AutoFill do Linkedin vaza informações confidenciais. A Muito tempo que falamos sobre privacidade das informações coletadas pelos aplicativos em geral, em especial os aplicativos de mídias sociais. A preocupação tomou vulto com o caso da empresa Cambridge Analytica, que afirma ser capaz de influenciar os eleitores através de perfis cuidadosos de plataformas online e criar mensagens de mídia social. No entanto este risco não é uma característica apenas do Facebook. Uma nova vulnerabilidade descoberta na popular funcionalidade AutoFill do Linkedin encontrou vazamento de informações confidenciais de seus usuários para sites de terceiros sem que o usuário sequer soubesse disso.

O LinkedIn fornece um plug-in de Autopreencher já a bastante tempo para que outros sites podem usar para permitir que os usuários do LinkedIn preencham rapidamente dados de perfil, incluindo nome completo, número de telefone, endereço de email, CEP, empresa e cargo, com um único clique. Em geral, o botão Autopreencher funciona apenas em sites “whitelisted” especificamente, mas o pesquisador de segurança Jack Cable, da Lightning Security, de 18 anos, disse ao site The Hacker News que não é apenas este o caso.

Cable descobriu que o recurso era afetado por uma vulnerabilidade de segurança simples, porém importante, que potencialmente permitia a qualquer site (scrapers) coletar secretamente os dados do perfil do usuário e o usuário nem sequer perceberia o evento. Um site legítimo provavelmente colocaria um botão de preenchimento automático próximo aos campos que o botão pode preencher, mas de acordo com a Cable, um invasor poderia usar secretamente o recurso de Autopreencher em seu site alterando suas propriedades para espalhar o botão em toda a página da Web de forma “invisível”. Com o botão Autopreencher invisível, os usuários que clicam em qualquer lugar do site acionam o Autopreencher, eventualmente enviando todos os dados públicos e privados solicitados ao site malicioso, explica Cable.

Cable descobriu a vulnerabilidade em 9 de abril e imediatamente a divulgou para o LinkedIn. A empresa emitiu uma correção temporária no dia seguinte sem informar o público sobre o assunto, e divulgou a seguinte declaração:

“Imediatamente impedimos o uso não autorizado desse recurso, uma vez que ficamos cientes do problema. Estamos agora promovendo outra correção que abordará possíveis casos adicionais de abuso e que será implementada em breve. Embora não tenhamos visto sinais de abuso, estamos constantemente trabalhando para garantir que os dados de nossos membros permaneçam protegidos. Agradecemos ao pesquisador por informar isso de maneira responsável e nossa equipe de segurança continuará em contato com eles.

Para maior clareza, o preenchimento automático do LinkedIn não está amplamente disponível e só funciona em domínios permitidos para anunciantes aprovados. Ele permite que os visitantes de um site escolham pré-preencher um formulário com informações do perfil do LinkedIn.“

Embora a vulnerabilidade não seja de forma alguma sofisticada ou crítica, dado o recente escândalo Cambridge Analytica, no qual dados de mais de 87 milhões de usuários do Facebook foram expostos, essas falhas de segurança podem representar uma séria ameaça não apenas para os clientes, mas também para a própria empresa.

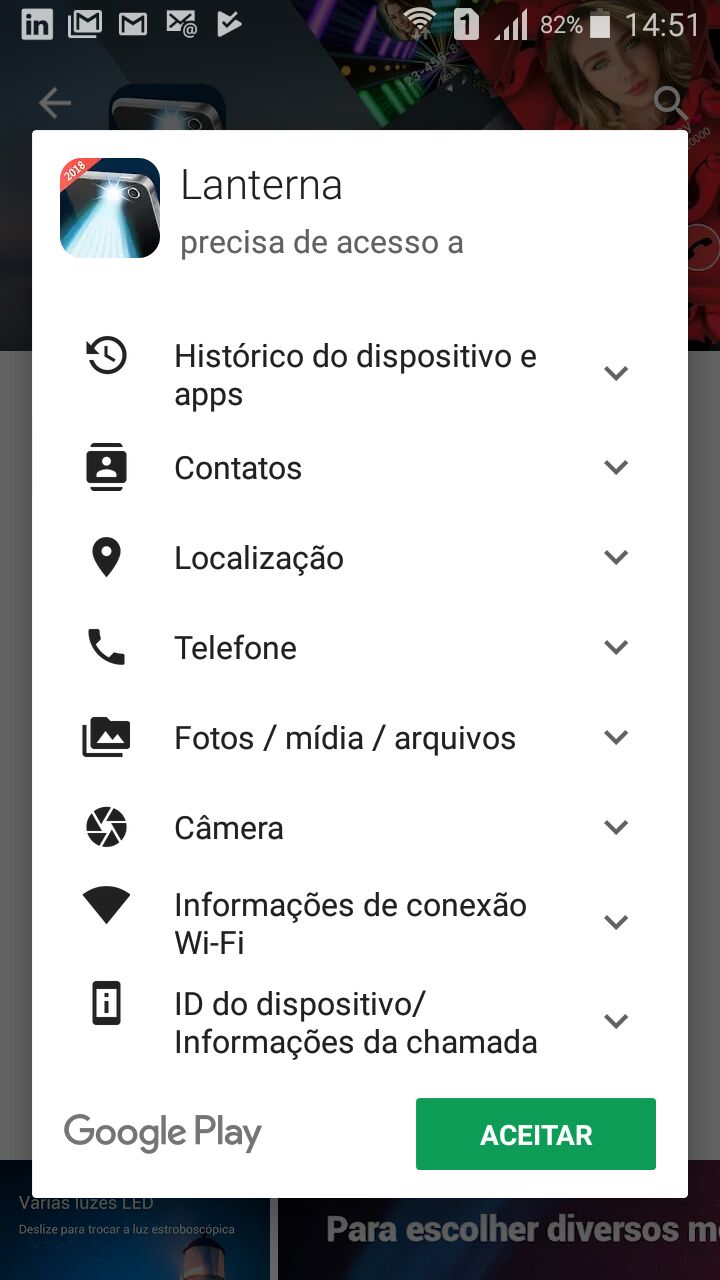

Por outro, existem milhares de aplicativos móveis que também coletam dados de forma furtiva, mas os usuários, principalmente os usuários de aplicativos móveis, nunca se atentam ou prestam atenção aos avisos que o sistema aponta no momento da instalação quando solicitam acessos aos dados do aparelho. Como é o caso do aplicativo “Lanterna” da empresa Lighthouse Inc. disponível para aparelhos Android.

A aplicativo Lanterna, como o próprio nome sugere, é um aplicado destinado a ativar a luz de flash do aparelho celular ou tablet para que funcione como uma lanterna. Recurso bastante útil quando o usuário encontra-se em ambiente escuro e necessita maior claridade para visualizar melhor o local. O problema é que o aplicativo requer, no momento de sua instalação, permissões para acessar funções como Contatos, Localização e WiFi (veja na imagem abaixo), nem um pouco relacionadas com a ativação do flash. Aliás alguém pode me explicar por que para acionar uma lâmpada eu preciso dar acesso a minha base de contato e ao WifI do celular?

Ao que parece não temos sido eficientes ao tentar mostrar aos usuários os riscos inerentes à concessão de acesso indiscriminado aos nossos equipamentos e se agimos assim com aplicativos desconhecidos, imagine só com aplicativos legítimos como o Facebook e Linkedin ! O jeito é repensar nosso requerimento de privacidade !

Veja também:

- Não há limites para os dados do Facebook: rastreadores de terceiros abusam do login do Facebook

- Facebook paga até US$40.000 por evidências de vazamento.

- Dados do Facebook influenciaram votação pela saída do Reino Unido da União Européia

- Entenda o escândalo de vazamento de dados do Facebook

- Informações de 60 milhões de usuários do Facebook foram vazadas

- Funcionários do Facebook abrem mensagens enviadas pelo Messenger.

- Phishing Explora Funcionalidade “Trust Contacts” do Facebook

Be the first to comment