MikroTik usa registros DNS SPF mal configurados para espalhar malware.

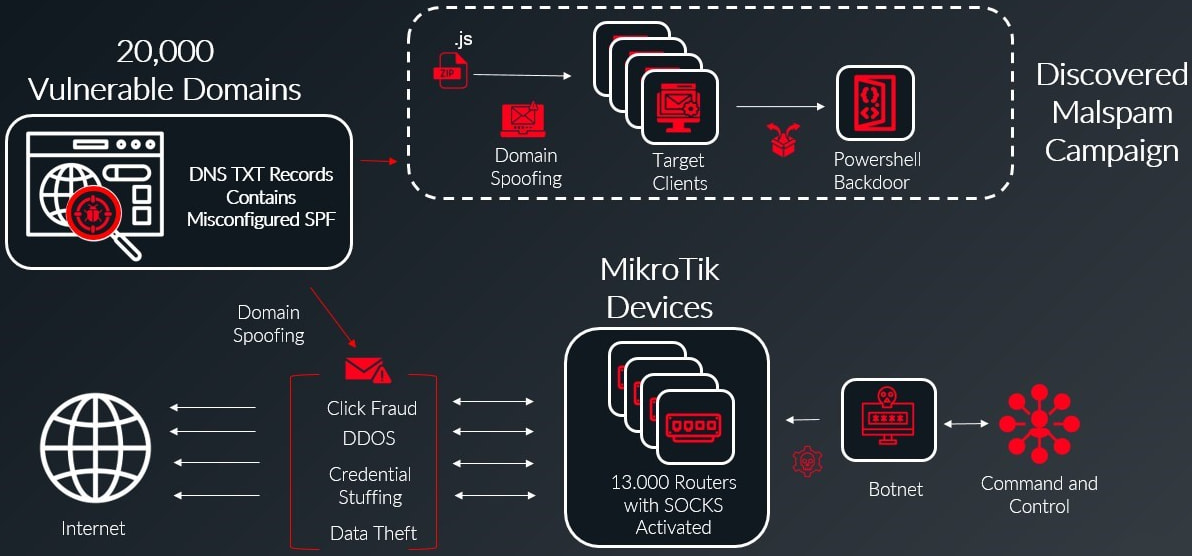

Um botnet recém-descoberto de 13.000 dispositivos MikroTik usa uma configuração incorreta nos registros do servidor de nomes de domínio para contornar as proteções de e-mail e entregar malware falsificando cerca de 20.000 domínios da web.

O agente da ameaça aproveita um registro DNS configurado incorretamente para a estrutura de política do remetente (SPF) usada para listar todos os servidores autorizados a enviar e-mails em nome de um domínio.

Registro SPF configurado incorretamente

De acordo com a empresa de segurança DNS Infoblox, a campanha de spam estava ativa no final de novembro de 2024. Alguns dos e-mails se passavam pela empresa de transporte DHL Express e entregavam faturas de frete falsas com um arquivo ZIP contendo uma carga maliciosa.

Dentro do anexo ZIP, havia um arquivo JavaScript que monta e executa um script do PowerShell. O script estabelece uma conexão com o servidor de comando e controle (C2) do agente da ameaça em um domínio anteriormente vinculado a hackers russos.

“Os cabeçalhos dos muitos e-mails de spam revelaram uma vasta gama de domínios e endereços IP de servidores SMTP, e percebemos que havíamos descoberto uma rede extensa de aproximadamente 13.000 dispositivos MikroTik sequestrados, todos parte de uma botnet considerável”, explica Infoblox.

A Infoblox explica que os registros DNS SPF para cerca de 20.000 domínios foram configurados com a opção “+todos” excessivamente permissiva, que permite que qualquer servidor envie e-mails em nome desses domínios.

Uma opção mais segura é usar a opção “-all”, que limita o envio de e-mails para os servidores especificados pelo domínio.

do botnet Fonte: Infoblox

MikroTik alimentando mais um botnet

Os roteadores MikroTik são conhecidos por serem poderosos e os agentes de ameaças os direcionaram para criar botnets capazes de ataques muito poderosos.

No verão passado, o provedor de serviços em nuvem OVHcloud culpou um botnet de dispositivos MikroTik comprometidos por um ataque maciço de negação de serviço que atingiu um recorde de 840 milhões de pacotes por segundo.

Apesar de pedir aos proprietários de dispositivos MikroTik que atualizem os sistemas, muitos dos roteadores permanecem vulneráveis por longos períodos de tempo devido a uma taxa de patch muito lenta.

O botnet, neste caso, configurou os dispositivos como proxies SOCKS4 para lançar ataques DDoS, enviar e-mails de phishing, exfiltrar dados e, geralmente, ajudar a mascarar a origem do tráfego malicioso.

“Embora o botnet consista em 13.000 dispositivos, sua configuração como proxies SOCKS permite que dezenas ou até centenas de milhares de máquinas comprometidas os usem para acesso à rede, ampliando significativamente a escala potencial e o impacto das operações do botnet”, comenta o Infoblox.

Os proprietários de dispositivos MikroTik são aconselhados a aplicar a atualização de firmware mais recente para seu modelo, alterar as credenciais padrão da conta de administrador e fechar o acesso remoto aos painéis de controle, se não for necessário.

Fonte: BleepingComputer

Veja também:

- Seguro cibernético na era da digitalização

- 8 modelos de IA em redes 5G: ameaças e mitigações

- Agile Security Workflows: DevSecOps Hacks for CI/CD Pipeline

- Sistemas Microsoft e Cisco têm vulnerabilidades críticas

- Estrutura de Confiança Zero redefine a segurança

- Principais tendências de ameaças persistentes avançadas

- Previsões tecnológicas para 2025 e além

- Tendências em fraudes para 2025 e o futuro dos golpes digitais

- Sete ataques digitais que marcaram a América Latina em 2024

- Gêmeos digitais maliciosos alimentados por deepfake em 2025

- Segurança Cibernética em 2025

- Quando a inovação se torna um risco

Be the first to comment