Malware Linux indetectável direcionado a servidores Docker com APIs expostas. O malware é completamente indetectável e explora técnicas não documentadas.

Os pesquisadores de segurança cibernética descobriram um malware Linux completamente indetectável que explora técnicas não documentadas para permanecer sob o radar e direciona servidores Docker acessíveis ao público hospedados em plataformas de nuvem populares, incluindo AWS, Azure e Alibaba Cloud.

As ameaças do Linux estão se tornando mais comuns. Um fator que contribui para isso é a crescente mudança e dependência de ambientes em nuvem, que são baseados principalmente na infraestrutura Linux. Portanto, os invasores estão se adaptando de acordo com as novas ferramentas e técnicas projetadas especificamente para essa infraestrutura.

O Docker é uma solução popular de plataforma como serviço (PaaS) para Linux e Windows, projetada para facilitar para os desenvolvedores criar, testar e executar seus aplicativos em um ambiente pouco isolado chamado contêiner.

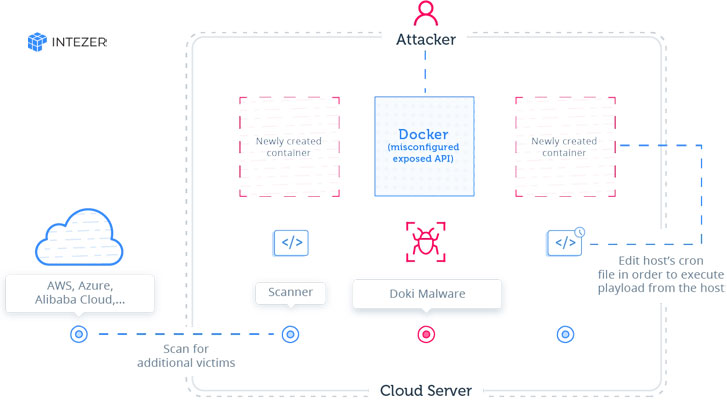

Uma técnica que se tornou popular é o abuso de portas da API do Docker configuradas incorretamente, onde os invasores examinam servidores Docker acessíveis ao público e os exploram para configurar seus próprios contêineres e executar malware na infraestrutura da vítima.

Uma das campanhas de ataque em andamento mais longas que exploram as portas da API do Docker é o Ngrok Botnet, relatado anteriormente por pesquisadores da Netlab e Trend Micro . Como parte do ataque, os invasores abusam dos recursos de configuração do Docker para evitar restrições padrão de contêiner e executar várias cargas maliciosas do host . Eles também implantam um scanner de rede e o utilizam para verificar os intervalos de IP dos provedores de nuvem em busca de outros destinos potencialmente vulneráveis. Nossas evidências mostram que leva apenas algumas horas para que um novo servidor Docker configurado incorretamente esteja online para ser infectado por esta campanha.

De acordo com a pesquisa mais recente que a Intezer compartilhou, a campanha de botnet de mineração Ngrok em andamento verifica a Internet em busca de endpoints API Docker configurados incorretamente e já infectou muitos servidores vulneráveis com novos malwares.

Segundo a Intezer o Ngrok Mining Botnet é uma campanha ativa voltada para servidores Docker expostos na AWS, Azure e outras plataformas em nuvem. A campanha está ativa há pelo menos dois anos e foi detectada em um ataque recente que inclui um malware Linux completamente não detectado e uma técnica anteriormente não documentada, usando uma carteira blockchain para gerar nomes de domínio da C&C.

A Intezer afirma que qualquer pessoa com acesso público à API do Docker corre alto risco de ser invadida em algumas horas. Isso é provável devido à varredura automatizada e contínua em toda a Internet dos hackers em busca de vítimas vulneráveis. O invasor está também usando as vítimas infectadas para procurar servidores em nuvem vulneráveis adicionais.

O novo malware, apelidado de “Doki”, não foi detectado por nenhum dos 60 mecanismos de detecção de malware no VirusTotal desde que foi analisado pela primeira vez em 14 de janeiro de 2020.

Embora a botnet de mineração Ngrok esteja ativa nos últimos dois anos, a nova campanha se concentra principalmente em controlar os servidores Docker configurados incorretamente e explorá-los para configurar contêineres maliciosos com cryptominers em execução na infraestrutura das vítimas.

O Doki aproveita “um método não documentado para entrar em contato com seu operador, abusando da blockchain de criptomoeda Dogecoin de uma maneira única, a fim de gerar dinamicamente seu endereço de domínio C2, apesar de amostras estarem disponíveis publicamente no VirusTotal“, afirma o The Hacker News

Segundo os pesquisadores, o malware:

- foi projetado para executar comandos recebidos de seus operadores,

- usa um explorador de blocos de criptomoeda Dogecoin para gerar seu domínio C2 dinamicamente em tempo real,

- usa a biblioteca embedTLS para funções criptográficas e comunicação de rede,

- cria URLs exclusivos com uma vida útil curta e os usa para baixar cargas úteis durante o ataque.

Além disso, os invasores por trás dessa nova campanha também conseguiram comprometer as máquinas host vinculando contêineres recém-criados ao diretório raiz do servidor, permitindo acessar ou modificar qualquer arquivo no sistema.

Cada contêiner criado durante o ataque é baseado em uma imagem alpina com o curl instalado. A imagem está disponível no hub do Docker . A imagem não é maliciosa, mas está sendo abusada para realizar atividades maliciosas. Usando uma imagem que contém o software curl, os comandos curl são executados assim que o contêiner estiver em funcionamento.

A vantagem de usar uma imagem disponível ao público é que o invasor não precisa ocultá-la no hub do Docker ou em outras soluções de hospedagem. Em vez disso, os invasores podem usar uma imagem existente e executar sua própria lógica e malware em cima dela.

Como mencionado acima, os invasores podem criar qualquer contêiner, no entanto, para executar o código da máquina host, eles devem usar um método de escape de contêiner. A técnica é baseada na criação de um novo contêiner, realizado ao postar uma solicitação de API ‘create’ . O corpo da solicitação contém parâmetros de configuração para o contêiner. Um dos parâmetros é bind, que permite ao usuário configurar qual arquivo ou diretório na máquina host montar em um contêiner.

Os contêineres criados durante o ataque são configurados para vincular o diretório / tmpXXXXXX ao diretório raiz do servidor de hospedagem. Isso significa que todos os arquivos no sistema de arquivos do servidor podem ser acessados e até modificados, com as permissões de usuário corretas, de dentro do contêiner.

O Ngrok é um serviço que fornece túneis seguros para conexão entre servidores locais e a Internet pública. O invasor abusou do Ngrok para criar URLs exclusivos com uma vida útil curta e os usa para baixar cargas úteis durante o ataque, passando-as para a imagem baseada em curl. A carga útil baixada é salva no diretório / tmpXXXXXX no contêiner.

Usando a configuração de ligação, o invasor pode controlar o utilitário cron do host. O invasor modifica o cron do host para executar a carga baixada a cada minuto. Observamos dois tipos de cargas, um é um script de scanner de rede e o outro é um script de download. “Este ataque é muito perigoso devido ao fato de o atacante usar técnicas de escape de contêineres para obter controle total da infraestrutura da vítima”, afirma a Intezer.

A campanha Ngrok Botnet está em andamento há mais de dois anos e é bastante eficaz, infectando qualquer servidor da API do Docker configurado em questão de horas. A incorporação do malware Doki exclusivo e não detectado indica que a operação continua a evoluir.

O Doki conseguiu permanecer no radar por mais de seis meses, apesar de ter sido carregado no VirusTotal em 14 de janeiro de 2020 e verificado várias vezes desde então. Surpreendentemente, no momento da redação deste artigo, ele ainda é indetectável por qualquer um dos 61 principais mecanismos de detecção de malware.

O software de contêiner mais importante foi apontado pela segunda vez em um mês. No final do mês passado, foram encontrados atores mal-intencionados visando os pontos de extremidade expostos da API do Docker e criando imagens infestadas de malware para facilitar ataques DDoS e criptomoedas .

Ação imediata exigida pelos proprietários do servidor de contêiner

Empresas e indivíduos que possuem servidores de contêiner na nuvem devem corrigir imediatamente a configuração para evitar a exposição. Isso inclui: verificar se há portas expostas, verificar se não há contêineres iniciantes ou desconhecidos entre os contêineres existentes e monitorar o uso excessivo de recursos.

A Intezer recomenda que os usuários leiam o artigo Práticas recomendadas para proteger um ambiente de tempo de execução do Docker .

Usuários e organizações que executam instâncias do Docker são aconselhados a não expor APIs do docker à Internet, mas se ainda precisar, verifique se ele é acessível apenas a partir de uma rede ou VPN confiável e apenas a usuários confiáveis para controlar o daemon do Docker.

Se você gerencia o Docker a partir de um servidor Web para provisionar contêineres por meio de uma API, deve ter ainda mais cuidado do que o habitual com a verificação de parâmetros para garantir que um usuário mal-intencionado não possa transmitir parâmetros criados, fazendo com que o Docker crie contêineres arbitrários.

Fonte: The Hacker News & Intezer

Veja tambem:

- Cisco adverte sobre bug de alta gravidade na linha de switches para pequenas empresas

- Tudo sobre Ransomware, da história à decisão de pagamento!

- Microsoft recomenda prioridade no patch de vulnerabilidade crítica no DNS

- TikTok é investigado por Risco de Privacidade e pode ser proibido em vários países

- Caixa bloqueia centenas de contas do “Caixa Tem” após ataque hacker

- Malware Lúcifer atacando sistemas Windows com cripto mineração

- Vulnerabilidade nota 10 põe em risco 40 mil servidores SAP

- 15 bilhões de credenciais estão na Darknet, credenciais bancária custam US$71

- Gangue Russa usa BEC para atacar executivos de empresas multinacionais

- Aumento de 200% nos ataques BEC de fraudes em faturas e pagamentos

- DB Ransomware – Hackers estão mirando em banco de dados não seguros do MongoDB

- Falha sistema da SPTrans expõe base de dados do Bilhete Único

3 Trackbacks / Pingbacks