Mais de 660.000 servidores Rsync expostos a ataques de execução de código

Mais de 660.000 servidores Rsync expostos são potencialmente vulneráveis a seis novas vulnerabilidades, incluindo uma falha de estouro de buffer de heap de gravidade crítica que permite a execução remota de código em servidores.

O Rsync é uma ferramenta de sincronização de arquivos e transferência de dados de código aberto valorizada por sua capacidade de realizar transferências incrementais, reduzindo os tempos de transferência de dados e o uso da largura de banda.

Ele suporta transferências de sistemas de arquivos locais, transferências remotas em protocolos seguros como SSH e sincronização direta de arquivos por meio de seu próprio daemon.

A ferramenta é amplamente utilizada por sistemas de backup como Rclone, DeltaCopy, ChronoSync, repositórios públicos de distribuição de arquivos e operações de gerenciamento de nuvem e servidor.

As falhas do Rsync foram descobertas pelo Google Cloud e pesquisadores de segurança independentes e podem ser combinadas para criar cadeias de exploração poderosas que levam ao comprometimento remoto do sistema.

“No CVE mais grave, um invasor requer apenas acesso de leitura anônimo a um servidor rsync, como um espelho público, para executar código arbitrário na máquina em que o servidor está sendo executado”, diz o boletim publicado no Openwall.

As seis falhas estão resumidas abaixo:

- Estouro de buffer de heap (CVE-2024-12084): vulnerabilidade decorrente do tratamento inadequado de comprimentos de soma de verificação no daemon Rsync, levando a gravações fora dos limites no buffer. Ele afeta as versões 3.2.7 a < 3.4.0 e pode habilitar a execução de código arbitrário. A mitigação envolve a compilação com sinalizadores específicos para desabilitar o suporte a resumos SHA256 e SHA512. (Pontuação CVSS: 9,8)

- Vazamento de informações por meio de pilha não inicializada (CVE-2024-12085): falha que permite o vazamento de dados de pilha não inicializados ao comparar somas de verificação de arquivos. Os invasores podem manipular os comprimentos da soma de verificação para explorar essa vulnerabilidade. Ele afeta todas as versões abaixo de 3.4.0, com mitigação alcançável compilando com o sinalizador -ftrivial-auto-var-init=zero para inicializar o conteúdo da pilha. (Pontuação CVSS: 7,5)

- Arquivos de cliente arbitrários de vazamento de servidor (CVE-2024-12086): vulnerabilidade que permite que um servidor mal-intencionado enumere e reconstrua arquivos de cliente arbitrários byte por byte usando valores de soma de verificação manipulados durante a transferência de arquivos. Todas as versões abaixo de 3.4.0 são afetadas. (Pontuação CVSS: 6.1)

- Passagem de caminho por meio da opção –inc-recursive (CVE-2024-12087): problema decorrente da verificação inadequada de links simbólicos ao usar a opção –inc-recursive. Servidores mal-intencionados podem gravar arquivos fora dos diretórios pretendidos no cliente. Todas as versões abaixo de 3.4.0 são vulneráveis. (Pontuação CVSS: 6.5)

- Ignorar a opção –safe-links (CVE-2024-12088): falha que ocorre quando o Rsync falha em verificar corretamente os destinos de links simbólicos que contêm outros links. Isso resulta em travessia de caminho e gravações de arquivos arbitrárias fora dos diretórios designados. Todas as versões abaixo de 3.4.0 são afetadas. (Pontuação CVSS: 6.5)

- Condição de corrida de link simbólico (CVE-2024-12747): vulnerabilidade decorrente de uma condição de corrida no tratamento de links simbólicos. A exploração pode permitir que invasores acessem arquivos confidenciais e aumentem privilégios. Todas as versões abaixo de 3.4.0 são afetadas. (Pontuação CVSS: 5.6)

O Centro de Coordenação CERT (CERT/CC) emitiu um boletim alertando sobre as falhas do Rsync, marcando Red Hat, Arch, Gentoo, Ubuntu NixOS, AlmaLinux OS Foundation e o Triton Data Center como afetados.

No entanto, muitos outros projetos e fornecedores potencialmente afetados ainda não responderam.

“Quando combinadas, as duas primeiras vulnerabilidades (estouro de buffer de heap e vazamento de informações) permitem que um cliente execute código arbitrário em um dispositivo que tenha um servidor Rsync em execução”, alertou o CERT/CC.

“O cliente requer apenas acesso de leitura anônimo ao servidor, como espelhos públicos. Além disso, os invasores podem assumir o controle de um servidor malicioso e ler/gravar arquivos arbitrários de qualquer cliente conectado. Dados confidenciais, como chaves SSH, podem ser extraídos e códigos maliciosos podem ser executados substituindo arquivos como ~/.bashrc ou ~/.popt.”

Em seu próprio boletim sobre CVE-2024-12084, a RedHat observou que não há mitigações práticas e a falha pode ser explorada na configuração padrão do Rsync.

“Lembre-se de que a configuração rsyncd padrão do rsync permite a sincronização anônima de arquivos, que corre o risco dessa vulnerabilidade”, explica a RedHat.

“Caso contrário, um invasor precisará de credenciais válidas para servidores que exigem autenticação.”

Todos os usuários são aconselhados a atualizar para atualizar para a versão 3.4.0 o mais rápido possível.

Impacto generalizado

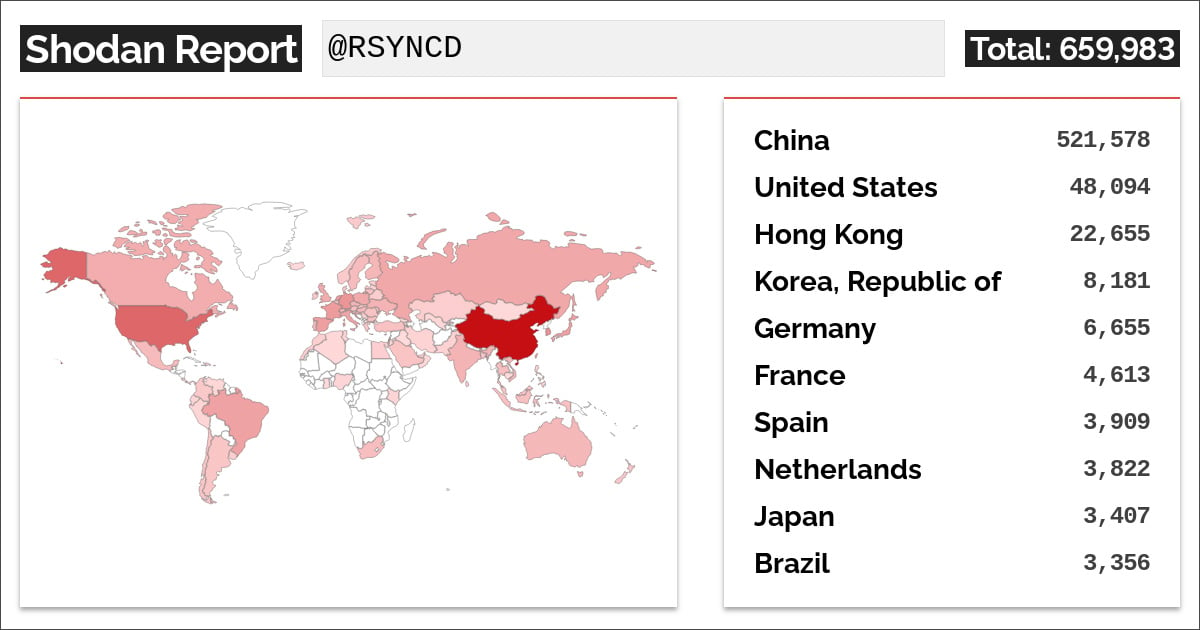

Uma pesquisa do Shodan conduzida pelo BleepingComputer mostra que existem mais de 660.000 endereços IP com servidores Rsync expostos.

A maioria dos endereços IP está localizada na China, com 521.000 expostos, seguidos pelos Estados Unidos, Hong Kong, Coréia e Alemanha em números muito menores.

Desses servidores Rsync expostos, 306.517 estão sendo executados na porta TCP padrão 873 e 21.239 estão escutando na porta 8873, comumente usada para Rsync sobre tunelamento SSH.

O Binary Edge também mostra um grande número de servidores Rsync expostos, mas seus números são menores, com 424.087.

Embora existam muitos servidores expostos, não está claro se eles são vulneráveis às vulnerabilidades recém-divulgadas, pois os invasores precisariam de credenciais válidas ou o servidor deve ser configurado para conexões anônimas, que não testamos.

Todos os usuários do Rsync são fortemente aconselhados a atualizar para a versão 3.4.0 ou configurar o daemon para exigir credenciais.

Para aqueles que não podem atualizar agora, você também pode bloquear a porta TCP 873 no perímetro para que os servidores não sejam acessíveis remotamente.

Fonte BleepingComputer

Veja também:

- Seguro cibernético na era da digitalização

- 8 modelos de IA em redes 5G: ameaças e mitigações

- Agile Security Workflows: DevSecOps Hacks for CI/CD Pipeline

- Sistemas Microsoft e Cisco têm vulnerabilidades críticas

- Estrutura de Confiança Zero redefine a segurança

- Principais tendências de ameaças persistentes avançadas

- Previsões tecnológicas para 2025 e além

- Tendências em fraudes para 2025 e o futuro dos golpes digitais

- Sete ataques digitais que marcaram a América Latina em 2024

- Gêmeos digitais maliciosos alimentados por deepfake em 2025

- Segurança Cibernética em 2025

- Quando a inovação se torna um risco

Be the first to comment