Mais de 50% dos ativos externos corporativos não possuem proteção WAF, incluindo páginas com informações pessoais identificáveis (PII).

Em nosso trabalho diário e em conversas com especialistas em segurança, uma preocupação surge com frequência: quão consistente é a nossa proteção WAF?

Nossa resposta é sempre a mesma: não tanto quanto você pensa.

A verdade é que, no caso das empresas, a cobertura do firewall de aplicações web (WAF) raramente é uniforme. A proteção costuma ser uma combinação de produtos de diferentes fornecedores, gerenciados por equipes distintas, cada uma protegendo apenas parte da superfície de ataque. Isso dificulta garantir a consistência das configurações de segurança ou saber se alguma falha passou despercebida.

O problema se agrava quando consideramos o papel que os WAFs desempenham na estrutura de segurança. Considerados hoje os “cintos de segurança” da segurança de aplicações, os WAFs são uma salvaguarda básica, uma primeira linha de defesa que se presume estar em vigor.

A falta de cobertura é arriscada justamente porque quebra essa premissa, muitas vezes deixando ativos de alto valor expostos a ataques de preenchimento de credenciais, injeção de vulnerabilidades ou falhas não corrigidas. E, claro, um único sistema desprotegido pode abrir uma brecha na rede, colocando dados, serviços e a confiança em risco.

Para demonstrar a frequência com que essas lacunas ocorrem, analisamos a cobertura do WAF em 500.000 ativos expostos à internet de empresas da Fortune 2000 e Fortune 500. Nosso objetivo era mensurar a extensão da cobertura, identificar onde ainda existem lacunas e determinar se esses ativos não cobertos representam uma exposição significativa.

Metodologia

Esta análise baseia-se em mais de 500.000 ativos expostos na internet de empresas da lista Forbes Global 2000, identificados e atribuídos aos seus legítimos proprietários entre 1 de janeiro e 30 de junho de 2025.

Para garantir que os resultados refletissem ativos de valor comercial, excluímos ruídos óbvios, como domínios estacionados, telas de boas-vindas genéricas e páginas com títulos padrão. Em seguida, cada ativo foi verificado quanto à presença de um firewall de aplicativos da web (WAF), usando identificação assistida por IA para identificar mais de 150 tecnologias WAF distintas e variações de implantação.

Os ativos foram ainda segmentados com base na presença ou não de mecanismos para coletar informações de identificação pessoal (PII) — como formulários de login, páginas de criação de conta, formulários de contato ou páginas de finalização de compra. Por fim, realizamos uma análise manual de uma amostra dos ativos não identificados, utilizando indicadores de volume de tráfego para avaliar o uso real e a relevância para os negócios.

Mais da metade dos ativos em nuvem não possuem proteção WAF.

O panorama que nossa pesquisa revelou foi claro: a cobertura do WAF está longe do que as organizações presumem, mesmo entre os tipos de empresas que deveriam ter os recursos e processos para gerenciá-lo de forma consistente.

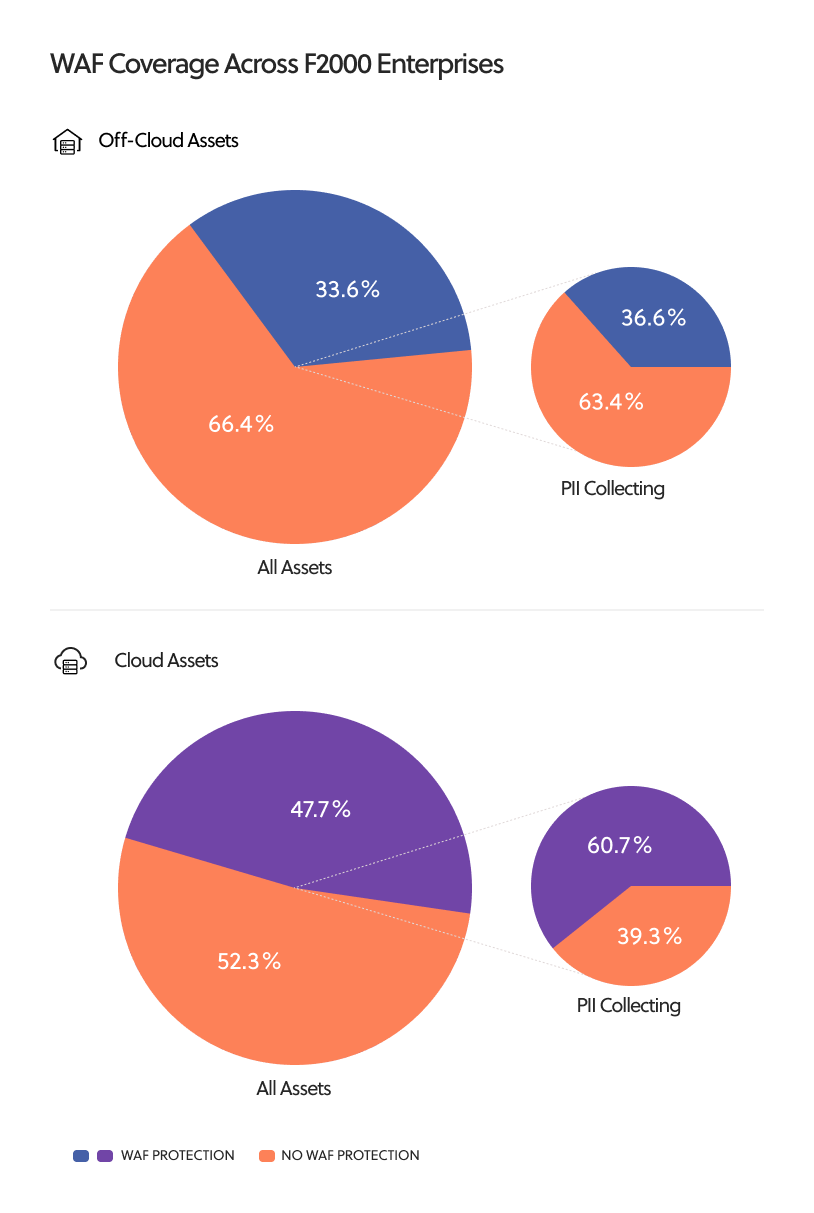

Entre os ativos hospedados na nuvem, pouco mais da metade dos ativos em nosso conjunto de dados (52,3%) não possuíam proteção WAF. Para ativos fora da nuvem, a diferença era ainda maior, com dois em cada três (66,4%) sem proteção.

Com base em nossa experiência, as razões para essas lacunas geralmente estão enraizadas no lado humano e organizacional da segurança. Como descrito abaixo, muitas empresas possuem múltiplas implementações de WAF de diferentes fornecedores, cada uma gerenciada por equipes distintas, sem uma única fonte de informações confiáveis para confirmar a cobertura completa. Nesse ambiente, é fácil que certos ativos, especialmente aqueles fora dos aplicativos mais visíveis ou gerenciados centralmente, passem despercebidos.

Existe também o desafio dos “desconhecidos desconhecidos”: ativos cuja existência as equipes de segurança desconhecem por não fazerem parte de nenhum inventário formal. Sem visibilidade completa de toda a superfície de ataque, é impossível garantir que todos os ativos expostos estejam protegidos, independentemente da política ou da intenção.

Para os atacantes, esses ativos expostos oferecem uma oportunidade direta para tentar ataques de preenchimento de credenciais, injeção de credenciais ou exploração de vulnerabilidades não corrigidas, já que os WAFs são frequentemente usados como uma proteção de curto prazo (ou mesmo de longo prazo) até que as correções sejam implementadas.

Até mesmo os ativos que coletam informações pessoais identificáveis ficam desprotegidos.

Ao analisarmos mais a fundo, percebemos que o problema persiste em ativos externos que coletam dados pessoais identificáveis (PII), como portais de login, formulários de cadastro, páginas de finalização de compra ou fluxos de redefinição de senha. Por razões óbvias, esses representam alguns dos alvos mais lucrativos e geralmente são as primeiras superfícies sondadas durante o reconhecimento.

Apesar de nos concentrarmos nesse subconjunto específico de páginas, continuamos a descobrir lacunas significativas. Em ambientes de nuvem, quase quatro em cada dez (39,3%) desses ativos que coletam informações pessoais identificáveis (PII) não possuíam proteção de WAF. Para ativos fora da nuvem, a proporção foi ainda maior, com quase dois em cada três (63,4%) desprotegidos.

A falta de cobertura consistente para ativos que lidam com informações pessoais identificáveis (PII) sugere uma lacuna crucial, que deixa recursos críticos fora do perímetro de segurança. Essas lacunas são mais fáceis de entender quando analisadas em conjunto com outra descoberta do nosso estudo: a enorme quantidade de WAFs que a maioria das empresas opera.

Em média, uma dúzia de fornecedores de WAF…

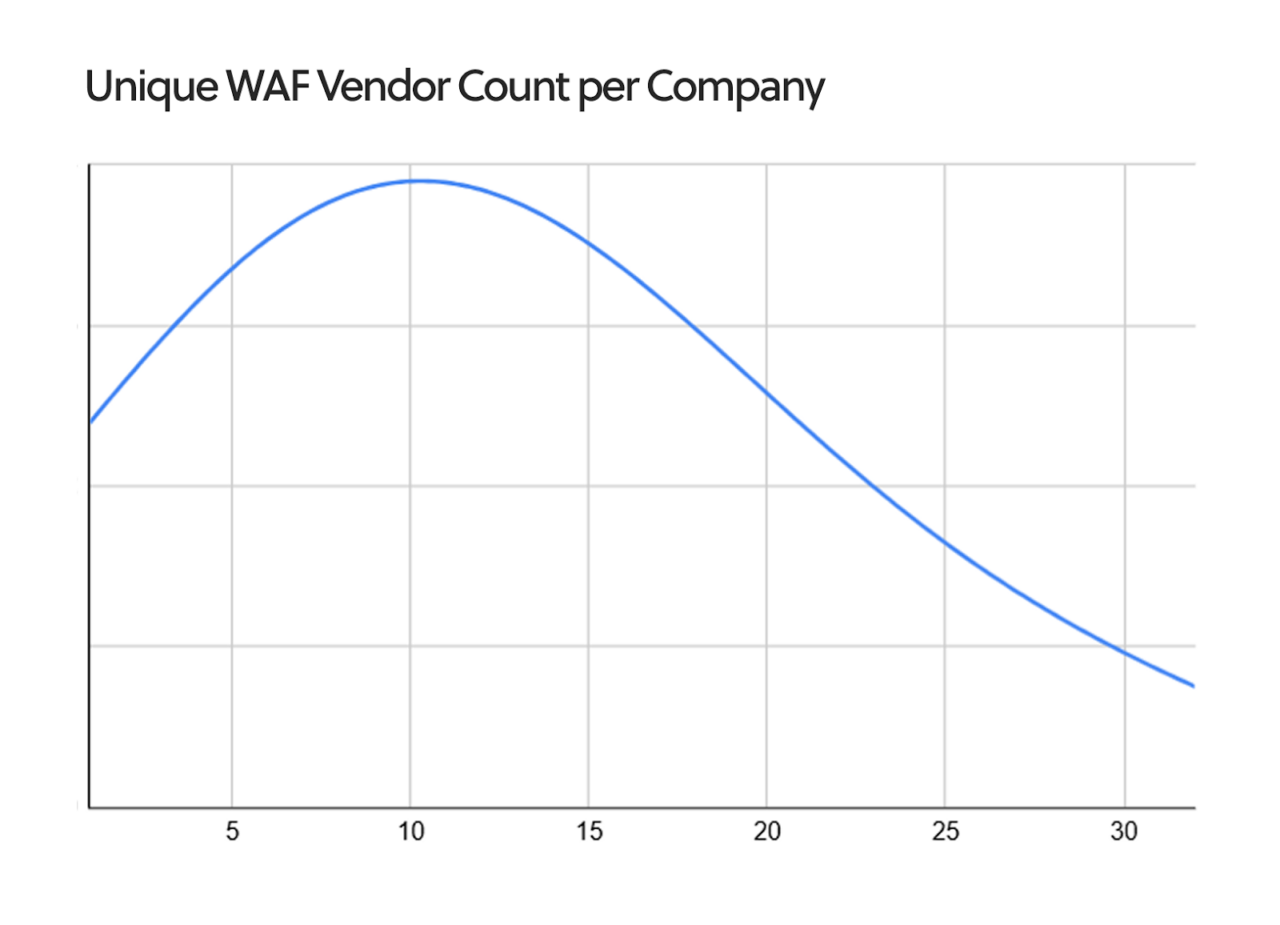

Nossa análise da cobertura de WAF revelou não apenas lacunas generalizadas, mas também a forma fragmentada como as empresas implementam esses controles. Em média, as empresas em nosso conjunto de dados operavam 12 produtos WAF diferentes (mediana de 11), com algumas utilizando mais de 30. Esses números refletem anos de sobreposição de aquisições, implementações regionais e práticas de segurança isoladas que se acumularam em uma mistura extensa e ineficiente de tecnologias.

E, claro, essa abundância de fornecedores não se traduz em maior proteção. Cada WAF possui seu próprio modelo de política, requisitos de configuração e peculiaridades operacionais. Quando divididas entre várias equipes e regiões, essas diferenças criam uma colcha de retalhos de defesas que é difícil de coordenar, cara de manter e praticamente impossível de padronizar.

O resultado são as mesmas lacunas de cobertura identificadas anteriormente neste estudo: uma alta porcentagem de ativos — incluindo aqueles que coletam dados sensíveis — permanecem expostos, não porque as empresas não possuam WAFs, mas porque a implantação fragmentada torna a proteção consistente inatingível.

Análise detalhada em uma dúzia de empresas globais.

Nem todos os ativos desprotegidos representam o mesmo nível de perigo, e foi por isso que fomos além e analisamos manualmente o tráfego para verificar quais sistemas estavam de fato em uso. Isso nos permitiu separar o risco teórico da exposição operacional real.

Aplicamos essa abordagem em uma dúzia das empresas mais icônicas do mundo, abrangendo setores que vão de companhias aéreas a varejo, passando por serviços financeiros e mídia. O que descobrimos foi surpreendente: mesmo entre essas líderes globais, vários aplicativos de alto tráfego operavam sem a proteção de um WAF. Em diversos casos, esses ativos desprotegidos coexistiam com aplicativos principais que estavam totalmente protegidos — prova de que o desafio não é a tecnologia, mas sim a execução consistente em escala.

Essa inconsistência torna o risco tudo menos teórico. E o fato de essas lacunas existirem dentro de organizações gigantescas e com impacto global ressalta o quão disseminado e consequente o problema realmente é.

O que isso significa para os líderes de segurança

Para os executivos de segurança, essas descobertas servem como um lembrete de que a cobertura do WAF pode variar mais do que o esperado. Os dados mostram que as lacunas são generalizadas, mesmo entre empresas com recursos significativos. Os líderes devem encarar isso como um alerta para verificar, e não presumir, se as medidas de segurança estão sendo implementadas de forma consistente.

O primeiro passo é revisar o inventário de ativos externos da organização usando ferramentas de descoberta de caixa-preta. Isso ajuda a revelar TI paralela e “desconhecidos desconhecidos” que estão fora dos inventários formais, mas ainda assim expõem a empresa a riscos.

Uma vez identificados, os ativos descobertos precisam ser triados, seja protegidos ou removidos caso não sejam mais úteis para o negócio. Tratar isso como um esforço contínuo de higienização ajuda a reduzir a superfície de ataque, ao mesmo tempo que concentra os recursos onde são mais necessários.

Por fim, os executivos devem incentivar uma revisão da implementação e configuração do WAF em todas as equipes. Vários fornecedores e responsabilidades fragmentadas criam pontos cegos que podem ser resolvidos com a melhoria da consistência, a consolidação de tecnologias e o alinhamento a um padrão operacional unificado. Quando bem executada, essa abordagem reduz a exposição a vulnerabilidades, aumenta a eficiência e garante que os ativos de alto valor recebam a proteção consistente de que precisam.

Por:

Clique e Fale com representate Cycognito

Clique e Fale com representate Cycognito

Veja também:

- Escalada crítica de privilégios SCIM no Grafana Enterprise

- Pesquisadores invadem memórias do ChatGPT e recursos de busca na web.

- OWASP Top 10: Controle de acesso falho ainda encabeça a lista de segurança de aplicativos

- AI autônoma pode redefinir comportamento criminoso

- Por que esperar pode custar milhões

- Por que a infraestrutura crítica precisa de segurança reforçada.

- Por que a IA oculta pode ser seu maior ponto cego de segurança

- usuários estão se casando e tendo filhos virtuais com chatbots de IA.

- Hackers usam AppleScript como arma para distribuir malware para macOS

- Novo ataque de phishing explora marcas populares

- Coerção de autenticação

Be the first to comment