Guardicore analisa o worm Indexsinas. A Guardicore publicou novas informações e análise sobre o Indexsinas, um worm para protocolo SMB (Server Message Block, para compartilhamento de arquivos) também conhecido como NSABuffMiner.

A campanha de ataque, ativa desde 2019, continua em ação, tem como alvo servidores Windows SMB. Esses ataques utilizam o kit do Equation Group, e suas vítimas incluem hospitais e organizações do setor de saúde, assim como organizações das áreas de educação, saúde, telecomunicações e governo.

O Guardicore Labs publicou um repositório no GitHub com todos os IOCs – indicadores de comprometimento – dessa campanha, assim como uma ferramenta de detecção em Powershell.

O Indexsinas invade as redes das organizações por meio de servidores SMB, utilizando o movimento lateral para se propagar. A propagação se dá pela combinação de um scanner de porta de código aberto e três exploits do Equation Group – EternalBlue, DoublePulsar e EternalRomance, tornados públicos há quadro anos, quando foram identificadas nos ataques WannaCry e NotPetya.

Com esses exploits os hackers infectam máquinas de modo a obter acessos privilegiados e instalar backdoors.

A campanha Indexsinas começou a atingir a Rede de Sensores Globais da Guardicore (GGSN) no início de 2019 e se mantém ativa ainda hoje. Os sensores da Guardicore registraram mais de 2.000 ataques desde que iniciado o rastreamento da campanha.

Os ataques tiveram origem em mais de 1.300 fontes diferentes, com cada uma das máquinas responsável por apenas alguns incidentes de ataque. Os IPs de origem – que provavelmente serão as próprias vítimas dos ataques – estão localizados principalmente nos EUA, Vietnã e Índia. A análise desses IPs evidenciaram ataques a vários setores, como saúde, educação, telecomunicações, hotelaria e agências governamentais.

As áreas escuras representam um número maior de IPs de origem

O fluxo de ataque consiste em muitos scripts em lote, cargas executáveis, downloaders, serviços e tarefas agendadas. Uma característica marcante da campanha é sua competitividade; ele encerra processos relacionados a outras campanhas de ataque, exclui seus resíduos do sistema de arquivos e interrompe os serviços criados por outros grupos de ataque. Ele também tenta escapar da detecção eliminando programas relacionados ao monitoramento e análise de processos. Além disso, ele garante a exclusão de seus próprios arquivos imediatamente após a execução.

O ataque começa quando uma máquina é violada por meio de servidores RPC ou SMB, usando as ferramentas de exploração da NSA. Essas explorações executam código no kernel da vítima e são capazes de injetar cargas úteis em processos de modo de usuário usando chamadas de procedimento assíncronas (APCs). Indexsinas usa os exploits para injetar código em explorer.exe ou lsass.exe . As cargas injetadas – EternalBlue.dll para 32 bits e DoublePulsar.dll para 64 bits – baixam três arquivos executáveis do servidor C2 principal, conforme detalhado na tabela abaixo.

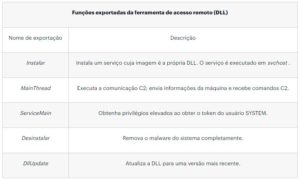

O 86.exe e 64.exe arquivos contêm um arquivo executável portátil com “ZM” no final (em vez de “MZ” no início). Esta DLL é uma ferramenta de acesso remoto (RAT), uma versão do Gh0stCringe . Ele é descartado em um caminho aleatório e carregado na memória. Em seguida, duas de suas funções exportadas são chamadas – Install e MainThread . O primeiro instala o RAT criando um serviço em svchost , ou seja, ele cria uma chave de registro para o novo serviço com svchost.exe como seu executável e usa o caminho para a DLL como ServiceDLLparâmetro. A segunda função executa a funcionalidade principal. Ele aguarda comandos do C2 e relata as informações da máquina para ele – nome do computador, ID do grupo de malware, data de instalação e especificações técnicas da CPU. A ferramenta possui vários recursos; ele pode baixar e executar módulos adicionais, instalá-los como serviços e interagir com o usuário abrindo caixas de mensagens e apresentando URLs no Internet Explorer.

Como prevenir esse tipo de ataque

Esse tipo de ataque utiliza servidores SMB vulneráveis para violar redes e mover-se lateralmente dentro delas. Existem mais de 1 milhão de servidores SMB acessíveis na Internet, e muitos deles ainda vulneráveis ao MS-17010 e é isso o que faz ataques como o Indexsinas lucrativos.

A chave para reconhecer pontos de entrada vulneráveis e evitar que ataques se propaguem na rede são a visibilidade e a segmentação, como reconhece o próprio governo dos Estados Unidos, que no dia dois de junho enviou uma carta aberta a executivos e líderes empresariais do setor privado, alertando-os quanto à necessidade de defender suas organizações contra o ransomware. O alerta da Casa Branca reafirma a importância de segmentar as redes corporativas para evitar que um invasor se mova lateralmente chegando a ativos estratégicos – as “joias da coroa” na rede – e também para minimizar os danos, estabelecendo limites entre os servidores na rede e limitando o tráfego entre eles.

Além disto a Guardicore Labs publicou uma ferramenta de detecção no PowerShell que identifica indicadores maliciosos de comprometimento em uma máquina Windows. Execute este script a partir de um prompt de linha de comando para ver se o sistema está infectado ou não. Instruções detalhadas podem ser encontradas no repositório Github do Guardicore Labs .

Ferramenta de detecção do Guardicore Labs para Indexsinas executada e relatórios de infecção

Fonte: Guardicore

Veja também:

- Webinar “Como construir um plano de governança e segurança adequado a LGPD”

- PIX: o que não te contaram

- NIST lança definição de ‘software crítico’ para rede e recursos de computação

- Micropatches para PrintNightmare estão disponíveis na plataforma 0patch

- PrintNightmare – zero day EoP combinado com RCE – divulgado por “engano” por pesquisadores chineses

- Relatório de Segurança da Força de Trabalho Remota 2021

- O que são contêineres de nuvem e como eles funcionam?

- Novo ransomware baseado em REvil

- AWS adquire serviço de comunicações criptografadas Wickr

- Gestão de segurança: por que apostar?

- CADE firma parceria com ANPD

Guardicore Centra mostra a criação de um novo serviço MicrosotMaims

Guardicore Centra mostra a criação de um novo serviço MicrosotMaims

4 Trackbacks / Pingbacks