Seguindo a tendência do mês passado, nesta semana, outra grande empresa experimentou uma violação que levou a um vazamento de informações.

A empresa é a Deloitte, uma das quatro grandes empresas contábeis, que em conjunto controlam 99% das 100 empresas com maior capitalização de mercado (100 Índice FTSE).

A Deloitte divulgou uma declaração dizendo que muito poucos clientes foram afetados pela violação. Em vez disso, parece que o hack comprometeu principalmente as contas administrativas junto com todo um servidor de e-mail, a partir do final de 2016.

Como sempre, um hack como este não só tem repercussões nas empresas que tiveram seus dados roubados, mas também na reputação da Deloitte – especialmente considerando que a empresa também é um grande consultor de segurança cibernética.

Enquanto a Deloitte não divulga uma declaração abrangente sobre o incidente, parece que os hackers conseguiram obter acesso ao sistema de e-mail da Deloitte por meio de uma conta administrativa que não foi protegida usando a autenticação de dois fatores.

O que mais uma vez enfatiza o que vemos com demasiada frequência: embora nós certamente precisemos nos proteger contra ameaças avançadas, muitas vezes as violações são causadas por uma simples falha na realização de higiene de segurança básica, como patchear e substituir sistemas vulneráveis, configurações de dispositivo de verificação dupla, ou neste caso, certificando-se de que os protocolos de autenticação apropriados estejam no lugar.

Atividade de Malware em Setembro

O script do VB permanece no topo – as campanhas do Ransomware geralmente são distribuídas através de anexos de scripts VB maliciosos via e-mails de spam ou phishing. Esses emails são normalmente disfarçados de um departamento importante ou de uma organização e afirmam que o arquivo em anexo contém informações vitais que o destinatário precisa abrir.

Como muitos usuários finais recebem esses anexos regularmente, o malware do script VB foi a perdição das equipes de segurança em todo o mundo por algum tempo. Quando a vítima abre o documento, ele executa um script PowerShell oculto e tenta baixar arquivos potencialmente mal-intencionados, como o ransomware para infectar o computador.

Esta é a razão pela qual sempre recomendamos fortemente que nossos clientes pensem duas vezes antes de abrir quaisquer anexos de script inesperados em qualquer e-mail, especialmente de remetentes não solicitados, e que criem um programa de treinamento ativo para funcionários e outros para educá-los sobre esse e outros riscos cibernéticos desencadeados a partir do usuário final.

Na semana passada, percebemos que a detecção de variantes de script VB ainda estava no topo da tabela de malware mais prevalente. Como você pode ver na tabela acima, 3 das 5 principais detecções desta semana foram variantes de script VB. Mesmo uma variante de um script VB mais antigo (VBS / Agent.PFR! Tr.dldr) reapareceu no topo de nossas classificações. Ele teve aproximadamente 23.800 disparadores de sensores com 4,4 milhões de acessos esta semana, dos quais 27,5% foram detectados nos Estados Unidos e 20,1% do Japão.

Continuaremos rastreando essa família e compartilharemos nossas descobertas com os leitores à medida que novos detalhes surgirem.

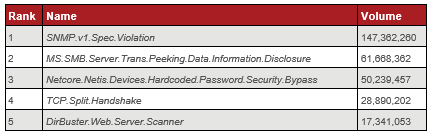

Vulnerabilidades de Aplicação / IPS

Paint it Black (Cat) – Toda semana nos últimos meses, o FortiGuard Labs viu MuieBlackCat.Scanner listado entre as assinaturas mais detectadas.

Esta assinatura detecta o uso de uma ferramenta de software desenvolvida pela primeira vez em 2011. Ela é usada por criminosos para encontrar configurações erradas e vulnerabilidades nos arquivos PHP de um servidor digitalizado. A melhor defesa contra esta ameaça é manter sua versão do PHP atualizada, seguindo as práticas recomendadas

de programação usuais e sempre observando qualquer atividade suspeita no tráfego em sua rede.

Scanners, Scanners, Scanners – Esta semana vimos também um aumento na popularidade de outro software de digitalização chamado DirBuster.

A assinatura DirBuster.Web.Server.Scanner pode detecta-lo. O DirBuster procura páginas e diretórios escondidos em um servidor web. Esta é uma variação de um projeto bastante antigo originalmente criado pelos caras no OWASP, mas agora é usado por atacantes

para encontrar vulnerabilidades em servidores web.

Não alavanca qualquer vulnerabilidade, mas sim busca configurações erradas e arquivos acessíveis. Para conter esta ferramenta, basta monitorar o tráfego de rede para qualquer atividade suspeita e talvez verificar o diretório do servidor web.

Filtragem da Web

Mcafeeactivatehelp dot info – Recentemente, a FortiGuard Labs identificou um site McAfee falso que é usado para enganar os usuários no fornecimento de seu código de ativação do produto.

Reverse whois do domínio revela o ator da ameaça a ser donaldtrump16458 no gmail dot com, que também possui vários outros domínios falsos visando o Norton e a Microsoft. A FortiGuard bloqueou todos os domínios e lista preta no e-mail do registrante.

885titlework dot com – O FortiGuard Labs também descobriu vários domínios maliciosos em uma recente campanha malspam.

E-mails com um anexo ZIP que continham um arquivo de script .vbs malicioso estavam sendo entregues. Quando o arquivo é executado, ele baixa o ransomware do 888titlework dot com slash rf734rgf. O servidor CNC foi identificado em serv1 dot xyz slash counter dot php. O FortiGuard Labs bloqueou todos esses domínios e os adicionou ao nosso banco de dados.

Pesquisa e Insights de ameaças

Locky | ykcoL – A FortiGuard Labs pegou uma nova variante do Locky Ransomware na semana passada, que criptografa arquivos usando a extensão “ykcol”. Leia mais

Campanha de Malware visam os Coreanos – No começo desta semana, pesquisadores da FortiGuard Labs encontraram um documento do Hangul Word Processor (HWP) que alavanca a já conhecida vulnerabilidade Cbed-2015-2545 Encapsulated PostScript (EPS). Leia mais

BankBot continua atualizando – O BankBot foi um dos softwares mais ativos da Android Banking em 2017. FortiGuard Labs decidiu olhar para o que há de novo neste malware desde sua primeira aparição no final de 2016. Leia mais

Fonte Fortinet Labs - Reporte semana de 29 de setembro 2017 por Enygma Tecnologia

Be the first to comment