Diz que incidente ‘limitado’ é isolado para ’empresa parceira’

A ESET nega ter sido comprometida depois que um pesquisador da infosec destacou uma campanha de wipers que parecia ter sido lançada usando a infraestrutura da loja de segurança eslovaca.

A empresa de segurança ESET está refutando relatos de que invasores cibernéticos comprometeram suas plataformas e as usaram para atingir clientes em Israel com malware perigoso para wipers. No entanto, observou que um parceiro lá, Comsecure, foi afetado.

“Estamos cientes de um incidente de segurança que afetou nossa empresa parceira em Israel na semana passada”, reconheceu no X, anteriormente conhecido como Twitter. “Com base em nossa investigação inicial, uma campanha limitada de e-mail malicioso foi bloqueada em dez minutos. A tecnologia ESET está bloqueando a ameaça e nossos clientes estão seguros. A ESET não foi comprometida e está trabalhando em estreita colaboração com seu parceiro para investigar mais e continuamos monitorando a situação.”

Fonte: Fórum de usuários da ESET.

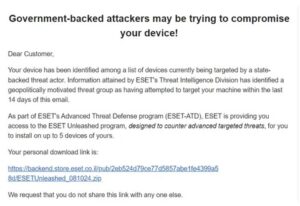

Kevin Beaumont blogou sobre uma empresa israelense que disse ter sido infectada com um wiper depois que um funcionário clicou em um link em um e-mail aparentemente enviado pela Equipe de Defesa de Ameaças Avançadas da ESET em Israel.

O e-mail tinha um anexo .ZIP que, se aberto, descompactava um malware limpador destrutivo que se assemelha ao usado pelo grupo de ameaças Handala, de acordo com a pessoa que sinalizou o e-mail para Beaumont. Handala, assim chamado por causa do personagem de desenho animado político que passou a personificar a identidade nacional do povo palestino, tornou-se conhecido por atacar organizações israelenses com limpadores destruidores de arquivos após os ataques do Hamas em 7 de outubro e a guerra resultante.

O e-mail em si passou nas verificações DKIM e SPF no domínio da ESET, disse Beaumont, embora, de acordo com uma captura de tela compartilhada por um profissional de segurança, o Google Workspace o tenha sinalizado como malicioso.

Parece que o e-mail foi enviado pela primeira vez em 8 de outubro, visando profissionais de segurança cibernética em Israel, com o download do .ZIP hospedado nos servidores da ESET.

Os alvos foram informados de que seus dispositivos estavam sendo visados por “um agente de ameaças apoiado pelo Estado” e foram convidados para o programa Unleashed da ESET – que não parece existir como um programa independente, mas Beaumont observou que a marca às vezes é usada pelo fornecedor.

O download contém várias DLLs da ESET, disse o pesquisador, bem como um setup.exe malicioso. Beaumont o descreveu como um ransomware falso, fazendo chamadas para coisas como Mutex da carga útil de ransomware de Yanluowang, por exemplo.

Também fez ligações inócuas para uma organização que promove o dia memorial da Guerra das Espadas de Ferro, criado para lembrar aqueles que morreram quando as tropas do Hamas atacaram Israel em 7 de outubro de 2023. A observação, combinada com o dia da infecção, levanta questões sobre se este era um hacktivista no trabalho.

“A segmentação por e-mail vista até agora é o pessoal de segurança cibernética dentro das organizações em Israel”, disse Beaumont. “Parece que não há como realmente se recuperar. É um wiper.”

A ESET respondeu à situação via X na sexta-feira, negando a alegação de Beaumont de que a ESET Israel estava comprometida.

A organização de segurança disse: “Estamos cientes de um incidente de segurança que afetou nossa empresa parceira em Israel na semana passada. Com base em nossa investigação inicial, uma campanha de e-mail maliciosa limitada foi bloqueada em dez minutos. A tecnologia ESET está bloqueando a ameaça e nossos clientes estão seguros. A ESET não foi comprometida e está trabalhando em estreita colaboração com seu parceiro para investigar mais e continuamos monitorando a situação.”

A ESET agora refutou categoricamente a possibilidade de ter sido violada, então a suposição é que os invasores cibernéticos estavam usando algum tipo de MO para contornar as medidas anti-falsificação para o e-mail e o link .ZIP. A ESET não retornou imediatamente um pedido de comentário da Dark Reading para obter mais informações sobre o papel da Comsecure no incidente e na rotina de ataque.

A fonte da atividade maliciosa não é conhecida, mas o MO se alinha perfeitamente com o grupo pró-Palestina Handala, que nos últimos meses atacou organizações e figuras israelenses.

Os pesquisadores da Trellix observaram em julho que Handala tem uma propensão a ataques de wipers em Israel, observando na época que centenas de ataques atingiram organizações israelenses em apenas algumas semanas. O governo israelense publicou um alerta urgente sobre os incidentes em resposta.

Mais recentemente, Handala vazou o que afirma ser arquivos privados, e-mails e fotos de pessoas como o político israelense Benjamin Gantz, o ex-primeiro-ministro Ehud Barak e o diplomata na Alemanha Ron Prosor. Todos parecem ser compromissos de contas pessoais.

As organizações que foram recentemente destacadas pelo grupo incluem a plataforma de podcasting Doscast, o Soreq Nuclear Research Center, o fornecedor de ponto de venda Max Shop e o exportador de armas de fogo Silver Shadow. ®

Fonte: The Register & Dark Reading

- National Public Data pede falência após ser Hackeada

- Cibercrime passa a invadir contas de streaming de áudio

- Brasil foi o 5° país mais atingido por ransomwares no 3Q 2024

- Microsoft e DIO oferecem 5 mil bolsas gratuitas

- Escalada de ameaças cibernéticas exige defesa e cooperação globais mais fortes

- Surgimento de malware baseado em IA impacta plataforma Windows

- Mês da Conscientização da Cibersegurança

- CrowdStrike abalou o mercado

- Trend Micro Check combate golpes digitais no celular

- Mês de conscientização sobre segurança cibernética de 2024

- NIS2: guia sobre a diretiva europeia e como se preparar no Brasil

1 Trackback / Pingback