Provedor de hospedagem web Sul Coreano concordou em pagar US$1 milhão em bitcoins para hackers depois que um ransomware Linux infectou seus 153 servidores, criptografando 3.400 sites de negócios e os dados de hospedagem.

Em notícia publicada aqui no Minuto da Segurança, citamos o artigo da MindSec que detalha o funcionamento dos Ransomwares e trás as principais medidas de proteção recomendadas pelos especialistas, clique aqui e confira a notícia e o artigos da MindSec.

Uma vez que os servidores de hospedagem estavam usando Linux Kernel 2.6.24.2, os pesquisadores acreditam que o Ransomware do Erebus Linux pode ter usado vulnerabilidades conhecidas, como DIRTY COW; ou uma vulnerabilidade local do Linux para assumir o acesso root do sistema.

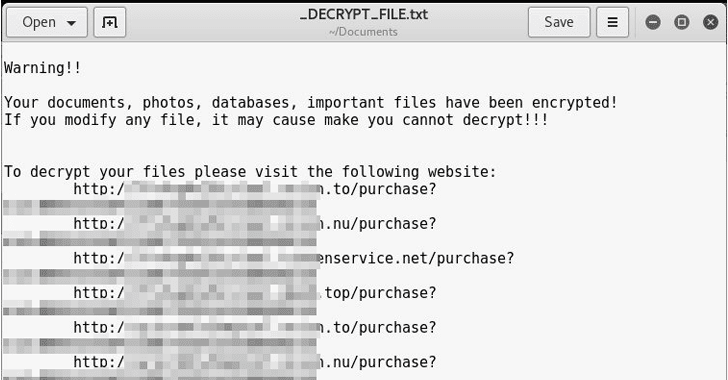

“O arquivo primeiro é codificado com criptografia RC4 em blocos de 500kB com chaves geradas aleatoriamente”, dizem os pesquisadores. “A chave RC4 é então codificada com o algoritmo de criptografia AES, que é armazenado no arquivo. A chave AES é novamente criptografada usando o algoritmo RSA-2048 que também está armazenado no arquivo “.

A chave pública que é gerada localmente é compartilhada, enquanto a chave privada é criptografada usando criptografia AES e outra chave gerada aleatoriamente.

De acordo com a análise realizada pelos pesquisadores da Trend Micro, a descriptografia de arquivos infectados não é possível sem usar as chaves RSA.

fonte: The Hackers News by Mohit Kumar

por MindSec 21/06/2017Share this:

- Email a link to a friend (Opens in new window) Email

- Print (Opens in new window) Print

- Share on Facebook (Opens in new window) Facebook

- Share on LinkedIn (Opens in new window) LinkedIn

- Share on X (Opens in new window) X

- Share on Telegram (Opens in new window) Telegram

- Share on WhatsApp (Opens in new window) WhatsApp

Be the first to comment