Danabot: Grupo operava roubo de dados e ransomware; países latino-americanos estão entre os mais afetados

A ESET, líder em detecção proativa de ameaças, participou de uma grande operação internacional que resultou no desmantelamento da infraestrutura do Danabot, um sofisticado malware do tipo infostealer (roubo de informações). A ação foi coordenada pelo FBI, o Departamento de Justiça dos EUA, agências europeias e da Austrália, e contou com apoio técnico de empresas como Amazon, Google, CrowdStrike e Zscaler.

A equipe de pesquisa da ESET, que monitora o Danabot desde 2018, forneceu análises técnicas sobre o funcionamento do malware, sua infraestrutura de comando e controle (C&C), e ajudou na identificação dos indivíduos responsáveis pelo desenvolvimento, administração e comercialização.

Segundo Daniel Barbosa, pesquisador de segurança da ESET no Brasil, a experiência da ESET com esse recurso criminoso auxiliou as autoridades nessa operação. “Detalhamos as funcionalidades presentes nas versões mais recentes do malware, o modelo de negócio dos autores e o conjunto de ferramentas disponibilizado aos afiliados. Além de roubar dados confidenciais, o Danabot também era usado para distribuir outras ameaças, como ransomware, em sistemas já comprometidos”, explica.

O roubo de dados funcionava no modelo de “malware como serviço” (MaaS), no qual os operadores alugavam o acesso ao código malicioso para afiliados, que o distribuíam em suas próprias campanhas. O malware era operado por um único grupo, de maneira altamente modular e tinha funcionalidades como: roubo de credenciais em navegadores e e-mails, keylogging, gravação de tela, controle remoto de máquinas, roubo de carteiras de criptomoedas.

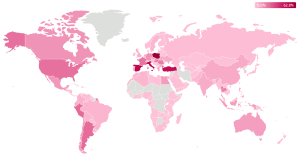

Detecções globais do Danabot segundo a telemetria da ESET, desde 2018, sendo historicamente Polônia, Itália, Espanha e Turquia os países mais atacados, e Peru, Argentina, Chile e México os principais da América Latina.

As campanhas de Danabot utilizavam métodos sofisticados de engenharia social, como anúncios falsos no Google, sites clonados de softwares legítimos, e páginas que simulavam busca por “fundos não reclamados”. Uma das táticas mais recentes envolvia páginas que instruíam usuários a colar comandos maliciosos no terminal, comprometendo seus dispositivos.

Na América Latina, os países mais afetados foram Peru, Argentina, Chile e México, embora o malware tenha histórico de maior atividade em regiões como Polônia, Itália, Espanha e Turquia. Também há registros de uso do Danabot em métodos menos convencionais, como em ataques DDoS (ataque de negação de serviço distribuído), incluindo uma ofensiva contra o Ministério da Defesa da Ucrânia em 2022.

Exemplo de site falso que promete a busca por fundos não reclamados.

Ainda segundo Daniel Barbosa, “o golpe desferido contra a estrutura do Danabot terá impacto duradouro, especialmente após a identificação de membros-chave do grupo. Resta saber se haverá alguma tentativa de reorganização futura.”

A ESET destaca que esse tipo de operação reforça a importância de colaborações internacionais entre setor público, privado e instituições de segurança, especialmente diante da complexidade e do alcance das ameaças modernas.

Veja também:

- Golpe de vagas falsas mira setor de moda e beleza

- Menos da metade do setor público faz backup diário de sistemas críticos

- Grupo de ransomware SafePay assume a linha de frente das ameaças cibernéticas

- Com alta de 87% em ataques, setor industrial é um dos mais afetados

- Falhas críticas no cloud: 65% das empresas sofreram incidentes

- Nova pesquisa confirma Setor bancário é o maior alvo de golpes digitais no Brasil

- Falsa sensação de segurança da automação com IA

- O fator humano 2025 – Vol. 1: Engenharia social

- Ataque à Coinbase expõe nova onda de cibercrimes no universo cripto

- Vazamentos podem tomar grandes proporções

- Resumo da Ásia: Novo ID Online Chinês, Xiomi,NTT, Paquistão, MediaTek

- Casa sustentada há 8 anos por baterias de laptop

Be the first to comment