Cibercriminosos lançam campanha de 200 mil e-mails de phishing com manipulação de URLs para roubo de dados.

Check Point Software alerta sobre o formato dos e-mails de phishing que incluem faturas falsas, ingressos, recibos de pagamento, avisos de renovação ou ativação de contas para enganar os usuários e atacar empresas

A Check Point Software identificou 200 mil e-mails de phishing com URLs manipuladas. O golpe foi observado pela primeira vez em 21 de janeiro deste ano e ainda está em curso, embora o volume diário de ameaças esteja diminuindo. Geograficamente, 75% desses e-mails foram distribuídos nos Estados Unidos, 5% no Canadá e 17% foram na região de EMEA.

Os cibercriminosos buscam comprometer o maior número possível de pessoas e empresas, sem direcionar a setores específicos, tornando a campanha ainda mais complexa para ser identificada. Devido à sofisticação da campanha, em que os mecanismos utilizados são bastante aprimorados, mesmo com treinamentos de conscientização sobre segurança, uma grande quantidade de usuários não conseguirá identificar o perigo, colocando em risco suas credenciais e, por extensão, a segurança das empresas que não possuem uma solução avançada de segurança para e-mails.

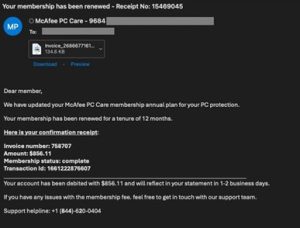

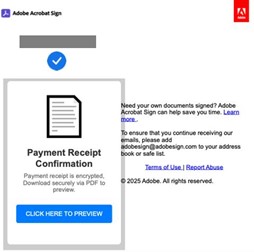

Esses cibercriminosos empregam técnicas avançadas de manipulação de URLs em e-mails de phishing tradicionais, como faturas falsas, ingressos, recibos de pagamento, avisos de renovação ou ativação de contas. Seu principal método de engano explora a parte “userinfo” dos endereços web: o segmento entre “http[:]//” e o símbolo “@” (por exemplo, https://username:password[@]example[.]com). Como a maioria dos sites não leva em conta esse campo, os atacantes podem inserir informações enganosas antes do símbolo “@” para disfarçar links maliciosos.

Exemplos:

Para melhorar ainda mais as falsas mensagens, os atacantes podem empregar várias técnicas combinadas:

Para melhorar ainda mais as falsas mensagens, os atacantes podem empregar várias técnicas combinadas:

- Codificação de URL com caracteres especiais;

- Uso de redirecionamentos aparentemente legítimos;

- Localização da URL maliciosa imediatamente após o símbolo “@”;

- Codificação de endereços de e-mail das vítimas para preencher automaticamente formulários de login falsos.

O objetivo final dessa técnica é redirecionar a vítima para uma página de phishing do Microsoft 365, projetada meticulosamente com a implementação de CAPTCHA para gerar uma falsa sensação de segurança e confiança. Esse equilíbrio entre engano técnico e manipulação psicológica demonstra porque a formação tradicional sobre inspeção de URLs está se tornando insuficiente diante das campanhas de phishing modernas.

Como mitigar essa ameaça:

- Atualizar as regras de redirecionamento: caso um aplicativo ou página web permita redirecionamentos, é fundamental aplicar regras rigorosas sobre os destinos permitidos e adotar as melhores práticas.

- Atualizar e corrigir sistemas periodicamente: manter o software, incluindo clientes de e-mail e navegadores web, atualizado com os últimos patches de segurança. Dessa forma, evita-se que os cibercriminosos explorem vulnerabilidades por meio das quais possam executar ataques de phishing.

- Implementar segurança avançada no e-mail: utilizar soluções completas e avançadas de segurança para e-mails, como o Check Point Harmony Email & Collaboration, permite detectar e bloquear as tentativas de phishing mais sofisticadas, incluindo as que utilizam técnicas enganosas.

Dado que essas técnicas evoluem constantemente, as regras estáticas não são suficientes para uma proteção completa. No entanto, sistemas baseados em aprendizado de máquina (Machine Learning – ML, sigla em inglês) podem identificar padrões emergentes e oferecer melhores defesas.

“A medida que as técnicas de phishing se tornam mais sofisticadas, as empresas devem migrar de controles de segurança dependentes do usuário para sistemas de prevenção automatizados impulsionados por IA e ML”, explica Fernando de Falchi, gerente de Engenharia de Segurança da Check Point Software Brasil.

- Funcionários podem expor dados confidenciais usando IA

- Avaliando se o DeepSeek é seguro para uso na empresa

- Apenas dizer “não clique em links suspeitos” não está funcionando

- AI Assistant já disponível

- Chip de computação quântica alimentado por novo estado da matéria

- Proteção de dados requerem PAM e gestão centralizada

- Malware via Telegram e golpes em cartões com CAPTCHA falso

- Avanço de ciberataques requerem medidas urgentes de proteção

- Empresas evitam dizer ataque cibernético foi Ransomware

- Deepfakes e malwares são ameaças para ficar atento em 2025

- Falhas do OpenSSH expõem servidores SSH a ataques MiTM e DoS

- Cibercriminosos aprimoram novos golpes usando AI

Be the first to comment