Sistemas de Câmeras de monitoração inseguros permitem espionar sua casa. Muitas marcas de webcams, câmeras de segurança, monitores de animais de estimação e bebês com sistemas de controle em nuvem permitem serem monitoradas por hackers.

A maioria das webcams, câmeras de segurança e monitores de ambientes residenciais, atualmente usam sistemas de controle remoto baseado em nuvem que pode permitir que hackers controlem os dispositivos executando varreduras na Internet, modificando o parâmetro ID do dispositivo e se utilizam de senhas padrão, não trocadas pelos usuários, para obter o controle do sistema.

Segundo o site Bleepingcomputer , nos últimos nove meses, duas empresas de segurança publicaram pesquisas sobre o assunto. Ambas as pesquisas detalham como o fornecedor da câmera permite que os clientes usem um aplicativo móvel para controlar seu dispositivo a partir de locais remotos e ver seus vídeo. O aplicativo móvel exige que o usuário insira um ID de dispositivo e uma senha encontrada na caixa do dispositivo ou no próprio dispositivo. Em background, o aplicativo móvel se conecta ao servidor de nuvem do back-end do fornecedor e esse servidor estabelece conexões com cada um dos dispositivos do usuário, com base no ID do dispositivo e no último endereço IP do qual o dispositivo informou, permitido a partir daí que o usuário acesse suas imagens em real-time.

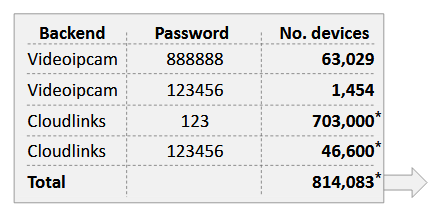

O problema é que, segundo a Security Research Labs (SRLabs), muitas das senhas deste “sistema de gerenciamento de câmeras” usam senhas identificações sequenciais ou senhas padrão para seus dispositivos, como “123”, “123456” ou “888888”. A empresa encontrou mais de 810.000 dispositivos expostos dessa maneira.

Imagem Bleepingcomputing

No entanto, a SRLabs ressalta que a maioria das câmeras de vídeo remotas, felizmente, não está exposta diretamente à internet. No entanto, os serviços de nuvem inseguros as colocam em risco de se tornarem parte do próximo botnet da câmera IoT. Os protocolos de nuvem ignoram os firewalls e permitem conexões em redes privadas. Isso permite visualizar dispositivos remotos que estão em redes domésticas privadas.

Imagem SRLabs

Quando uma câmera IP é iniciada, a câmera se conecta ao back-end da nuvem e mantém a conexão ativa enquanto o dispositivo estiver ligado. Isso permite que a câmera seja contatada e controlada convenientemente por meio de um aplicativo de smartphone em qualquer lugar do mundo.

Dois backends populares, videoipcamera.com / videoipcamera.cn e cloud-links.net / cloudlinks.cn, têm problemas de segurança significativos no momento da pesquisa da SRLabs em novembro de 2017.

Os IDs dos dispositivos têm um comprimento de até seis dígitos para Videoipcamera e até sete dígitos para Cloudlinks. A validade de todos os IDs de dispositivos pode ser verificada de forma não autenticada em uma hora via UDP. No momento do teste da SRLabs, havia 140.741 IDs de dispositivos válidos em Videoipcamera e 3.277.280 em Cloudlinks.

Certos tipos de pacotes são encaminhados pelo backend apenas com base no ID do dispositivo. Isso permite enviar pacotes para todos os dispositivos válidos. A SRLabs cita que uma vulnerabilidade no manuseio desses pacotes abriria todos os dispositivos para uma exploração eficiente, embora não tenha encontrado nenhuma vulnerabilidade deste tipo, a SRLabs encontrou +63.000 Videoipcameras (45%) acessíveis devidos aos problemas de senhas comentado acima e +700.000 dispositivos Cloudink com a senha 123.

A SRLabs disse que, como os IDs não eram gerados aleatoriamente, era insignificante que um invasor criasse um script que se conectasse ao servidor de nuvem backend do fornecedor e tentasse adicionar dispositivos percorrendo os IDs de dispositivos sequenciais e usando a senha padrão. Um esquema simples permite que os hackers adicionem câmeras sequestradas aos seus próprios aplicativos Android e interajam com a câmera ou assistam a sua transmissão de vídeo, veja abaixo a demonstração deste processo no vídeo da SRLabs:

Câmeras hackeadas monitoram o quarto do bebê.

Segundo notícia da ABCNews Jamie uma mãe de 24 anos da Carolina do Sul, notou que a câmera de monitoração do seu bebê, recém nascido, começou a se mover sem comando de alguém da casa: “Estávamos no outro quarto jantando, e eu podia ouvir o som mecânico disso, mas ninguém sentado lá estava mexendo“, disse ela à ABC News. Jamie e seu marido, Kevin, disseram que correram para o quarto onde pequeno Noah estava dormindo em seu berço e ficaram horrorizados quando a lente do monitor girou sozinha. “Eu olhei para baixo e ele estava se afastando do berço e movendo a direção da minha cama, então parou e voltou rapidamente na direção de onde ele estava dormindo“, disse Jamie Summitt.

Jamie disse à ABCNews que o monitor para bebês, que tinha uma função de visão noturna infravermelha, detecção de movimento e uma lente de alta resolução que gira 360 graus, foi um presente de seus pais, que o compraram online em abril . Jamie disse também que o microfone também parecia mais sensível, “Eu podia ouvir o barulho da fralda de Noah mexendo e perceber que ele estava acordando“.

Veja a reportagem da ABCNews abaixo:

Embora esta reportagem apresente o risco de invasão de privacidade, o que muitos podem achar não ser tão importante pela crença de que “não tenho nada para esconder” (acreditem, este que vos escreve, já ouviu isto algumas vezes), podemos imaginar que estas câmeras possuem alta resolução e poder de zoom bem razoável, o que poderia expor ao invasor algumas informações impressas deixadas na mesa ou em cima da cama, uma imagem do seu extrato no internet banking esteja aberto no monitor do seu computador, ou mesmo mostrar você digitando a senha de abertura daquela sua porta de casa que usa fechadura digital !

Certamente este tipo de invasão poderia obter muito mais que a cena de uma bebê dormindo ou você em momento íntimos com sua esposa na cama.

Por isto, vale a recomendação básica: troque a senha padrão por uma senha forte (veja Erros comuns na composição das passwords), de todo e qualquer equipamento que possua um endereço IP ou serviço de internet que dê acesso ao ambiente interno da sua casa.

fonte: ABCNews & Bleepingcomputer & SRLabs

Veja também:

- Webinar: Gestão de Privilégios em Banco de Dados

- GDPR – 101 Controles Básicos para a Conformidade

- Edison Fontes fala sobre a importância da proteção de dados pessoais

- UE afirma que Software da Kaspersky é ‘confirmado como malicioso’

- Vamos conhecer um pouco do que é ser CISO !

- Usando técnicas de smokescreen, hacker roubam US$10M do Banco do Chile

- Pesquisador afirma poder hacker um avião em voo a partir do solo

- Vulnerabilidade no CISCO ACS permite hacker explorar usuários privilegiados da rede

1 Trackback / Pingback