Neste artigo vamos falar um pouco sobre o framework de políticas de segurança da informação, dando alguns exemplos e sua importância para a segurança e nos aprofundaremos sobre as políticas de segurança da informação.

Framework de Segurança de TI

Um framework de segurança da informação é uma série de processos que são usados para definir políticas e procedimentos em torno da implementação e gerenciamento contínuo de controles de segurança da informação em um ambiente corporativo. Esses quadros são basicamente um “modelo” para a construção de um programa de segurança da informação para gerenciar riscos e reduzir vulnerabilidades. Os profissionais de segurança da informação podem utilizar essas estruturas para definir e priorizar as tarefas necessárias para melhorar a segurança em uma organização.

COBIT

Objetivos de controle de informação e tecnologia relacionada (COBIT) é uma estrutura desenvolvida em meados dos anos 90 pela ISACA, uma organização independente de profissionais de governança de TI. A ISACA atualmente oferece reconhecidas certificações do auditor de sistemas de informação certificado (CISA) e certificado de segurança da informação (CISM). Este quadro começou principalmente focado na redução de riscos técnicos nas organizações, mais evoluiu recentemente com o COBIT 5 para incluir também o alinhamento da TI com os objetivos do negócio estratégicos. É o enquadramento mais utilizado para alcançar o cumprimento das regras Sarbanes-Oxley.

SÉRIE ISO 27000

A série ISO 27000 foi desenvolvida pela Organização Internacional de padrões. Ele fornece um framework de segurança da informação muito ampla que pode ser aplicada a todos os tipos e tamanhos de organizações. Pode ser pensado como segurança da informação equivalente aos padrões de qualidade ISO 9000 para fabricação e até inclui um processo de certificação semelhante. É dividido em sub-padrões diferente com base no conteúdo. Por exemplo, a ISO 27000 consiste em uma visão geral e vocabulário, enquanto a ISO 27001 define os requisitos para o programa. A ISO 27002, que foi desenvolvido a partir do padrão britânico BS7799 define as etapas operacionais necessárias em um programa de segurança da informação.

Poderíamos citar aqui outros frameworks que auxiliam a segurança da informação, porém estes dois são os mais relevantes e utilizados, por isto vamos nos ater a eles.

Security Policy Framwework

Assim, podemos então concluir que Security Policy Framework – SPF é um conjunto de documentos com as principais definições de segurança a serem seguidas na empresa baseados nas orientações dos frameworks citados acima, de forma que o SPF seja utilizado como um guia de tecnologia, processos e comportamento para todo e qualquer funcionário que vier a atuar na empresa.

O Security Policy Framework é constituído dos seguintes documentos:

- Politica de segurança da informação

- Normas de segurança da informação

- Processos de segurança da informação

- Padrões de segurança da informação

Com o aumento da importância da segurança da informação dentro das empresas crescem também as ameaças. Um exemplo disso são os Ransomware, uma das formas de ataques mais comentadas dos últimos anos, as politicas de segurança da informação estão aí para tentar evitar esse tipo de ataque.

De acordo com o centro de estudos, respostas e tratamento de incidentes de segurança no Brasil, em 2015 ocorreram mais de 722 milhões de incidentes de segurança no Brasil. Uma politica de segurança da informação pode contribuir e muito para que sua empresa não entre para esses números, acompanhe até o final do artigo para descobrir como.

O que seria uma politica de segurança da informação?

Uma politica de segurança da informação (PSI) é uma forma de como a empresa lida com seus ativos de informação, ou seja, tudo aquilo que possua informação de valor. Ela é guiada pelos três princípios básicos da segurança da informação, que são resumidos da seguinte forma:

- Confidencialidade: As informações só devem ser acessadas por pessoal autorizado.

- Integridade: As informações só devem ser alteradas por pessoal autorizado.

- Disponibilidade: As informações devem estar sempre disponíveis pelo pessoal autorizado.

Como você deve ter reparado, a segurança da informação é atravessada pela questão da autorização. Para garantir esses princípios são usadas uma vasta gama de ferramentas dependendo do grau em que a informação ou empresa precisa ser protegida.

Por onde começar?

As politicas de segurança da informação são elaboradas pela norma ISO 27001, que define estratégias para as etapas que fazem parte desse processo de elaboração. A seguir apresentamos as principais fases de implementação de uma política de segurança da informação.

Diagnóstico de segurança da informação

Antes de começar a elaborar as PSI devemos conhecer muito bem os ativos de informação, a cultura e as necessidades da empresa, a partir disso hierarquizar os ativos para priorizá-los nas PSI.

Além disso é preciso avaliar quais são as ameaças e vulnerabilidades desses ativos. Esta etapa também é uma das principais para a elaboração de um plano de gerenciamento dos riscos, um dos instrumentos mais importantes para as politicas de segurança da informação.

Elaboração da PSI

Com as informações coletadas da fase de diagnóstico, podemos então de fato elaborar nossa PSI que atenda aos requisitos da sua empresa. No entanto essa etapa não pode ser feita apenas por profissionais da área da TI. Um boa PSI deve ser feita por uma equipe que abrange todos os setores da empresa, até porque a politica deve ser aplicada a todos os funcionários da instituição.

A política de segurança deve entre outros definir necessidades específicas como por exemplo:

- Política de backup;

- Política de senha;

- Controle de acesso de áreas sensíveis;

- Graus de acesso de diferentes profissionais da instituição;

- Criação de planos de contingência e gerenciamento de riscos;

Implementação da Política

É crucial nessa etapa que você tenha o apoio de toda a empresa, uma vez que sua política já está pronta é necessário que todos os funcionários aprendam a trabalhar dentro dela. Para isso você pode fazer palestras e treinamentos para ajudar no aprendizado dos funcionários, além do estabelecimento de punições para descumprimento da política.

Embora a Política tenha caráter diretivo, os itens que a compõe e que tratam de assuntos mais específicos estão sujeitos a novas vulnerabilidades que sempre irão surgir, com isso é crucial que sua política de segurança da informação esteja sempre atualizada de acordo com sua necessidade, uma PSI atualizada é essencial para reduzir os riscos da empresa quanto a segurança da informação. Tenha um responsável para essas revisões e melhorias. Vale lembrar que toda preocupação com a segurança da informação nunca será demais.

Normas de segurança da informação

As Normas de segurança têm um caráter menos direto e mais normativo, mais tático, de forma a detalhar um pouco mais as diretivas definidas na Político principal. Por exemplo, a PSI define que toda informação sensível deve ser protegida de forma a garantir a sua confidencialidade, a Norma deverá estabelecer que para cumprir este requisito da PSI deve-se implementar soluções de criptografia em todas as bases de dados.

Para auxiliar, existem normas internacionais que regem a elaboração e aplicação de controles em um sistema de gestão de segurança da informação. Elas têm o objetivo de garantir confidencialidade, integridade e disponibilidade da informação, fatores essenciais para um sistema corporativo e seguro.

A aplicação das normas da série ISO/IEC 27000 não é obrigatória, mais elas reúnem recomendações para uma gestão eficiente e que entregue bons resultados para a companhia. Dentre elas apenas a 27001 é passível de certificação. As demais funcionam como base para alcançar resultados positivos.

A ISO 27001 define requisitos para implementação, operação, monitoramento, revisão, manutenção e melhoria de um sistema de gestão de segurança da informação. Ela pode ser aplicada em qualquer organização independentemente do porte ou setor e é ainda valorizada em empresas que priorizam a segurança da informação e a têm como fator crítico para as operações, como é o caso das empresas de finanças, TI e setores públicos.

A ISO 27001, associadas aos controles definidos na ISO 27002 auxiliam sobremaneira a criação dos normativos de segurança da informação.

Processos de segurança da informação

Para proteger adequadamente a informação da organização, é necessária uma abordagem estruturada que permita um planejamento e a priorização das ações que devem ser executadas. Entendemos que para o sucesso da proteção da informação, é obrigatória a implantação de processos corporativos da segurança da informação.

Uma abordagem prática para o desenvolvimento e a implantação desses processos, independentemente do tamanho da sua organização, e dos conceitos e recomendações aqui apresentadas pode ser trabalhado pela equipe de SI de forma bem estruturada, mas deve envolver toda a organização, como já mencionado. Evidentemente, precisamos de sabedoria para fazer os ajustes necessários adequado a sua organização, pois todos os colaboradores deverão seguir estes normas e obviamente elas não podem inibir ou burocratizar sobremaneira o trabalho dos profissionais, senão os processos simplesmente não serão seguidos.

Em primeiro lugar é necessário tomar um referencial teórico, sugerimos a família das normas ISO 27000, mais especificamente a norma NBR ISO 27002.

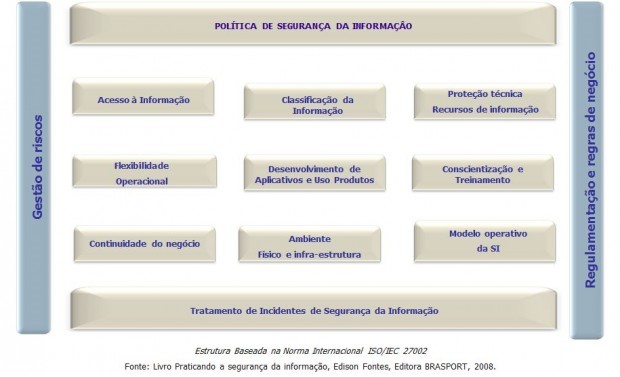

Dessa maneira, podemos estruturar a Política, as Normas e Processos de segurança da informação como a figura mostra abaixo.

Padrões de segurança da informação

Em plena era da informação existe um entendimento, por parte das organizações empresariais e institucionais, de que um simples antivírus padrão não basta para atender as atuais demandas de segurança em TI, e que o perigo de uma experiência negativa nesta área é muito real. Ou seja, para muitos, existe a consciência do risco em negligenciar esta área, associada à uma esperança mágica de que a sua organização nuca seja alvo de um cibercriminoso. Porém, essa crença muda rapidamente depois da primeira invasão e perda de informações valiosas para o funcionamento dos negócios.

Por isto é importante que a segurança da informação defina padrões de segurança que irã ser seguidos nas implementações de soluções de TI ou no fornecimento de equipamentos e recursos para os profissionais. Quase sempre as empresas possuem Políticas, Normas e Procedimentos, mas esquecem-se das definições dos padrões de software e hardwares (tecnologia, versão e configuração) a serem utilizados, permitindo com isto a existência de diversos softwares e equipamentos com configurações muitos distintas, dificultando sobremaneira a administração do e introduzindo riscos desnecessários ao ambiente.

Por exemplo, a proteção de Endpoint é uma avançada ferramenta de segurança, que garante um alto nível de performance e tranquilidade nesta área. O seu funcionamento abrange um vasto leque de sistemas, protegendo Windows, Macs, Linux, além de dispositivos móveis como iphone, ipad, smartphones e tablets android. A segurança é aplicada em todos os terminais de trabalho, que é administrada eficientemente por uma única plataforma extensível de gerenciamento de segurança, no entanto qual o software será utilizado? O que será permitido utilizar no equipamento de forma padrão? Será permitido o uso de USB, CD/DVD, WIFI etc? Quais as configurações que serão implementados na solução?

Outro bom exemplo é o serviço de Hardening de Servidores. O Sistema Operacional e componentes é destinado a empresas que provêm serviços a usuários externos e internos, por meio do armazenamento ou processamento de dados sensíveis. Atualmente, empresas são alvos de ataques devido ao alto valor de seus serviços e dados nelas armazenados e processados. Desta forma, o serviço de hardening compreende um conjunto de parâmetros para a instalação, configuração e manutenção de servidores e equipamentos diversos (incluindo desktops e notebooks) de forma segura antes que os equipamentos sejam colocados em produção, auxiliando na gestão dos riscos organizacionais, reduzindo a possibilidade da exploração de vulnerabilidades baseadas em falhas de software em sistemas operacionais e aplicações, devido a configurações incorretas ou utilização de serviços de forma inadequados.

Concluindo

Um bom framework de política de segurança deve compreender diretrizes, normativos, processos e padrões que orientem claramente as diversas equipes técnicas e de negócios para a implementação de tecnologia de forma segura, reduzindo os riscos e impactos de eventuais ataques, que certamente a empresa irá sofrer.

Veja também:

Guerra na Gestão de Identidade

A identidade tornou-se uma grande preocupação para os CSOs

Security Risk Assessment o Primeiro Passo para Melhoria de Cyber Security

Projeto de Lei Criminaliza uso de Robôs Sociais Políticos na Internet

Gerenciamento de Risco Cibernético

Referências : https://www.alertasecurity.com.br/blog/183-politica-de-seguranca-da-informacao-entenda-a-sua-importancia http://searchsecurity.techtarget.com/tip/IT-security-frameworks-and-standards-Choosing-the-right-one Por Celso Faquer 27/11/2017

1 Trackback / Pingback