Rumores de que nova versão do Ransomware GandCrab pode explorar o SMB. A v4.0 do GandCrab foi observada tendo como alvo usuários que estão buscando aplicações “crackeadas” e há rumores de que pode explorar novamente o protocolo SMB para se auto-propagar, os últimos relatórios que alegam que a nova versão é um “SMB exploit spreader”. O primeiro a relatar o problema do GandCrab foi a BleepingComputer , que descobriu páginas maliciosas que estão sendo injetadas em sites legítimos, a fim de levar os usuários desavisados para o malware GandCrab.

Tem sido mais de dois meses desde GandCrab sofreu uma grande atualização. Enquanto esta última versão inclui uma revisão em termos da estrutura do código, seus principais efeitos são praticamente os mesmos. Enquanto alguns dos recursos mais antigos foram removidos, a maioria dos padrões ainda podem ser observados. Visivelmente, a mudança do papel de parede que havia sido adicionado na grande atualização anterior do ransomware já não é implementada. A maior mudança, no entanto, é a mudança do uso do algoritmo RSA-2048 para Salsa20 stream cipher, que é muito mais rápido para criptografar dados, e que também foi usados pelo ransomware Petya no passado. Além disso, acabou com a conexão com o servidor C&C – Command Control – antes que ele possa criptografar arquivos de suas vítimas, o que significa que agora é capaz de criptografar até mesmo os usuários que não estão conectados à Internet.

Sites comprometidos GandCrab V4.0

Segundo o site da Fortinet, o malware teria sido visto sendo distribuídos através de sites comprometidos que foram construídas usando o WordPress, o que não é de todo nova, como WordPress é um dos alvo de exploração favoritos dos hackers . Na verdade, para esta última versão, nós encontramos inúmeros sites infectados injetados com páginas maliciosas.

fonte Fortinet

Estas páginas instantaneamente redirecionam os usuários para uma página separada que contém o link de download que conduz ao executável GandCrab. Curiosamente, quando esses sites são visitados novamente depois de alguns minutos, nenhum redirecionamento ocorre a menos que você mude o seu endereço IP.

fonte Fortinet

A análise da Fortinet mostra que os malwares executáveis e os links de download estão sendo atualizados regularmente. Abaixo estão alguns dos links que foram observadas durante a análise da Fortinet. Eles seguem o formato http: // <domínio> /file_c.php <random_chars> = <HEX_digest_of_cracked_appname>

http [:] [.]? // gabysutton com / file_c.php vubljfwmqpkebpes = 437261636b5f53617070686972655f506c7567696e735f666f725f41667465725f456666656374732e657865 (Crack_Sapphire_Plugins_for_After_Effects.exe)

http [:] [.]? // Gagaryn com / file_c.php lkgpsudyvbjs = 437261636b5f4d657267696e675f496d6167655f746f5f5044462e657865 (Crack_Merging_Image_to_PDF.exe)

http [:] [.]? // blog.ygtecnopc com / file_c.php rnopbuvnxdmk = 437261636b5f4d657267696e675f496d6167655f746f5f5044462e657865 (Crack_Merging_Image_to_PDF.exe)

Como nas versões anteriores, se há um indício de que o sistema de destino é de um país onde o idioma russo a infecção não prossegue. Além da verificação de layout de teclado russo, esta última versão adicionou uma verificação de idioma da interface do usuário com base nos seguintes países de língua russa:

- Russian (0x419)

- Ucraniano (0x422)

- Bielorrusso (0x423)

- Tadjique (0x428)

- Arménio (0x42B)

- Azerbaijanês (0x42C / 0x82C)

- Georgiano (0x437)

- Cazaquistão (0x43F)

- Quirguizistão (0x440)

- Turcomano (0x442)

- Uzbek (0x843)

- Tártaro (0x444)

- Romeno (0x818)

- Moldávia (0x819)

Infelizmente, neste momento, as vítimas de v4 GandCrab não pode descriptografar seus arquivos gratuitamente. Quando GandCrab é executado ele irá verificar o computador e todos os compartilhamentos de rede procurando arquivos para criptografar. Ao escanear os compartilhamentos de rede, ele irá enumerar todas os compartilhamentos na rede e não apenas as unidades mapeadas.

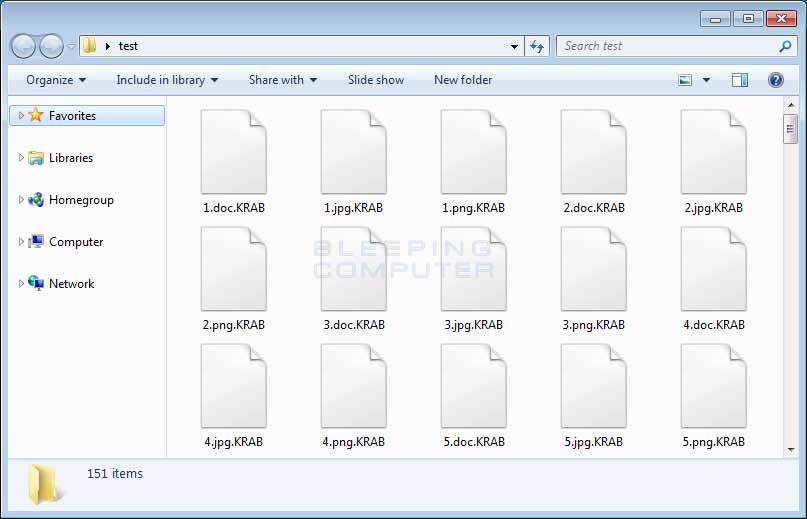

O site BleepingComputing mostra um exemplo de uma pasta com arquivos criptografados .KRAB

fonte BleepingComputing

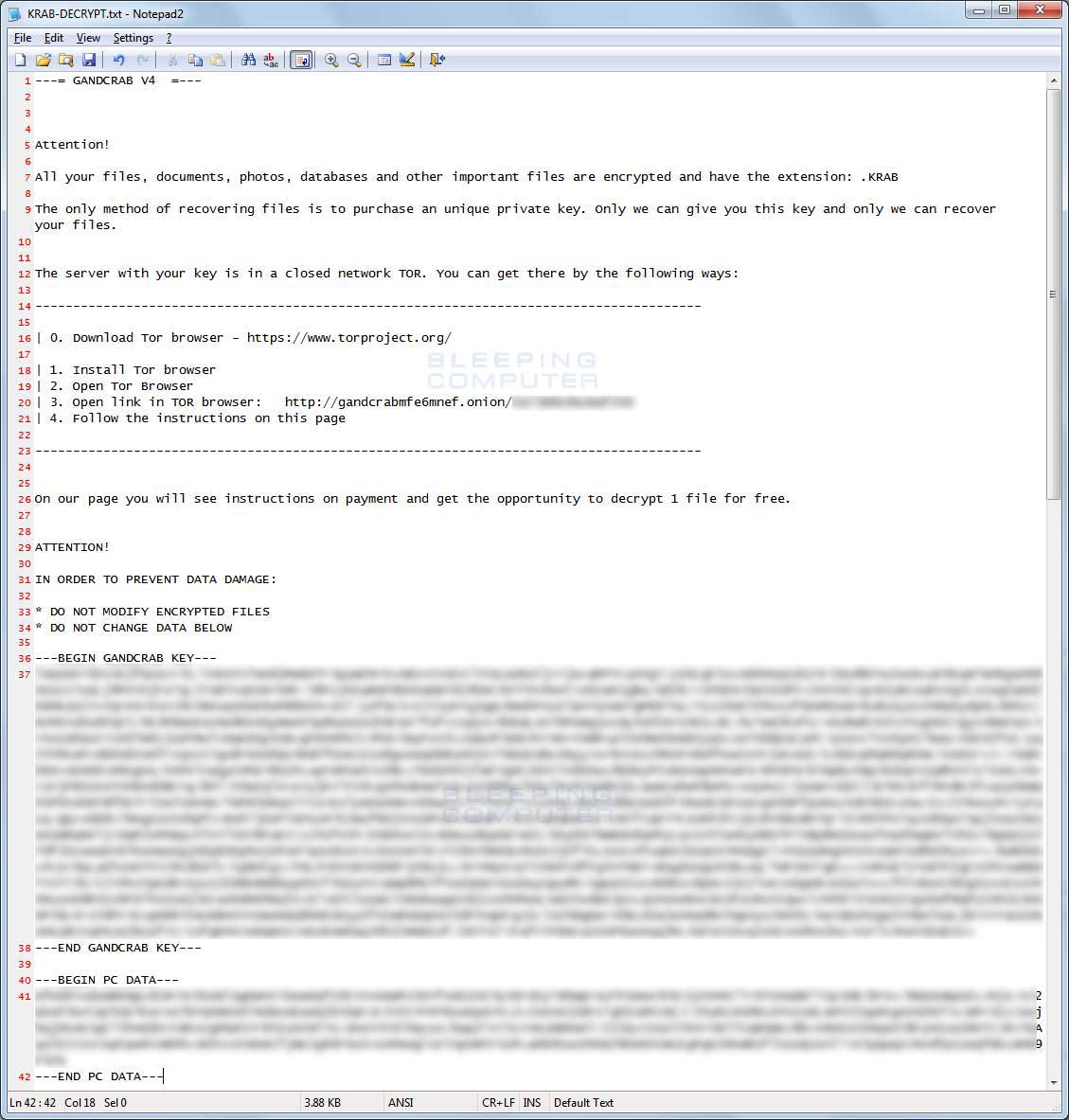

Quando estiver criptografando os arquivos, o ransomware também irá criar notas de resgate chamado KRAB-DECRYPT.txt que contém informações sobre o que aconteceu com arquivos da vítima, aponta um site TOR (gandcrabmfe6mnef.onion) para conectar-se para obter as instruções de pagamento e as informações de criptografia que os desenvolvedores do ransomware precisam para recuperar sua chave de criptografia.

A imagem a seguir mostra um exemplo da nota de resgate.

fonte BleepingComputing

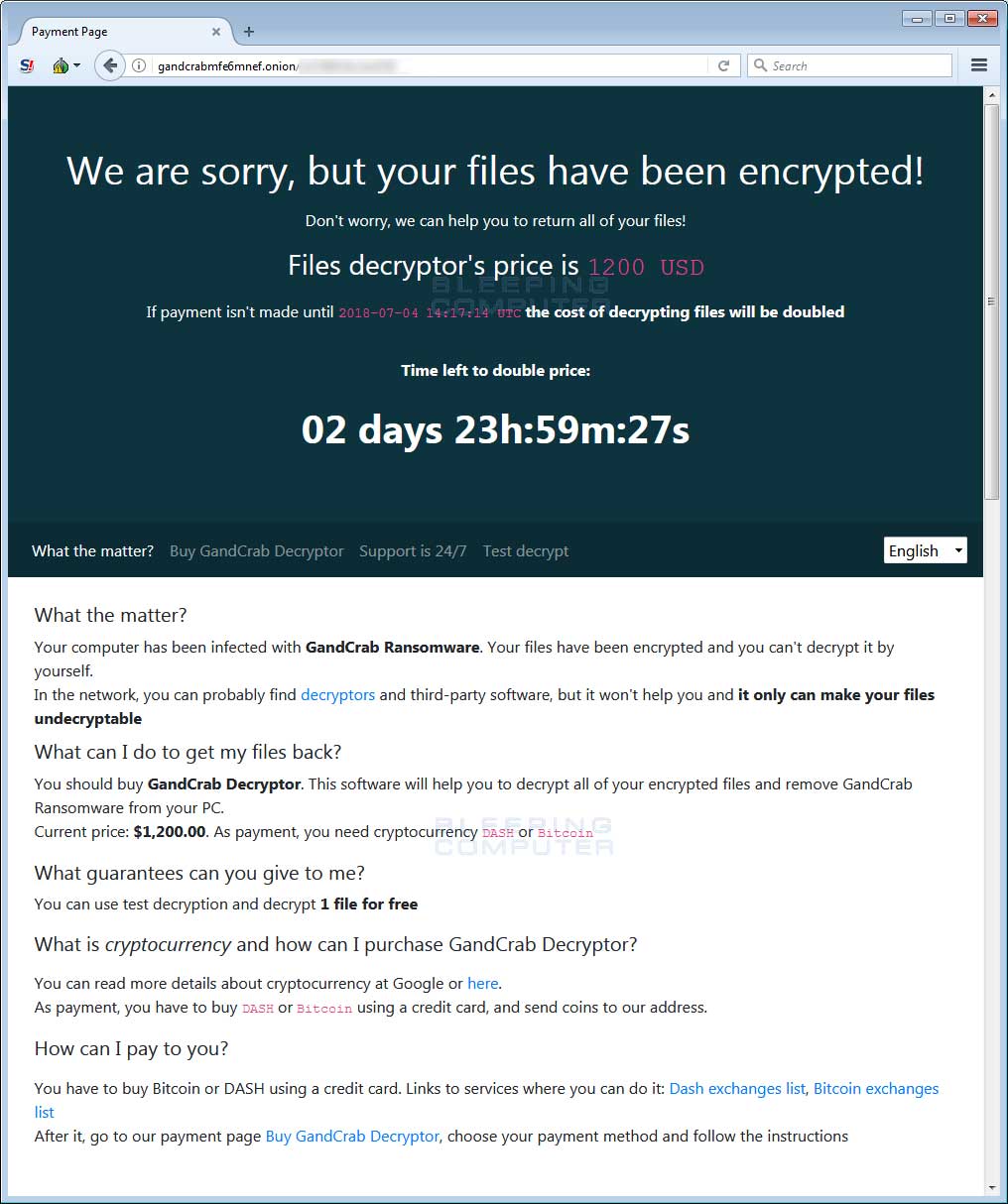

Se um usuário visita site de pagamento do TOR, será apresentados o valor de resgate e as instruções sobre a forma de pagá-lo, a fim de receber o GandCrab Decryptor.

fonte BleepingComputing

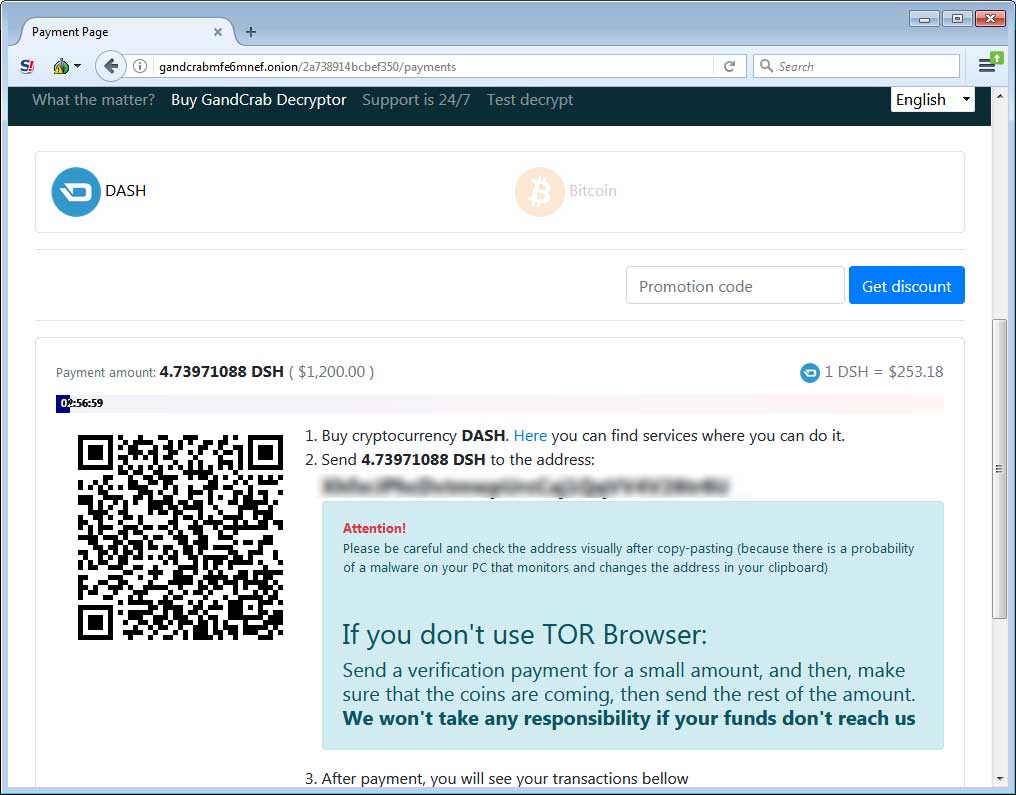

O valor do resgate é atualmente de US $ 1.200 a serem pagos no criptomoeda DASH (DSH)

fonte BleepingComputing

O site de pagamento TOR também inclui uma seção de suporte na qual você pode enviar mensagens para os desenvolvedores e verificar a capacidade para descriptografar, enviando um arquivo de graça, para que eles possam provar que pode fazê-lo.

É dispensável dizer que as vítimas devem fazer todos os esforços para não pagar o resgate. Se você tem um backup, mesmo que esteja faltando alguns arquivos, sugere-se que você ainda assim não pagar o resgate. Neste momento, as vítimas de v4 GandCrab não pode descriptografar seus arquivos gratuitamente.

Evolução

Uma diferença notada nesta distribuição em relação à versão anterior é que GandCrab agora inclui uma tática de comunicação de rede adicional, bem como uma lista excepcionalmente longa hard-coded de sites comprometidos ao qual ele se conecta. “Nós não encontramos nenhuma evidência definitiva de que os sites codificados incluídos no malwares realmente tinha já sido comprometida a agir como servidores ou sites de download para GandCrab”, escreveu os pesquisadores da Fortinet.

Um binário tem a capacidade de incluir quase mil anfitriões únicos que foram comprometidos. Depois de conectar a um URL, o malware envia dados criptografados de suas vítimas, alguns dos quais incluídos endereço IP, nome de usuário, nome do computador, domínio de rede e uma lista de AVs instalados. “Ainda mais curioso, o fato é que o envio de informações vítima para todos os hosts ao vivo na lista é ilógico em um sentido prático, uma vez que um único envio bem-sucedido teria sido suficiente para seus propósitos” disseram os pesquisadores. “Com estes pontos em mente, nós começamos a pensar que esta função seja experimental, ou simplesmente para desviar a análise e que as URLs incluídas na lista são apenas vítimas de uma piada ruim“.

Devido aos últimos relatórios que alegam um “SMB exploit spreader” levou os pesquisadores – que não observar essa funcionalidade em sua análise anterior – a retornar à sua análise, particularmente focado no rumor que sugere que esta nova versão do malware GandCrab pode autopropagar-se.

No rescaldo dos ataques ransomware globais, especialistas em segurança temem tal ameaça. A investigação encontrou “um módulo que está sendo chamado de ‘rede f ** ker’ supostamente responsável pela realização da referida exploração … não conseguimos encontrar qualquer função real semelhante à relatada capacidade de explorar.” “Temos disponibilizado esta análise para ajudar a prevenir a possibilidade de pânico desnecessário na comunidade“, escreveram os pesquisadores da Fortinet. “Ela não se destina a desacreditar quaisquer relatórios ou personalidades, mas até que obtenhamos provas concretas de sua existência, atualmente consideramos a capacidade do GandCrab explorar o SMB para propagação, como sendo apenas especulativa.”

fonte: InfoSecurity magazine & Fortinet Blog & BleepingComputing

Veja também:

- Tesla processa ex-funcionário que automatizou vazamento de dados

- Perfis de clientes de Macys e Bloomingdales hackeados

- Ransomware no Cloud

- Continuidade Cibernética

- Ransomware – Perigoso para você e para a empresa, mas é altamente lucrativo para hackers

- Projeto de lei geral de proteção de dados pessoais é aprovado no Senado

- Violação de dados no Ticketmaster usou software Chatbot incorporado

- Como proteger suas fotos / vídeos de hackers?

2 Trackbacks / Pingbacks