O ransomware Everest reivindica invasão à ASUS e roubo de 1 TB de dados e caso acende alerta sobre resiliência digital

O recente ataque cibernético à ASUS, que resultou no vazamento de cerca de 1 terabyte de dados confidenciais, reforça um ponto crítico que ainda desafia grande parte das empresas: a falta de preparo estratégico para lidar com incidentes de segurança digital. O grupo de ransomware Everest assumiu a autoria do ataque, que teria ocorrido por meio de um fornecedor terceirizado da companhia, expondo informações técnicas e código-fonte de projetos de câmeras.

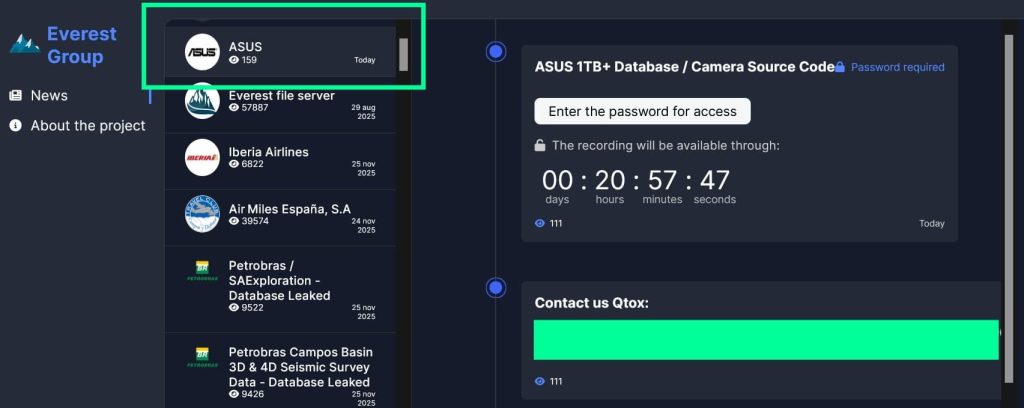

o Everest Ransomware está entre os cartéis de ransomware mais ativos atualmente, e frequentemente cumpre suas promessas maliciosas. No mês passado, o grupo atacou a Money Mart, gigante americana de empréstimos instantâneos e compensação de cheques, e a Petrobras, gigante petrolífera brasileira .

A ferramenta de monitoramento Ransomlooker da Cybernews mostra que o Everest tem mais de 250 vítimas cadastradas em sua lista de vazamentos desde 2023, sendo que mais de 100 delas ocorreram somente nos últimos doze meses.

Para Erik de Lopes Morais, COO da Penso Tecnologia, o episódio serve de alerta para todo o mercado. “O caso da ASUS é um exemplo claro de como a vulnerabilidade pode estar fora do perímetro tradicional de TI. A segurança precisa ser vista de forma integrada, envolvendo governança, gestão de riscos e continuidade de negócios. Não basta ter tecnologia; é preciso resiliência digital”, afirma.

O vazamento, que ganhou repercussão após a empresa não responder a um ultimato dos criminosos, mostra que ataques desse tipo estão cada vez mais sofisticados e que as cadeias de fornecedores continuam sendo um ponto frágil para companhias de todos os portes. Segundo Erik, o erro mais comum é acreditar que apenas investir em infraestrutura técnica é suficiente. “Muitas organizações confundem ter backup com estar protegidas. Backup é importante, mas sem testes de recuperação, plano de resposta a incidentes e cultura de segurança, o impacto de um ataque pode ser devastador”, completa.

De acordo com uma publicação no site de vazamentos da dark web do grupo Everest, que assumiu a autoria do ataque, eles estão de posse de mais de 1 TB de dados roubados, que, segundo eles, incluem o código-fonte de câmeras.

Nesse caso, “Código-fonte da câmera” provavelmente se refere ao firmware ou software proprietário usado em dispositivos ASUS com câmeras integradas, como laptops ou smartphones. Isso pode incluir código de controle de baixo nível para módulos de câmera, drivers internos ou até mesmo aplicativos inteiros relacionados ao processamento de imagem ou à integração de dispositivos.

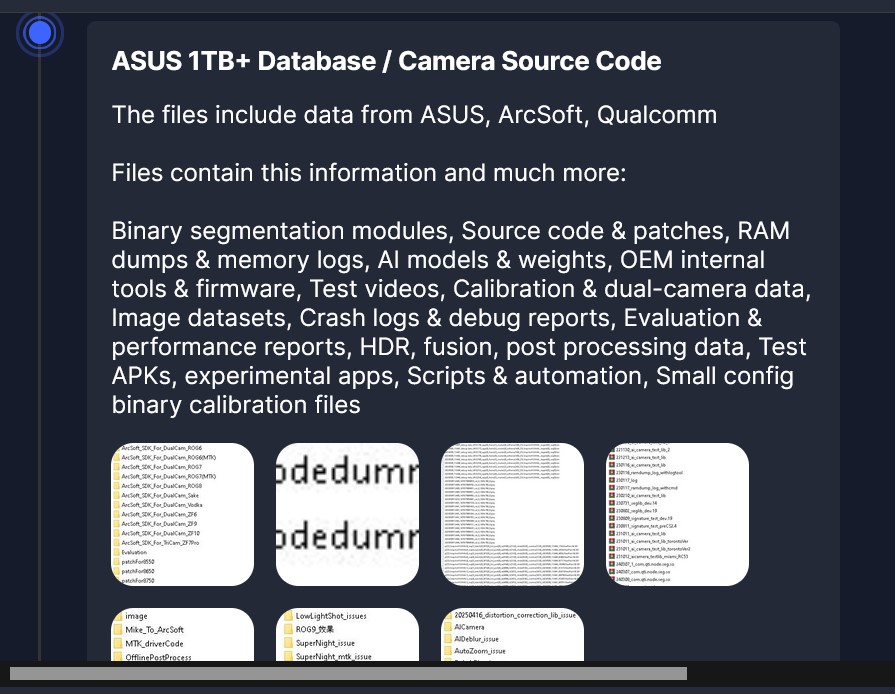

Vazamento de dados alegado: código-fonte, modelos de IA e ferramentas internas.

O grupo de ransomware Everest divulgou capturas de tela como suposta prova da invasão de 1 TB a sistemas da ASUS, expondo arquivos internos altamente sensíveis que não haviam sido divulgados anteriormente. O material vazado inclui o código-fonte completo relacionado à câmera, patches internos, módulos de teste e registros de depuração.

Os nomes das pastas indicam SDKs para vários modelos de celulares ASUS ROG, incluindo as séries ROG5, ROG6, ROG7 e ZF, juntamente com patches de teste específicos para chipsets Qualcomm. Isso aponta para uma violação que afeta não apenas a ASUS, mas também seus parceiros, como a ArcSoft e a Qualcomm.

Modelos de IA, despejos de memória e dados de calibração

O pacote inclui modelos de IA e seus respectivos pesos, despejos brutos de RAM, módulos de segmentação, configurações de ajuste de câmera e scripts de pós-processamento. A listagem de arquivos também mostra .cppos .harquivos de origem dos módulos de câmera e das bibliotecas de processamento de imagem.

Além disso, várias pastas contêm registros específicos de testes de IA da câmera vinculados a versões com código geográfico (por exemplo, “Toronto”, “Chicago”), juntamente com registros que fazem referência a “ArcSoft” e “CDSP”, sugerindo o desenvolvimento de software proprietário da câmera envolvendo fornecedores externos. Arquivos como esses camxchinodedummyrtb.cppe despejos de imagens binárias indicam testes de sensores de baixo nível, possivelmente para treinamento ou depuração de IA da câmera.

Firmware, aplicativos de teste e versões experimentais

As capturas de tela mostram uma parte significativa das ferramentas internas usadas para avaliação e desenvolvimento do firmware da câmera: APKs de teste, versões de depuração, bibliotecas de teste de assinatura e scripts de automação personalizados. Há pastas específicas para recursos experimentais como Modo Super Noturno, Bokeh, HDR e reconhecimento facial (“FD_issue”), juntamente com registros de compilação referentes ao processamento de vídeo cinematográfico.

A presença de binários de configuração, registros de memória e patches de segmentação de IA sugere que esse vazamento pode expor métodos proprietários usados no pipeline de imagens móveis da ASUS, um sério risco de propriedade intelectual e segurança. A Everest afirma que os dados também incluem relatórios de avaliação, despejos de memória e protótipos de aplicativos que provavelmente nunca deveriam ter saído dos laboratórios de desenvolvimento internos.

Contato

O grupo Everest exige que a ASUS entre em contato com eles através do Qtox, uma plataforma de mensagens criptografadas, e deu à empresa um prazo de 21 horas para responder. Nenhum valor de resgate foi divulgado e ainda não há indicação clara do conteúdo específico ou da sensibilidade dos dados supostamente envolvidos.

Essa reivindicação se soma a uma série de anúncios recentes do Everest, que somente nas últimas duas semanas reivindicou a responsabilidade por ataques a organizações de grande visibilidade, incluindo a Under Armour , a Petrobras (Brasil ) e a companhia aérea espanhola Iberia . Esses incidentes envolveram dados de usuários, documentação interna e o que o grupo descreveu como acesso total à rede.

A ASUS ainda não confirmou nem negou a violação de segurança. O Hackread.com entrou em contato com a empresa para obter um posicionamento e atualizará esta matéria assim que mais detalhes estiverem disponíveis.

A ASUS, empresa mundialmente conhecida por seus PCs, placas-mãe e eletrônicos de consumo, já foi alvo de ataques cibernéticos anteriormente. Em 2019, a empresa confirmou que invasores haviam comprometido seu utilitário Live Update em um ataque que ficou conhecido como ShadowHammer , considerado por muitos como patrocinado por governos.

Caso essa nova alegação se mostre crível, será a segunda violação significativa da infraestrutura da ASUS nos últimos anos. Até que haja confirmação ou negação por parte da empresa, a extensão do incidente permanece incerta.

ASUS confirma violação de dados por meio de comprometimento de fornecedor

Após a reportagem do Hackread.com, a ASUS confirmou oficialmente uma violação de dados que afetou o código-fonte da câmera de seu celular. A violação teve origem em um incidente em um fornecedor terceirizado, e não na infraestrutura da própria ASUS.

A ASUS esclareceu que a violação não representa risco para os usuários finais e que não há evidências de comprometimento de seus produtos ou sistemas internos e afirmou que os sistemas internos e os dados de usuários não foram comprometidos. Ainda assim, o caso reacende o debate sobre a importância de revisar contratos, monitorar provedores e reforçar protocolos de segurança em toda a cadeia. “As empresas precisam tratar cibersegurança como parte da estratégia de continuidade do negócio. Não é mais um tema técnico, e sim de sobrevivência corporativa”, pontua o executivo.

A empresa afirma ainda estar reforçando ativamente sua cadeia de suprimentos para evitar incidentes futuros.

A ASUS confirmou que um de seus parceiros foi alvo do ataque em comunicado : “Um fornecedor da ASUS foi alvo de um ataque cibernético. Isso afetou parte do código-fonte da câmera dos celulares ASUS. Este incidente não impactou os produtos ASUS, os sistemas internos da empresa ou a privacidade dos usuários. A ASUS continua a fortalecer a segurança da sua cadeia de suprimentos em conformidade com os padrões de segurança cibernética”, afirmou a empresa

Clique e fale com representante oficial segura

Veja também:

- Malware nativo de nuvem mira infraestrutura Linux

- Ciberataques crescem e 2026 exigirá maturidade digital

- Do jaleco à dark web

- Crime com criptomoedas cresce 155% em 2025

- Orçamentos de cybersecurity em 2026

- Tecnologia contra imprudência

- Revisão de senhas deve entrar no planejamento estratégico

- Ataque DDoS multivetorial em escala de terabit

- Defesa digital unificada

- Futuro dos Data Centers diante da IA e da sustentabilidade

- Segurança, resiliência e qualidade: O tripé da IA moderna

- Scattered Spider intensifica ataques com engenharia social

Be the first to comment