Integração de Negócio, a chave de sucesso para projetos de Segurança da Informação. Há algum tempo que venho observando os projetos e iniciativas da área de segurança da informação e tenho concluído que a maioria dos seus insucessos ou dificuldades de implementação não estão relacionados à solução de software escolhido, mas sim a estratégia de implementação e capacidade de integração dos processos de segurança com as demais áreas e sistemas.

Os projetos de Segurança em geral são de difícil “defesa” para a aprovação de budget e ganho de prioridade nas áreas de desenvolvimento e infraestrutura de TI, devido a característica de intangibilidade de valores e benefícios. Quando vencemos a barreira do budget e da prioridade esbarramos na dificuldade de articulação e gerenciamento do projeto.

O que quero trazer para esta discussão é se temos ou não uma estratégia clara de implementação que não nos coloque em “maus lençóis” no momento de entregar e mostrar onde gastamos aquele dinheiro todo que pedimos.

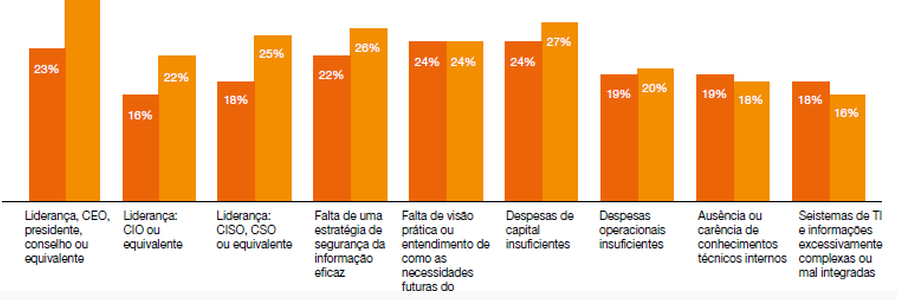

Me permitam usar uma referência um pouco antiga, mas que considero ainda atual e que deve apresentar pouca alteração no geral, segundo a pesquisa de Segurança da Informação da PWC de 2014, 25% aponta a “falta de estratégia da área de segurança da informação” e 24% aponta a “falta de visão prática” como um grande obstáculo para melhorar a segurança da empresa.

Em implementações de projetos como IDM, Criptografia e Mascaramento de base de Dados, Proteção de End-points, Gerenciamento de BYOD e alguns outros, estes obstáculos ficam ainda claros na falta da definição dos stakeholders que entendam e suportem a implementação; na falta de um planejamento de long-term, mas com resultados a short-term; falhas no desenho da arquitetura de implementação; o excesso de customizações e baixo uso das funcionalidades já existentes; e falha no envolvimento de áreas chaves como RH, Legal, Compliance e Infraestrutura e TI.

Na nossa experiência a maioria destes projetos segue bem até o momento que se coloca o software “no ar”, daí para frente confundem-se e complica-se em demasia as decisões de integração e processos. Por exemplo, o IDM – Identity Management, seja qual for o produto que tenha adquirido, temos certeza que o fornecedor irá ampará-lo na instalação e ativação do produto, mas ele não funcionará por si só. É necessário desenvolver conectores com diversos sistemas que possuam bases de usuários para login, ao mesmo tempo é preciso definir o quê e como serão realizados os processos de criação e deleção de usuários, se serão concedidos acessos de forma automática, qual será a primeira senha e para quem esta senha será enviada. Outro processo importante é a concessão de acesso baseado em perfil que necessitará de uma política e de processos de concessão e atualização claros para sua automatização. Ou seja, se pensarmos em somente criar, bloquear e deletar os usuários pode ser que nossa tarefa seja simplificada, mas comprar uma Ferrari para andar a 50km/h nos parece uma decisão muito equivocada. O IDM tem todo o seu potencial nas outras funcionalidades e processos como a concessão de autorizações e disparo de processos paralelos que gerem valor e mostrem a cara da Segurança da Informação para a empresa.

Neste exemplo do IDM, o processo de integração do controle de acesso com os processos de admissão e desligamentos feitos pelo RH é óbvio, no entanto o RH pode dificultar afirmando que eles não fazem controle de acesso (acredite, já ouvimos isto), mas e se pensarmos em dar baixas em acessos quando o colaborador é transferido de função? Se quisermos suspender o usuário quando ele entrar de férias ? Aqui é que entra a integração de processos de segurança com as áreas de negócios.

Pela experiência, os maiores sucessos de implementações complexas de Segurança se dão quando definimos uma gestão de projeto técnica e uma gestão de integração de negócios. Esta pessoa ou grupo será responsável por pensar e antecipar todas as possibilidades existentes que devem ser consideradas, discutir com as áreas envolvidas e negociar as eventuais alterações processuais que se façam necessárias nas áreas envolvidas. Esta pessoa ou grupo será igualmente responsável por garantir as questões legais envolvidas na implementação dos processos, garantir o treinamento das áreas usuárias e por fim garantir que o projeto seja entregue com selo de qualidade e sucesso.

“Garanta a inclusão em seus projetos dos recursos adequados de gerenciamento técnico e integração de negócios”

A recomendação final deste artigo é que se garanta a inclusão em seus projetos dos recursos adequados de gerenciamento técnico e integração de negócios, caso contrário o fornecedor instalará a ferramenta, o integrador construirá os códigos de conexão entre sistemas, mas nenhum processo irá fluir e dar o resultado esperado.

E quando der, pode criar mais problemas do que soluções !

A MINDSEC possui experiência nestas situações e pode auxiliar na melhor compreensão e estratégia de implementação dos projetos de segurança.

Por: Kleber Melo, Sócio Consultor da MindSec Segurança e Tecnologia da Informação

Veja também:

- Webinar: CYBER, CLOUD & CONTINUITY NO MERCADO FINANCEIRO

- A segurança da informação pode ser um facilitador de negócios

- Nova variante do Spectre e Meltdown afeta Intel, AMD, ARM e IBM

- Vulnerabilidade DHCP do Red Hat Linux permite injeção de código malicioso

- Mais um duro Golpe na Kaspersky: Governo holandês descontinua o uso do softwares em suas redes

2 Trackbacks / Pingbacks