Hackers que espalham ransomware entram por meio do RDP. Criminosos que estão invadindo computadores um de cada vez e executando ransomware neles manualmente.

Se houver um nicho inexplorado causado por software ou comportamento inseguro, mais cedo ou mais tarde um vigarista vai se intrometer nele e tentar usá-lo como uma forma de ganhar dinheiro com a miséria de outra pessoa.

A Sophos descobriu recentemente um novo nicho ecológico na grande hack-o-sphere da Internet que é em partes iguais com baixa astúcia e franqueza: criminosos que estão invadindo computadores um de cada vez e executando ransomware neles manualmente – clique e clique – da mesma maneira que você pode executar o Word, Notepad ou Solitaire.

Normalmente pensamos em ransomware como algo que é catapultado para os computadores das vítimas usando alguma forma de distribuição em massa.

Por exemplo, os criminosos por trás do WannaCry, NotPetya (e outros) usaram um exploit roubado da NSA para criar worms que se copiavam de um computador para outro, criptografando arquivos, exigindo resgates e criando caos à medida que ziguezagueavam pelas redes.

Mais comum ainda é o phishing . Por que se preocupar com worms e exploits quando você pode simplesmente se inscrever no crimeware online e clicar em um botão para gerar anexos de email com armadilhas explosivas ?

O phishing é um jogo de números: a maioria dos seus emails não chega, muitos dos que passam não são lidos e mesmo os que são abertos podem chegar a uma parede de tijolos – um sistema corrigido, por exemplo, ou um usuário que percebe que algo phishy está acontecendo e para pouco antes de ser infectado.

Os criminosos de phishing só ganham dinheiro se encontrarem repetidamente novas maneiras de persuadir os usuários a abrir emails e fazer coisas sobre as quais sua equipe de TI os avisou, como salvar anexos no disco e iniciá-los ou abrir documentos do Office e habilitar macros deliberadamente .

Por esse motivo, alguns cibercriminosos decidiram que, se você deseja que algo seja feito de maneira adequada, você mesmo deve fazê-lo.

O ataque

Muitas empresas, principalmente as pequenas, terceirizam sua TI ou pagam por ajuda de contratados externos, ou, devido ao cenário de pandemia que já leva 18 meses, estão com seus administradores trabalhando remotamente.

Essa mão de obra pode morar em outra parte da cidade, ou em outro lugar do país, ou mesmo do outro lado do mundo.

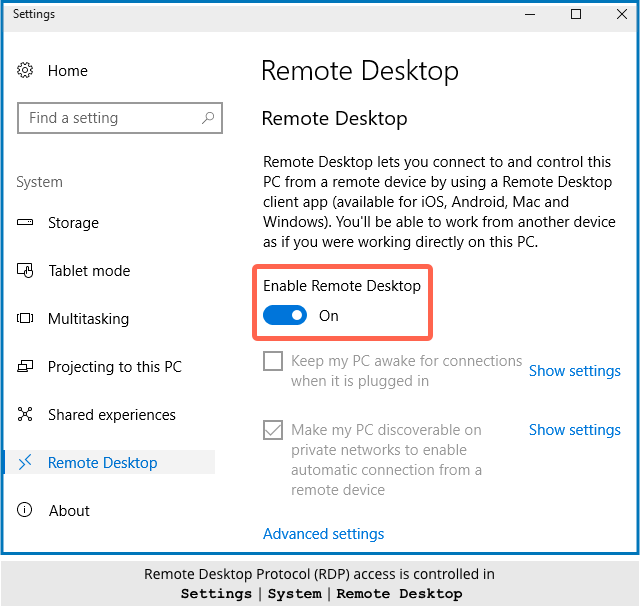

Para permitir que administradores de sistemas remotos cuidem de suas redes Windows, a ferramenta mais amplamente usada é o próprio protocolo de área de trabalho remota (remote desktop) da Microsoft ou, abreviadamente, RDP. Na maioria dos casos, o RDPfica ativo para permitir acesso remoto aos servidores dentro da rede interna e também para permitir o suporte remoto aos usuários.

O RDP, para quem ainda não usou, efetivamente transforma o laptop do seu cara de TI em uma tela, teclado e mouse remotos conectados pela Internet ao seu computador local.

Quando eles movem o mouse no software cliente RDP, eles estão controlando seu computador; quando uma caixa de diálogo de software é exibida, eles a veem em seu computador remoto.

RDP é como estar localmente na máquina e permite o uso remoto até de aplicativos totalmente gráficos que não podem ser programados ou operados por meio de um prompt de comando.

Em outras palavras, a senha RDP que você escolheu para o seu administrador de sistema remoto (ou que você deixou que eles próprios escolhessem) é essencialmente a chave para o seu escritório – uma senha fraca é como uma porta da sala do servidor que está aberta, convidando qualquer passando para dar uma olhada dentro.

Portanto, se os hackers perceberem que o RDP está aberto à Internet, por exemplo, usando um mecanismo de busca de rede como o Shodan, você pode ter certeza de que eles farão uma busca.

Os especialistas em segurança da Sophos que investigaram uma série de ataques RDP encontraram frequentemente evidências de que uma ferramenta chamada NLBrute foi usada para tentar uma série de senhas RDP – um chamado ataque de força bruta – na esperança de entrar furtivamente.

Assim que obtiverem a sua senha RDP – quer usem NLBruteou simplesmente procurem por você no Facebook para encontrar sua data de nascimento e o nome do seu animal de estimação – eles farão o logon e criarão imediatamente várias contas administrativas totalmente novas.

Dessa forma, mesmo que você se livre dos criminosos e mude sua própria senha de administrador, eles já têm contas de backup que podem usar para voltar mais tarde.

Qual o proximo passo?

Assim que eles entrarem, eis o que você pode esperar que aconteça a seguir, com base no que os especialistas da Sophos viram, uma série de ataques:

- Os criminosos baixam e instalam softwares de ajuste de sistema de baixo nível, como a popular ferramenta Process Hacker.

Ferramentas desse tipo são usadas regularmente por administradores de sistemas legítimos para solução de problemas e recuperação de emergência, especialmente se eles usarem drivers de kernel para permitir que você efetue modificações que o sistema operacional geralmente impede. Isso inclui: encerrar processos que geralmente não permitem o desligamento, excluir arquivos bloqueados e alterar as definições de configuração que geralmente estão bloqueadas.

- Os criminosos desligam ou reconfiguram o software anti-malware, usando as ferramentas de ajuste recém-instaladas.

Os criminosos perseguem as senhas das contas de administrador para que possam desfrutar de todo o poder de um administrador de sistema legítimo. Se não conseguirem obter uma senha de administrador, eles podem tentar fazer login como um usuário normal e executar ferramentas de hacking que tentam explorar vulnerabilidades não corrigidas para obter o que é chamado de EoP, ou elevação de privilégio.

EoP significa que usuários já conectados podem se promover furtivamente para contas mais poderosas para aumentar seus poderes. Os pesquisadores viram ferramentas EoP deixadas para trás em sistemas atacados que tentaram abusar de diversas vulnerabilidades já corrigidas corrigidas pela Microsoft .

- Os criminosos desativam os serviços de banco de dados (por exemplo, SQL) para que arquivos vitais possam ser atacados por malware.

Arquivos como bancos de dados SQL geralmente são bloqueados enquanto o software do servidor de banco de dados está ativo, como precaução contra danos que podem ser causados por acesso simultâneo por outro programa. O efeito colateral disso é que o malware também não pode obter acesso direto aos arquivos do banco de dados e, portanto, não pode embaralhá-los para resgatá-los.

- Os criminosos desligam o Shadow Copy (o serviço de live backup do Windows) e excluem todos os arquivos de backup existentes.

As shadows copies atuam como backups online em tempo real que podem tornar a recuperação de ransomware um processo rápido e fácil. É por isso que os hackers costumam procurar primeiro estas para removê-las. e, então, você pode adivinhar o que acontece a seguir.

- Os criminosos carregam e executam o ransomware de sua escolha.

Como eles usaram seus poderes de administrador de sistema para tornar o sistema o mais inseguro possível, eles podem frequentemente usar versões mais antigas de ransomware, talvez até variantes das quais outros criminosos desistiram e que agora estão flutuando na Internet “de graça ”.

Os criminosos não precisam se preocupar em usar o malware mais recente e melhor, ou configurar um servidor de comando e controle, ou executar uma campanha de spam de sucesso e esperança.

Em um ataque, os pesquisadores viram uma pasta na área de trabalho contendo quatro tipos diferentes de ransomware. Os hackers correram um de cada vez, até que um deles funcionou.

Quanto é o resgate?

Muitos ataques de ransomware são distribuídos indiscriminadamente e, portanto, dependem de uma “página de pagamento” – um servidor Dark Web configurado especialmente para informar às vítimas quanto e como pagar.

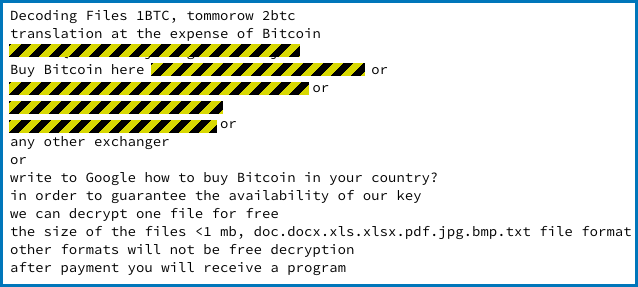

Mas esses hackers de RDP já estão pessoalmente envolvidos a ponto de fazerem o login em sua rede, então muitas vezes há o que você pode chamar de “toque pessoal”.

Em vez de pressioná-lo automaticamente por meio de um site, você provavelmente verá um pop-up parecido com este, dizendo para fazer contato por e-mail para “negociar” a liberação de seus dados:

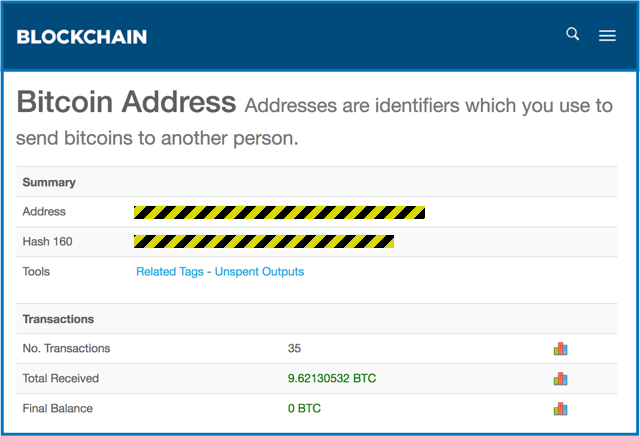

No momento em que este artigo foi escrito pelos pesquisadores da Sophos, o endereço Bitcoin usado por esse invasor continha BTC 9.62, atualmente avaliado em pouco mais de $ 60.000.

Apenas uma das transações correspondeu ao valor de 1BTC exigido no resgate, o que pode indicar que a conta está sendo usada para outras atividades ao mesmo tempo, ou que algumas vítimas conseguiram negociar um preço menor.

As vítimas

As vítimas desse tipo de ataque quase sempre são empresas de pequeno a médio porte: a maior empresa da investigação tinha 120 funcionários, mas a maioria tinha 30 ou menos.

Com a pequena escala, vem a dependência de fornecedores externos de TI ou generalistas de TI “pau para toda obra” que tentam gerenciar a segurança cibernética junto com muitas outras responsabilidades.

Em um caso, a vítima foi atacada repetidamente por causa de uma senha fraca usada por um aplicativo de terceiros que exigia acesso de administrador 24 horas para sua equipe de suporte.

O que fazer?

- Se você não precisa do RDP, certifique-se de que ele esteja desligado. Lembre-se de verificar todos os computadores da rede: o RDP pode ser usado para se conectar a servidores, desktops e laptops.

- Considere o uso de uma rede privada virtual (VPN) para conexões de fora de sua rede. Uma VPN como a do Sophos XG Firewall e do Sophos UTM exige que os estranhos se autentiquem primeiro no firewall, e com o uso do segundo fator de autenticação para fortalecer ainda mais, e se conectem a partir daí aos serviços internos. Isso significa que softwares como o RDP nunca precisam ser expostos diretamente à Internet.

- Use a autenticação de dois fatores (2FA) sempre que puder. O Firewall Sophos XG e o Sophos UTM suportam 2FA, de modo que você precisa de um código de logon único todas as vezes. Se os hackers roubam ou adivinham sua senha, não adianta por si só.

- Faça o patch cedo, faça o patch com frequência. Isso evita que criminosos explorem vulnerabilidades contra sua rede o mais rápido possível, reduzindo assim sua exposição ao perigo.

- Após um ataque, verifique o que os bandidos mudaram. Não apenas remova o malware ou aplique os patches perdidos e pronto. Verifique especialmente se há aplicativos adicionados, configurações de segurança alteradas e contas de usuário recém-criadas.

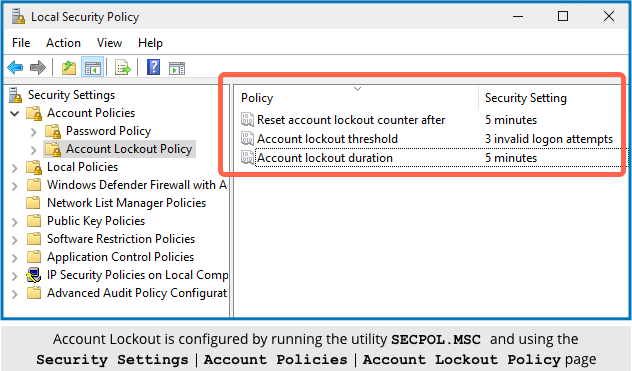

- Defina uma política de bloqueio para limitar os ataques de adivinhação de senha. Com três tentativas por vez, seguidas por um bloqueio de cinco minutos, com isto um vigarista só pode experimentar 12 × 3 = 36 senhas por hora, o que torna um ataque de força bruta impraticável.

Se você estiver usando uma empresa de TI terceirizada e ela ainda não sugeriu as precauções que listadas acima, por que não perguntar por que e se eles são as pessoas certas para cuidar de sua rede? A MindSec pode lhe ajudar neste processo !

Seja cuidadoso – não deixe que o protocolo de área de trabalho remota de sua equipe de TI se transforme em um processo de implantação de ransomware para criminosos.

Fonte: Sophos

Veja também:

- Ataques de ransomware aumentaram 288%

- Qual tecnologia de 2FA é a melhor ?

- Trabalho híbrido é a nova realidade das empresas

- Quem é a vítima ideal de ransomware?

- Data Privacy Commissioner (DPC) multa WhatsApp em € 225 milhões

- Netgear corrige bugs de segurança graves em switches inteligentes

- CISA avisa clientes da Atlassian para atualizarem seus sistemas

- Nova versão do Infection Monkey permite simular ataques de ransomware com segurança

- LockFile Ransomware explora ProxyShell em Servidores Microsoft Exchange

- Campanha de Phishing tem como alvo Office365

- Vulnerabilidade grave no Microsoft Azure expôs os dados de milhares de clientes

3 Trackbacks / Pingbacks