Hackers exploram ferramentas RMM para implantar malware

Ataques a ferramentas RMM aumentaram em 2025, com 51 soluções sinalizadas como alvos.

As ferramentas de monitoramento e gerenciamento remoto, ou RMM, ganharam força durante a era da COVID, quando o trabalho em casa era obrigatório. Mas as ferramentas RMM agora estão sendo transformadas em armas por criminosos cibernéticos. Depois que os adversários obtêm acesso remoto usando ferramentas como SuperOps e TeamViewer, eles podem desabilitar backups agendados, destruir imagens e restaurar pontos e enviar ransomware para milhares de endpoints.

As ferramentas RMM são usadas por profissionais de TI e provedores de serviços gerenciados para monitorar, gerenciar e manter remotamente os sistemas de TI dos clientes por meio de um painel centralizado. Os agentes de ameaças acessam essas ferramentas com credenciais autenticadas para evite acionar alertas e alarmes de segurança.

Por que as ferramentas RMM são direcionadas

- Ameaça de máscara de legitimidade: As ferramentas RMM estão profundamente incorporadas nos fluxos de trabalho de TI empresarial e os seus padrões de tráfego muitas vezes contornam a detecção de anomalias devido à sua legitimidade percebida, criando um ponto cego persistente na monitorização da rede;

- Acesso privilegiado como vetor de ataque: As plataformas RMM normalmente operam com permissões elevadas em todos os endpoints. Uma vez comprometidos, eles oferecem aos adversários um canal pronto para escalonamento de privilégios, movimentação lateral e entrega de carga útil, incluindo ransomware;

- Compromisso do MSP através da cadeia de abastecimento: Visar a infraestrutura RMM de um MSP permite que os adversários migrem para vários ambientes de cliente simultaneamente. Esta exposição da cadeia de abastecimento amplifica significativamente o raio de explosão e o potencial de monetização de uma única intrusão;

- Mimetismo de ferramentas e abuso de credenciais: Os agentes de ameaças frequentemente reaproveitam ferramentas RMM legítimas ou sequestram credenciais válidas, permitindo que atividades maliciosas se misturem perfeitamente com tarefas administrativas de rotina. Essa tática complica a detecção e a resposta, especialmente em ambientes sem linhas de base comportamentais.

Rotas de Exploração

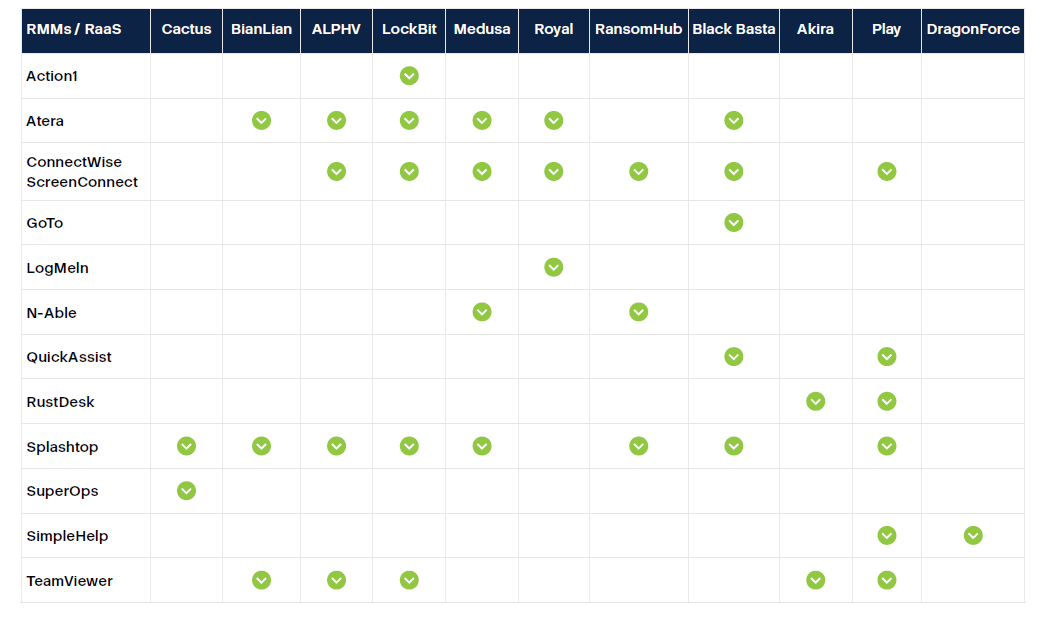

Os invasores estão cada vez mais explorando as ferramentas RMM, diz um novo relatório da Acronis, que identificou mais de 51 soluções RMM como estando em risco. Ataques RMM como um vetor de ameaça significativo. O relatório diz que a tendência se acelerou em 2025, com mais de 51 soluções RMM identificadas como potenciais vetores de ataque. Algumas ferramentas são alvos mais frequentes do que outras, por exemplo, Splashtop, ConnectWise, ScreenConnect e Atera foram abusadas repetidamente em intrusões no mundo real, de acordo com a Acronis Threat Research Unit, ou TRU.

Grupos de ransomware identificados pela Acronis TRU como os maiores exploradores de RMM. (Imagem: Acronis TRU)

Os adversários adotam diversas abordagens para explorar ferramentas RMM e seu acesso privilegiado:

- Explorar vulnerabilidades no software RMM para obter acesso não autorizado;

- Comprometer as credenciais de um usuário RMM, geralmente por meio de phishing ou ataques de força bruta;

- Enganar um funcionário para baixar um instalador RMM malicioso por meio de e-mails de phishing ou atualizações falsas de software;

- Usar os recursos nativos da ferramenta RMM para implantar cargas maliciosas e exfiltrar dados, fazendo com que a atividade pareça legítima.

Hack Internacional de Caçadores

Em 2024, uma empresa de manufatura no Reino Unido foi alvo de um grupo de criminosos cibernéticos chamado Hunters International. O grupo usou ferramentas legítimas de RMM, incluindo o ScreenConnect, para manter o acesso secreto à rede da empresa por mais de um mês.

Os invasores usaram estrategicamente uma combinação de métodos de exploração para contornar as defesas de segurança convencionais, culminando na implantação de ransomware.

Primeiro, eles usaram instaladores fornecidos por phishing ou pacotes de atualização trojanizados para implantar ferramentas RMM legítimas. Essas ferramentas, confiáveis por ambientes de TI, permitiam que invasores ignorassem os sistemas de detecção de endpoints disfarçando-os de atividades administrativas de rotina. Uma vez instalados, os invasores obtiveram acesso persistente, moveram-se lateralmente pelas redes e prepararam dados para exfiltração.

As cargas de ransomware eram frequentemente atrasadas, permitindo reconhecimento furtivo e roubo de dados antes da criptografia.

As ferramentas RMM comprometidas permitiram execução remota, implantação de scripts e conexões ponto a ponto criptografadas, complicando assim a detecção.

Ponto de vista do CISO

Sunil Varkey, um CISO veterano que agora é evangelista de segurança e inteligência artificial, disse ao Information Security Media Group que ataques envolvendo exploração de RMM terão uma alta taxa de sucesso, pois é um serviço de software confiável.

“Este é um ataque típico de viver da terra usado por muitos adversários, considerando o sucesso e a facilidade de execução. Normalmente, esses softwares são colocados na lista de permissões na maioria dos controles para evitar bloqueios e ruídos, o que faz com que suas atividades não sejam muito monitoradas”, disse Varkey. “Como na maioria dos atos contraditórios, obter acesso ao software é o passo inicial, portanto, se o acesso for limitado a pessoas específicas com autorização multifatorial e auditadas periodicamente, o acesso não autorizado pode ser limitado. Se a linha de base das boas atividades, originador e padrões existentes dos RMMs puder ser mapeada, qualquer desvio poderá ser identificado mais cedo.”

Gerald Beuchelt, CISO da Acronis, aconselhou CTOs e CISOs a realocar seu orçamento de novas tecnologias “brilhantes” para ferramentas mais rigorosas existentes, pois é muito mais barato do que pagar resgates. “Na minha experiência, organizações que tratam o RMM como um utilitário do tipo ‘configure e esqueça’ podem acabar pagando caro mais tarde.”

“Trate o RMM com seriedade. Suponha que o comprometimento seja possível e crie defesas em torno da prevenção, detecção e resposta rápida. Comece com uma auditoria completa da sua implantação de RMM – mapeie cada agente, sessão e integração para identificar pontos de acesso paralelos: o gerenciamento de ativos é fundamental e uma boa solução de RMM deve ser capaz de ajudar aqui. Controles em camadas são essenciais — pense em uma defesa aprofundada e adaptada à natureza remota do RMM”, disse Beuchelt.

Prevenção e Mitigação de Riscos

Como as gangues de ransomware usam técnicas de engenharia social e phishing hiper-realista usando inteligência artificial generativa, os usuários finais e as empresas são aconselhados a seguir essas medidas.

Práticas do usuário

- Evite abrir e-mails suspeitos ou executar arquivos desconhecidos;

- Use senhas fortes e gire-as regularmente;

- Habilite a autenticação multifatorial e imponha tempos limite de sessão inferiores a 15 minutos;

- Realize treinamento de conscientização do usuário e exercícios de phishing.

Controles de acesso

- Aplique o acesso de menor privilégio com soluções PAM que concedem permissões just-in-time e suficientes;

- Configurar hosts de salto VPN com credenciais exclusivas;

- Restrinja o acesso por IP, host ou VLAN em vez de acesso amplo à rede.

Segurança do sistema e do endpoint

- Mantenha os sistemas e softwares atualizados;

- Use agentes antivírus ou endpoint para monitorar o tráfego;

- Coloque na lista de permissões apenas executáveis RMM aprovados, desabilite atualizações automáticas não verificadas e implante agentes EDR ajustados para atividades suspeitas.

Monitoramento e Resposta

- Integre o RMM ao manual de resposta a incidentes e simule ataques por meio de exercícios de equipe roxa;

- Vá além dos alertas baseados em assinaturas em direção à linha de base comportamental;

- Integre o SIEM com logs RMM para detecção de anomalias.

Segurança de fornecedores e cadeia de suprimentos

- Realize verificações regulares de configuração e aplique medidas de segurança da cadeia de suprimentos;

- Validar regularmente as auditorias SOC2 Tipo II e ISO 27001;

- Use ferramentas contínuas de monitoramento de fornecedores, como SecurityScorecard e Bitsight, observando limitações no frescor dos dados.

Fonte: BankInfoSecurity

Veja também:

Be the first to comment