Coerção de autenticação: como máquinas Windows são enganadas para vazar credenciais

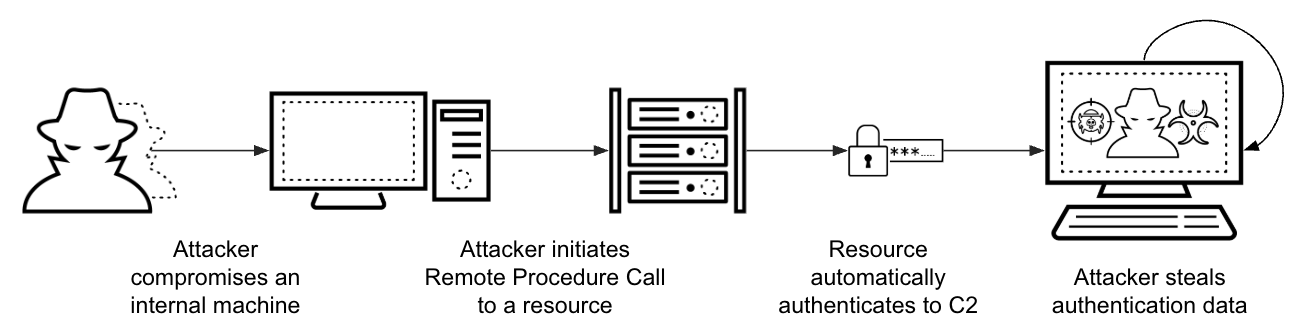

Conhecido como coerção de autenticação, esse método de ataque manipula protocolos legítimos de Chamada de Procedimento Remoto (RPC) para enganar computadores e fazê-los autenticar-se em sistemas controlados pelo atacante, comprometendo potencialmente domínios de rede inteiros.

Os ataques de coerção de autenticação exploram o comportamento de autenticação automática integrado ao Windows. Quando uma máquina tenta se conectar a um recurso de rede, como um diretório compartilhado ou uma impressora, ela inicia automaticamente a autenticação.

Cenário simplificado de ataque de coerção de autenticação.

Cenário simplificado de ataque de coerção de autenticação.

Os atacantes exploram essa característica fundamental configurando ouvintes maliciosos que se fazem passar por recursos legítimos. Quando uma máquina alvo se conecta, ela transmite inadvertidamente suas credenciais criptografadas para o servidor do atacante, fornecendo a porta de entrada inicial para uma invasão mais profunda.

Embora técnicas de coerção de autenticação, como o PrintNightmare, tenham se tornado amplamente reconhecidas nos últimos anos, pesquisadores de segurança estão observando uma mudança significativa nas táticas dos atacantes.

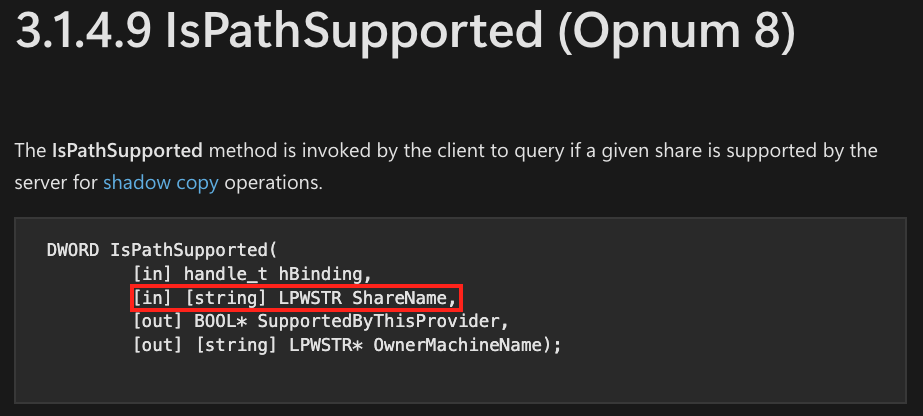

Em vez de depender de vulnerabilidades conhecidas que se tornaram alvos de medidas defensivas, os agentes de ameaças exploram cada vez mais interfaces e funções RPC raramente monitoradas.

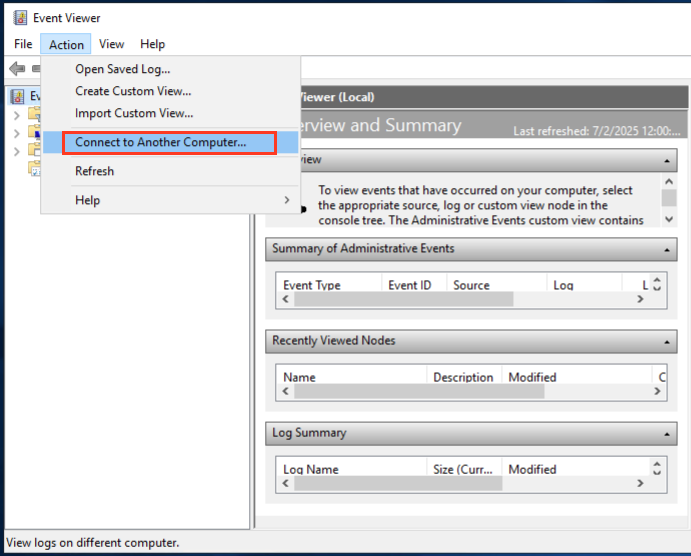

O uso legítimo do MS-EVEN ao conectar-se a um servidor remoto no console do “Visualizador de Eventos”.

Conectando-se a um console remoto do “Visualizador de Eventos” para visualizar os registros de eventos em máquinas remotas.

Conectando-se a um console remoto do “Visualizador de Eventos” para visualizar os registros de eventos em máquinas remotas.

Essa evolução permite que agentes maliciosos contornem ferramentas de segurança projetadas especificamente para detectar ataques de coerção tradicionais.

A superfície de ataque em expansão

O escopo da possível exploração é consideravelmente mais amplo do que se reconhecia inicialmente. Um repositório público de métodos de autenticação forçada do Windows documenta 16 funções em funcionamento em cinco protocolos que os atacantes podem explorar, com pesquisadores observando que mais de 240 funções adicionais permanecem sem teste e potencialmente exploráveis.

Isso significa que os atacantes têm inúmeras maneiras de realizar esses ataques, permitindo que eles alternem entre técnicas à medida que as defesas evoluem.

Dados recentes de telemetria revelam que organizações de diversos setores enfrentam campanhas de coerção de autenticação cada vez mais sofisticadas.

Os agentes maliciosos têm demonstrado particular interesse em visar ativos críticos, como Controladores de Domínio e Controladores de Domínio Somente Leitura (ROMC), que, se comprometidos, podem levar à completa invasão do domínio e à movimentação lateral em redes corporativas.

Em um incidente ocorrido em março de 2025 que afetou uma organização de saúde, os atacantes exploraram a interface MS-EVEN (EventLog Remoting Protocol), raramente utilizada, para realizar coerção de autenticação. Os agentes da ameaça empregaram a função ElfrOpenBELW, um método RPC relativamente obscuro e raramente monitorado em ambientes de rede típicos.

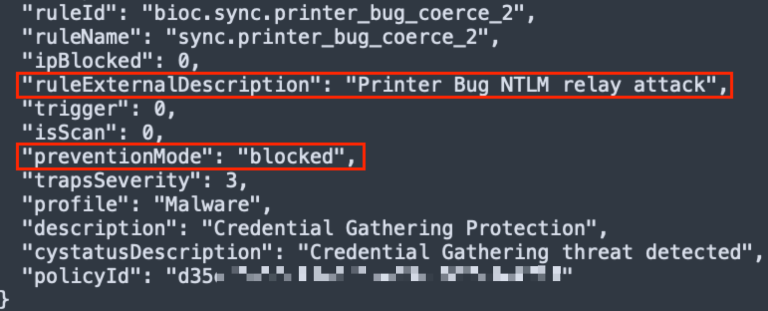

O agente impediu o ataque PrinterBug na estação de trabalho interna.

O agente impediu o ataque PrinterBug na estação de trabalho interna.

Após obterem com sucesso a autenticação de vários servidores críticos, incluindo controladores de domínio e sistemas Citrix, os atacantes coletaram hashes NTLM e, posteriormente, realizaram um ataque de retransmissão NTLM contra servidores de autoridade de certificação, possibilitando potencialmente a escalada de privilégios em todo o domínio.

O sucesso do ataque dependeu da exploração da raridade dessa interface RPC no ambiente alvo. Ao usar funções menos conhecidas, os agentes de ameaça conseguiram burlar os mecanismos de detecção tradicionais focados em técnicas populares de coerção, como PrintNightmare e PetitPotam.

Mitigando a Ameaça

As organizações precisam ir além de defesas reativas direcionadas a vulnerabilidades específicas conhecidas. A proteção eficaz exige a implementação de um monitoramento genérico de RPC que identifique anomalias comportamentais, incluindo parâmetros de caminho UNC incomuns, combinações suspeitas de origem e destino e chamadas direcionadas a infraestruturas críticas.

As equipes de segurança devem monitorar tanto interfaces vulneráveis conhecidas quanto funções RPC raras que se desviam dos padrões estabelecidos.

Documentação sobre opnum IsPathSupported do protocolo MS-FSRVP.

Documentação sobre opnum IsPathSupported do protocolo MS-FSRVP.

As medidas técnicas incluem desativar serviços RPC não utilizados, impor a assinatura SMB em todos os domínios, ativar a Proteção Estendida para Autenticação e implementar filtros RPC usando utilitários integrados do Windows.

Além disso, desativar serviços desnecessários, como o Spooler de Impressão, nos Controladores de Domínio reduz significativamente a superfície de ataque.

À medida que os defensores reforçam suas defesas contra vetores conhecidos, os atacantes inevitavelmente descobrirão e utilizarão como armas novas funções de RPC.

Para obter sucesso, as organizações precisam adotar estratégias de monitoramento proativas e contextualizadas que identifiquem anomalias nos padrões de tráfego RPC, estabeleçam linhas de base comportamentais e avaliem continuamente as metodologias de ataque emergentes.

Por: Mayura Kathir publicado primeiramente em GBHackers

Veja também:

- Louvre senha: Louvre

- Cresce número de incidentes reportados à ANPD

- Empresas tem desafio de equilibrar segurança cibernética e inovação

- A falsa sensação de segurança

- Incidente AWS reforça importânica do BCP

- Da inovação à proteção: os desafios da cibersegurança na era da IA

- Guerra digital: como a segurança dos pagamentos se reinventa

- Como SOCs enfrentam as ameaças cibernéticas no Brasil

- Novas vulnerabilidades de IA abrem caminho para vazamento de dados

- 38% dos internautas brasileiros utilizam VPNs regularmente

- Protocolo DeFi sofre ataque de R$ 688 milhões

- Microsoft é alvo de 40% dos ataques de phishing de marca

Be the first to comment