Ataque de phishing sequestra contas do Office 365 usando OAuth. Foi descoberta uma campanha de phishing que não tem como alvo o nome de usuário e a senha de um destinatário, mas usa a nova abordagem de obter acesso à conta do Office 365 de um destinatário e seus dados por meio da API do Microsoft OAuth.

Quase todos os ataques de phishing do Microsoft Office 365 que vemos são projetados para roubar o nome de login e a senha de um usuário, representando uma página de entrada de logon da Microsoft.

Em uma campanha de phishing descoberta pela empresa de inteligência e mitigação de ameaças PhishLabs, os atacantes não estão mais mirando nas credenciais de login de um usuário, mas agora estão usando os aplicativos OAuth do Microsoft Office 365 para sequestrar a conta de um destinatário.

“Este método de ataque é único, pois é efetivamente um malware direcionado à conta do Office 365 da vítima. É altamente persistente, contorna completamente as medidas defensivas tradicionais e é difícil de detectar e remover, a menos que você saiba o que está procurando. É realmente bastante inteligente e extremamente perigoso“, disse Michael Tyler, do PhishLabs ao BleepingComputer .

Ataque dá acesso a mais do que email

Para aqueles que não estão familiarizados com o OAuth, é um padrão aberto de autenticação e permissão que é comumente usado por software de segurança, sites sociais e serviços em nuvem para permitir que terceiros acessem a conta de um usuário e executem ações em seu nome.

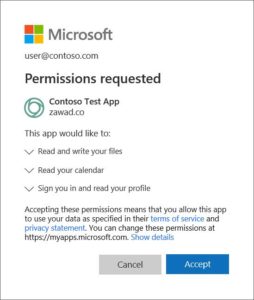

Os aplicativos OAuth obtêm permissão exibindo uma caixa de diálogo “Permissões solicitadas”, que mostra quais permissões o terceiro está solicitando e, em seguida, solicita que o usuário aceite a solicitação.

Fonte: phishlabs

Se o usuário aceitar a solicitação do aplicativo, um token de segurança associado ao usuário será enviado ao desenvolvedor do aplicativo, permitindo que ele acesse os dados e serviços do usuário a partir de seus próprios servidores e aplicativos.

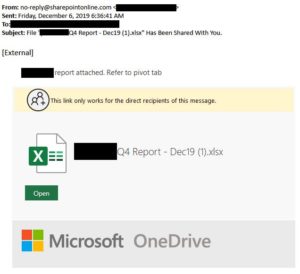

De acordo com o relatório da PhishLabs , esses e-mails de phishing do OAuth fingem ser arquivos compartilhados do OneDrive ou do SharePoint que contêm um link para o documento compartilhado.

Antes de mostrar a caixa de diálogo do aplicativo OAuth, a Microsoft primeiro solicitará que o usuário efetue login na conta do Office 365 usando suas credenciais de logon normais. Mais uma vez, essa é uma solicitação legítima da Microsoft e os invasores não estão obtendo acesso ao seu nome de usuário ou senha.

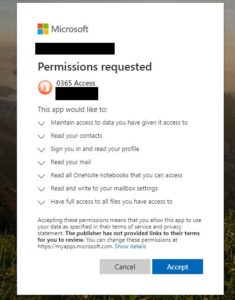

Depois que um usuário faz login, será exibida uma caixa de diálogo ‘Permissões solicitadas’ para o aplicativo ‘O365 Access’, que solicita ao usuário que permita que o aplicativo tenha permissão para vários dados e ações na conta do usuário.

Se um usuário aceitar a solicitação, o invasor agora terá as seguintes permissões para a conta do Office 365 do destino:

- Manter o acesso aos dados aos quais você concedeu acesso – “Quando um usuário aprova o

offline_accessescopo, seu aplicativo pode receber tokens de atualização da plataforma de identidade da Microsoft. Os tokens de atualização são de longa duração. Seu aplicativo pode obter novos tokens de acesso como os mais antigos expirar.“ - Leia seus contatos – “Permite que o aplicativo leia os contatos do usuário“.

- Faça login e leia seu perfil – “Permite que os usuários façam login no aplicativo e permite que o aplicativo leia o perfil de usuários conectados. Também permite que o aplicativo leia as informações básicas da empresa dos usuários conectados“.

- Leia seu email – “Permite que o aplicativo leia emails nas caixas de correio dos usuários“.

- Leia todos os blocos de anotações do OneNote que você pode acessar – “Permite que o aplicativo leia os blocos de anotações do OneNote aos quais o usuário conectado tem acesso na organização“.

- Ler e gravar nas configurações da caixa de correio – “Permite que o aplicativo crie, leia, atualize e exclua as configurações da caixa de correio do usuário. Não inclui permissão para enviar emails diretamente, mas permite que o aplicativo crie regras que podem encaminhar ou redirecionar mensagens“.

- Tenha acesso total a todos os arquivos aos quais você tem acesso – “Permite que o aplicativo leia, crie, atualize e exclua todos os arquivos que o usuário conectado pode acessar“.

Essas permissões dão ao invasor acesso total aos blocos de anotações e arquivos armazenados do OneNote de um usuário e a capacidade de ler seus emails e contatos, mas não tem a capacidade de realmente enviar emails.

Com isso dito, os atacantes têm uma enorme quantidade de acesso à conta da vítima, que provavelmente está sendo usada para realizar um reconhecimento que será usado em ataques ainda mais direcionados.

Tyler disse ao BleepingComputer que esse novo método de phishing não está sendo usado com frequência e provavelmente é altamente direcionado devido à quantidade de recursos necessários para conduzir o ataque. “Vimos significativamente menos ataques alavancando essa tática do que as campanhas de phishing típicas. Essa é uma nova tática de ataque que requer uma quantidade significativa de esforço e conhecimento do invasor para ser executada, portanto, é provável que essa campanha seja muito direcionada no escopo para minimizar o risco de exposição “.

Verificando aplicativos OAuth maliciosos

Como os aplicativos Office 365 OAuth podem dar aos invasores acesso completo a uma conta do Office 365, eles podem ser usados para uma variedade de ataques. Por exemplo, foi criado um ransomware de prova de conceito que utilizava um aplicativo OAuth para criptografar emails em uma conta de teste do Office 365.

Por esse motivo, o PhishLabs sugere que os administradores do Office 365 restrinjam a capacidade dos usuários de instalar aplicativos que não estão na lista de permissões do administrador.

A empresa de segurança também sugere que os administradores do Office 365 usem as seguintes diretrizes:

- Incorpore conteúdo ao treinamento de conscientização de segurança do usuário final que ensina como examinar TODOS os aspectos de um email em busca de sinalizadores vermelhos, não apenas URLs e endereço do remetente, pois eles podem não ser suficientes em ataques de phishing nos quais serviços legítimos são abusados.

- Incorpore etapas de correção para esse método de ataque ao seu plano de resposta a incidentes. Os métodos tradicionais de correção do Office 365 comprometido, como alterações de senha, sessões de limpeza ou ativação da autenticação multifator (MFA), não são eficazes para esse método de ataque.

- Revise proativamente os aplicativos ou suplementos instalados em seu ambiente. Para mais informações, consulte o tutorial da Microsoft sobre a investigação de aplicativos arriscados .

Fonte: Bleeping Computer & Phishlabs

Veja também:

- O que é um ataque do tipo man-in-the-midle?

- Automobilistica em foco: BMW e a Hyundai foram alvo de um grupo de ciber-espionagem

- Hackers sequestram Docker através de APIs para mineração

- Security Day: Evento aberto debate segurança de dados pessoais

- Pesquisador revela o CrackQ, um novo gerenciador de quebra de senhas

- Hackers ganham milhões legalmente

- $158 milhões roubados até agora este ano nas trocas de criptomoedas.

- Ransomware Ryuk força Prosegur a desativar departamento de TI

- Dell considera vender RSA adquirida em 2016

- Por menos de R$ 60 é possível comprar credenciais na deep web

- Cadastro Base do Cidadão destoa da LGPD e divide especialistas

- Burnout: Os impactos da má gestão de pessoas nos resultados de projetos

10 Trackbacks / Pingbacks