Windows Malware transforma PCs em zumbis e está se espalhando rápido. Novo Malware é difícil de detectar está ativo, e já infectou milhares de computadores, de acordo com a Microsoft e a Cisco Talos.

Além da Microsoft, que chamou o malware de Nodersok, a divisão de segurança da Cisco Talos também descobriu o malware e o chamou de Divergent . Pesquisadores de segurança da empresa descobriram que as máquinas infectadas estavam sendo usadas para cometer fraudes por clique em redes corporativas direcionadas.

Depois que um sistema é totalmente infectado, o Nodersok pode transformá-lo em uma máquina proxy semelhante a um zumbi usada para iniciar outros ataques cibernéticos e até criar um servidor de retransmissão que pode dar aos hackers acesso a servidores de comando e controle e outros dispositivos comprometidos. Isso ajuda os hackers a ocultar suas atividades de pesquisadores de segurança que procuram comportamentos suspeitos.

O malware, funciona transformando seu computador em um proxy para facilitar a disseminação do malware, usando a estrutura Node.js. e o WinDivert, que é um pacote de captura e desvio de pacotes no modo de usuário para Windows: 2008, 7, 10 e 2016.

Pesquisador da Microsoft descreveu as atividades do Malware da seguinte maneira:

“Esse malware pode ser aproveitado por um invasor para direcionar redes corporativas e parece ter sido projetado principalmente para realizar fraudes por clique. Ele também possui várias características que foram observadas em outros malwares com fraude de clique, como o Kovter.”

Quando um usuário encontra e clica nos arquivos HTZ em seu sistema, isso inicia um processo que abre os scripts do Powershell, Excel e JavaScript para baixar e instalar o malware Nodersok.

Segundo a Microsoft, o malware é do tipo FileLess e utiliza binários vivos fora da terra (LOLBins) para explorar as ferramentas e funcionalidades existentes em um sistema Windows. Em seguida, o Nodersok baixa módulos legítimos, como Windivert.dll / sys e Node.exe da estrutura Node.JS, para executar seu trabalho. No entanto, arquivos e executáveis maliciosos nunca são gravados no disco de uma máquina infectada.

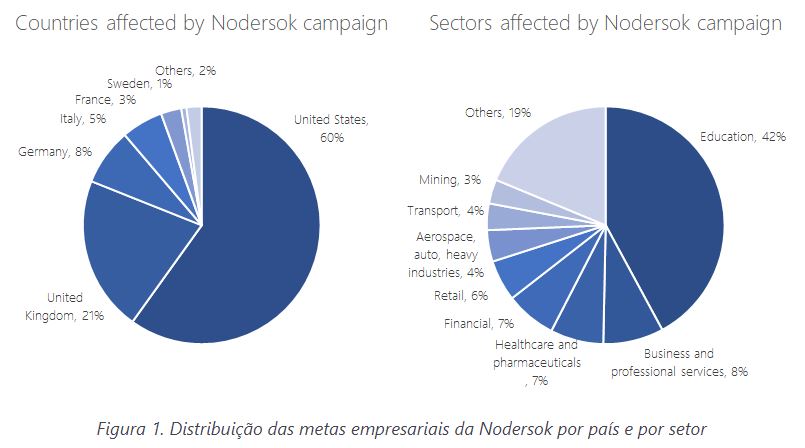

A campanha da Nodersok incomodou milhares de máquinas nas últimas semanas, com a maioria dos alvos localizados nos Estados Unidos e na Europa. A maioria dos alvos são consumidores, mas cerca de 3% dos encontros são observados em organizações de setores como educação, serviços profissionais, saúde, finanças e varejo.

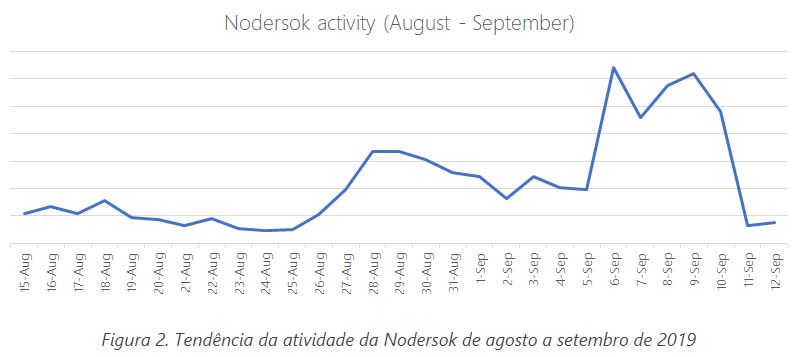

O Windows Malware transforma PCs em zumbis e está se espalhando rápido. A campanha é particularmente interessante não apenas porque emprega técnicas avançadas de arquivo, mas também porque conta com uma infraestrutura de rede indescritível que faz com que o ataque voe sob o radar. Os pesquisadores descobriram essa campanha em meados de julho, quando padrões suspeitos no uso anormal do MSHTA.exe surgiram da telemetria do Microsoft Defender ATP. Nos dias que se seguiram, mais anomalias se destacaram, mostrando um aumento de dez vezes na atividade.

Como a campanha Astaroth , todas as etapas da cadeia de infecção executam apenas LOLBins legítimos, a partir da própria máquina (mshta.exe , powershell.exe) ou de terceiros baixados (node.exe , Windivert.dll / sys). Todas as funcionalidades relevantes residem em scripts e códigos de shell que quase sempre são criptografados, são descriptografados e executados apenas na memória. Nenhum executável malicioso é gravado no disco.

Essa cadeia de infecção foi observada consistentemente em várias máquinas atacadas pela última variante do Nodersok. Outras campanhas (possivelmente versões anteriores) com variantes desse malware (cuja principal carga útil do JavaScript foi nomeada 05sall.js ou 04sall.js) foram observadas instalando comandos do PowerShell codificados com códigos maliciosos no registro que acabariam decodificando e executando a carga executável binária final.

Embora o Windows Defender ATP possa ser capaz de identificar e bloquear o Nodersok, também conhecido como Divergent, mas é muito difícil detectar a infecção no primeiro caso:

“Ele emprega técnicas avançadas de arquivo, mas também porque conta com uma infraestrutura de rede indescritível que faz com que o ataque voe sob o radar.”

As assinaturas tradicionais baseadas em arquivo são inadequadas para combater ameaças sofisticadas como essa.

A Microsoft aconselha os usuários a evitar a execução de arquivos HTA encontrados em seus sistemas e a ficar atentos a arquivos não reconhecidos; garantindo que você não execute nenhum item que não possa identificar a origem.

Veja mais detalhes no site da Microsoft

Fonte: MSPowerUser & Microsoft & TechRadar

Veja também:

- CrowdStrike aterriza no Brasil com o melhor Next Generation AV do mercado!

- CrowdStrike expande presença internacional para atender à crescente demanda do cliente

- Vem aí o Security Day – principal evento do curso Superior de Tecnologia em SI da FATEC SÃO CAETANO DO SUL

- Lista de países mais vulneráveis a ataques cibernéticos

- Malware FunkyBot intercepta códigos 2FA do Android

- Hardening: porquê, como planejar e qual o padrão recomendado!

- Risco de Segurança na nuvem é igual ou menor que on-premisses

- Empresa paga $500 mil por violação de dados iniciada por Phishing

- Atualização interrompe verificações do Windows Defender

- ISO 27701 – Extensão ISO 27001/2 para Privacidade de Dados

- A falsa sensação de segurança: 10 controles que podem estar faltando em sua arquitetura de nuvem

- CLOUD SECURITY Por onde Começar?

- Microsoft lança atualização e causa problemas de performance

- Telegrama corrige bug privacidade devido a msg excluídas incorretamente

Deixe sua opinião!