Top 20 Controles Críticos de Segurança para Higiene Cibernética Eficiente. O Center for Internet Security (CIS) lançou a versão mais recente do seu Top 20 Critical Security Controls, um conjunto inovador de diretrizes de melhores práticas reconhecidas globalmente para proteger sistemas e dados de TI.

Aplicar todos os vinte controles pode prevenir até 97% dos ataques.

Os CIS Critical Security Controls formam uma base sólida para a estratégia de segurança cibernética de uma empresa, concentrando-se em questões de privacidade e segurança. Eles são projetados não apenas para evitar ataques cibernéticos, ameaças internas e violações de dados, mas também podem ser usados como um trampolim para a conformidade com regulamentações como LGPD, HIPAA, GDPR, etc. Na verdade, o National Institute of Standards and Technology (NIST) referenciou os controles como uma abordagem de implementação recomendada para sua estrutura de segurança cibernética. Portanto, as empresas que não têm certeza sobre onde iniciar o caminho para proteger suas redes contra ataques cibernéticos podem, com confiança, recorrer ao CIS Critical Security Controls para uma ajuda.

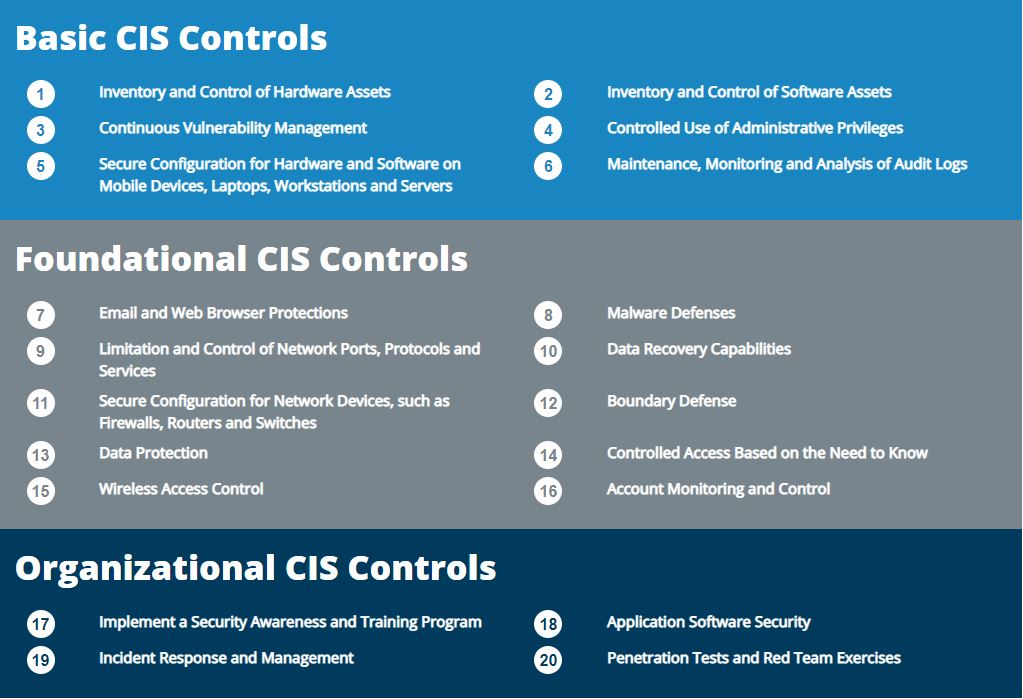

Os seis controles básicos

A maioria dos principais incidentes de segurança ocorre quando mesmo os controles básicos estão faltando ou são mal implementados. Um estudo da versão anterior dos controles mostrou que 85% dos ataques cibernéticos podem ser evitados pela adoção dos cinco primeiros controles críticos de segurança. Aplicar todos os vinte pode prevenir até 97% dos ataques.

Os seis primeiros controles foram, portanto, desenvolvidos como os requisitos mais básicos que as organizações devem seguir para ter um mínimo de segurança cibernética.

Eles são:

1) Inventário e Controle de Ativos de Hardware

2) Inventário e Controle de Ativos de Software .

Esses dois primeiros pontos são particularmente pertinentes hoje, quando o Shadow TI ou o uso de dispositivos e softwares não autorizados nas redes da empresa se tornou uma prática disseminada e uma grande preocupação para os departamentos de TI em todos os lugares.O CIS sugere a criação de inventários para dispositivos e software. As informações, uma vez coletadas, devem ser protegidas como dados pessoais. Eles também enfatizam a necessidade de políticas de privacidade que informem os funcionários sobre os riscos de segurança associados ao uso de dispositivos e softwares não autorizados.

3) Gerenciamento Contínuo de Vulnerabilidades

Esse controle atende à necessidade de avaliar continuamente as informações, identificar vulnerabilidades, agir sobre novas informações e minimizar a janela de oportunidade para os invasores.

4) Uso controlado de privilégios administrativos

5) Configurações seguras para hardware e software em dispositivos móveis, laptops, estações de trabalho e servidores

Os controles quatro e cinco exigem a implementação de ferramentas para rastrear / controlar / impedir / corrigir o uso, atribuição e configuração de privilégios administrativos em computadores, redes e aplicativos, bem como o gerenciamento rigoroso da configuração de segurança de dispositivos móveis, laptops, servidores e estações de trabalho.

6) Manutenção, Monitoramento e Análise de Logs de Auditoria

Este ponto refere-se ao gerenciamento e análise de logs de auditoria de eventos que podem ser úteis na detecção, compreensão e recuperação de um ataque.

Controle de Proteção de Dados

A Proteção de Dados está incluída entre os Controles Básicos de Segurança Fundamentais:

7) Proteções de e-mail e navegador da web

8) Defesas contra Malware

9) Limitação e controle de portas de rede, protocolos e serviços

10) Recursos de Recuperação de Dados

11) Configuração segura para dispositivos de rede, como firewalls, roteadores e switches

12) Defesa de Fronteira

13) Proteção de dados

14) Acesso controlado com base no conceito “need -to-know“

15) Controle de acesso sem fio

16) Monitoramento e Controle de Contas

O CIS reconhece a necessidade de proteção contra perda de dados e mitigação de possíveis comprometimentos de dados, à medida que as empresas avançam cada vez mais em direção às plataformas de nuvem e móveis. As diretrizes afirmam que a proteção de dados é melhor obtida por meio da aplicação de uma combinação de técnicas de criptografia, proteção de integridade e prevenção de perda de dados.

Produtos como o Endpoint Protector podem ser implantados automaticamente em todo o sistema e monitorar transferências não autorizadas de informações confidenciais, bloqueá-las e alertar os administradores sobre elas.

Os administradores podem identificar informações confidenciais nos endpoints e tomar ações de correção, como exclusão ou criptografia, quando encontradas em computadores de usuários não autorizados. Os sistemas também podem ser configurados para permitir o uso de apenas dispositivos confiáveis específicos.

Controles Organizacionais

Os últimos quatro controles focam nos problemas de segurança encontrados no nível organizacional:

17) Implementar um programa de conscientização e treinamento em segurança

18) Segurança de Software de Aplicação

19) Resposta e Gerenciamento de Incidentes

20) Testes de penetração e exercícios do time de resposta

Eles lidam com a lacuna de habilidades em potencial na força de trabalho e ajudam a identificar comportamentos que podem deixar os sistemas vulneráveis. O mesmo princípio é aplicado a aplicativos e a garantia de práticas seguras de codificação estão sendo seguidas. Os dois últimos controles destacam a necessidade de um plano de resposta a incidentes e o teste da força geral da defesa de uma empresa, organizando ataques simulados e exercitando as equipes de resposta e combate.

Os Critical Security Controls foram desenvolvidos pela primeira vez pelo SANS Institute em 2008 e posteriormente foram transferidos para o CIS em 2015. As diretrizes estão sendo continuamente revisadas e refinadas por uma comunidade global voluntária de profissionais de TI experientes.

Endpoint Protector

Veja no vídeo um pouco mais do EPP – Endpoint Protector da CoSoSys e contate a MindSec para maiores informações.

Veja também:

- Segurança de aplicativos Web representa o maior risco

- Gerenciadores de senhas deixam informações na memória

- 5 Melhores Práticas para a Prevenção da Violação de Dados em 2019

- As 8 coisas que você precisa incluir na política de segurança cibernética de seus funcionários

- Falha de ‘Dirty Sock’ no snapd permite acesso root aos servidores Linux

- Dell rompe com Cylance e revigora a proteção de endpoint com o CrowdStrike

- Netshoes é multada em R$500 mil por vazamento de informações de 2 Milhões de clientes

- Como melhorar a resposta a incidentes e o tempo de remediação

- Uma certeza na vida – A CRISE

- Google alerta sobre “zero day” antes do lançamento do novo iOS 12.1.4

- Servidores RDP podem invadir dispositivos de cliente

- Vulnerabilidade do Microsoft Exchange permite que invasores obtenham privilégios de administrador de domínio

Deixe sua opinião!