O que é Spear Phishing ? Spear phishing é um ataque de falsificação de e-mail que tem como alvo uma organização ou indivíduo específico, buscando acesso não autorizado a informações confidenciais. As tentativas de spear phishing geralmente não são iniciadas por hackers aleatórios, são mais propensas a serem conduzidas por criminosos em busca de ganhos financeiros, segredos comerciais ou informações militares.

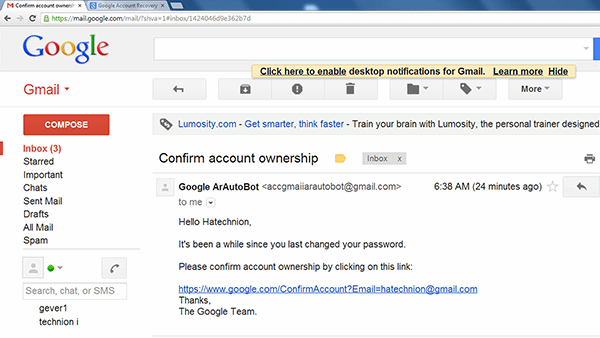

Assim como os e-mails usados em expedições de phishing regulares, as mensagens de spear phishing parecem vir de uma fonte confiável. As mensagens de phishing geralmente parecem vir de uma empresa ou site grande e bem conhecido com uma ampla base de membros, como o Google ou o PayPal. No caso do spear phishing, no entanto, a aparente fonte do e-mail provavelmente é um indivíduo dentro da própria empresa do destinatário – geralmente, alguém em posição de autoridade – ou de alguém que o alvo conhece pessoalmente.

O professor da Academia Militar dos Estados Unidos e oficial da Agência de Segurança Nacional, Aaron Ferguson, chamou-o de “efeito coronel”. Para ilustrar seu ponto, Ferguson enviou uma mensagem a 500 cadetes, pedindo-lhes para clicar em um link para verificar as notas. A mensagem de Ferguson parecia vir do coronel Robert Melville, de West Point. Mais de 80% dos destinatários clicaram no link da mensagem. Em resposta, eles receberam uma notificação de que haviam sido enganados e um aviso de que seu comportamento poderia resultar em downloads de spyware, cavalos de Tróia e / ou outros malwares.

Muitos funcionários da empresa aprenderam a suspeitar de solicitações inesperadas de informações confidenciais e não divulgam dados pessoais em resposta a e-mails nem clicam em links nas mensagens, a menos que estejam confiantes em relação à fonte. O sucesso do spear phishing depende de três coisas:

- A fonte aparente deve parecer ser um indivíduo conhecido e confiável;

- Existe informação dentro da mensagem que suporta sua validade;

- A solicitação que o indivíduo faz parece ter uma base lógica.

fonte: TechTarget

Spear phishing vs. phishing vs. whaling

Essa familiaridade é o que diferencia o spear phishing dos ataques regulares de phishing. E-mails de phishing geralmente são enviados por um contato ou organização conhecida. Eles incluem um link ou anexo mal-intencionado que instala malware no dispositivo de destino ou direciona o alvo para um site mal-intencionado configurado para induzi-lo a fornecer informações confidenciais, como senhas, informações de conta ou informações de cartão de crédito.

Spear phishing tem o mesmo objetivo do phishing normal, mas o invasor primeiro coleta informações sobre o alvo pretendido. Esta informação é usada para personalizar o ataque de spear phishing. Em vez de enviar os e-mails de phishing para um grande grupo de pessoas, o atacante segmenta um grupo selecionado ou um indivíduo. Ao limitar os alvos, é mais fácil incluir informações pessoais – como o nome ou o cargo do alvo – e fazer com que os e-mails maliciosos pareçam mais confiáveis.

A mesma técnica personalizada é usada também em ataques de whaling (caça às baleias). Um ataque whaling é um ataque de spear phishing dirigido especificamente a alvos de alto perfil como executivos de nível C, políticos e celebridades. Os ataques de whaling também são personalizados para o alvo e usam os mesmos métodos de engenharia social, falsificação de e-mail e falsificação de conteúdo para acessar dados confidenciais.

Exemplos de ataques bem sucedidos

Em uma versão de um ataque de phishing bem sucedido, o perpetrador encontra uma página da organização alvo que fornece informações de contato para a empresa. Usando os detalhes disponíveis para fazer a mensagem parecer autêntica, o autor prepara um email para um funcionário na página de contato que parece vir de um indivíduo que possa razoavelmente solicitar informações confidenciais, como um administrador de rede. O e-mail pede ao funcionário que faça login em uma página falsa que solicita o nome de usuário e a senha do funcionário ou clique em um link que fará download de spyware ou outra programação maliciosa. Se um único funcionário cai no truque do spear phisher, o invasor pode se passar por esse indivíduo e usar técnicas de engenharia social para obter acesso adicional a dados confidenciais.

Em 2015, o pesquisador de segurança independente e jornalista Brian Krebs relatou que a Ubiquiti Networks Inc. perdeu US $ 46,7 milhões para hackers que iniciaram o ataque com uma campanha de spear-phishing. Os hackers foram capazes de imitar as comunicações da gerência executiva de rede da empresa e realizaram transferências eletrônicas internacionais não autorizadas.

Como se defender de um Spear phishing

Ataques de spear phishing – e ataques de whaling – são frequentemente mais difíceis de detectar do que os ataques de phishing regulares, porque são muito focados.

Em uma empresa, o treinamento de conscientização de segurança para funcionários e executivos ajudará a reduzir a probabilidade de um usuário ser enganado por e-mails de spear phishing. Esse treinamento normalmente instrui os usuários corporativos sobre como identificar e-mails de phishing com base em domínios de e-mail suspeitos ou links contidos na mensagem, bem como no texto das mensagens e nas informações que podem ser solicitadas no e-mail.

Fonte: TechTarget por Margaret Rouse

Veja também:

- A falsa sensação de segurança: 10 controles que podem estar faltando em sua arquitetura de nuvem

- As 7 maiores preocupações de Segurança de 2018 para os usuários

- Hacking no maior grupo de saúde de Cingapura visa o Primeiro Ministro Lee Hsien Loong

- Lista de violações de dados em 2017

- Top 10 Certificações de Segurança Cibernética

- Live University lança o Cyber Security Forum, um evento 100% online

- Feminismo em Cybersecurity. Sim, há descriminação !

Deixe sua opinião!