Estudo aponta que 23,2 Milhões usam 123456 como senha e outros 7,7 Mi usam 123456789. Milhões de pessoas estão usando senhas fáceis de adivinhar em contas confidenciais, sugere um estudo.

A análise feita pelo Centro Nacional de Segurança Cibernética do Reino Unido (NCSC, na sigla em inglês) descobriu que 123456 era a senha mais usada em contas violadas.

O estudo ajudou a descobrir as lacunas no conhecimento cibernético que podem deixar as pessoas em risco de serem exploradas.

O NCSC disse que as pessoas deveriam escrever três palavras aleatórias, mas memoráveis, para usar como uma senha forte.

- “UK Cyber Survey” da NCSC mostra que 42% dos britânicos esperam perder dinheiro com fraudes online

- Análise de quebra descobre que 23,2 milhões de contas de vítimas no mundo todo usaram 123456 como senha

- Lista de risco de senha global publicada para divulgar senhas já conhecidas por hackers

- NCSC pede o uso de 3 palavras aleatórias como senhas

Os britânicos foram instados a aplicar medidas para se manterem seguros online depois que os resultados do Cyber Survey do Reino Unido expuseram lacunas exploráveis em seus conhecimentos de segurança pessoal.

A votação foi realizada de forma independente em nome do Centro Nacional de Segurança Cibernética (NCSC), parte do GCHQ, e do Departamento de Digital, Mídia e Esporte (DCMS).

As descobertas, divulgadas antes da conferência CYBERUK 2019 da NCSC em Glasgow, vão informar a política do governo e as orientações oferecidas às organizações e ao público.

Entre os resultados que foram publicados na íntegra em NCSC.GOV.UK , temos:

- Apenas 15% dizem que sabem muito sobre como se proteger de atividades prejudiciais

- A preocupação mais comum é que dinheiro seja roubado – com 42% de probabilidade de acontecer até 2021

- 89% usam a internet para fazer compras online – com 39% semanalmente

- Um em cada três depende, em certa medida, de amigos e familiares para ajudar na segurança cibernética

- É mais provável que os jovens tenham consciência da privacidade e tenham cuidado com os detalhes que compartilham online

- 61% dos usuários de internet verificam mídia social diariamente, mas 21% relatam que nunca olham para mídias sociais

- 70% sempre usam PINs e senhas para smartphones e tablets

- Menos da metade nem sempre usa uma senha forte e separada para sua conta de e-mail principal

O NCSC também publicou uma análise separada das 100.000 senhas mais comuns que foram acessadas por terceiros em violações cibernéticas globais.

Os resultados mostram um grande número de senhas usadas e regularmente violadas para acessar informações confidenciais.

Dados sensíveis

Em sua primeira pesquisa cibernética, o NCSC analisou bancos de dados públicos de contas violadas para ver quais palavras, frases e cadeias de caracteres as pessoas usavam.

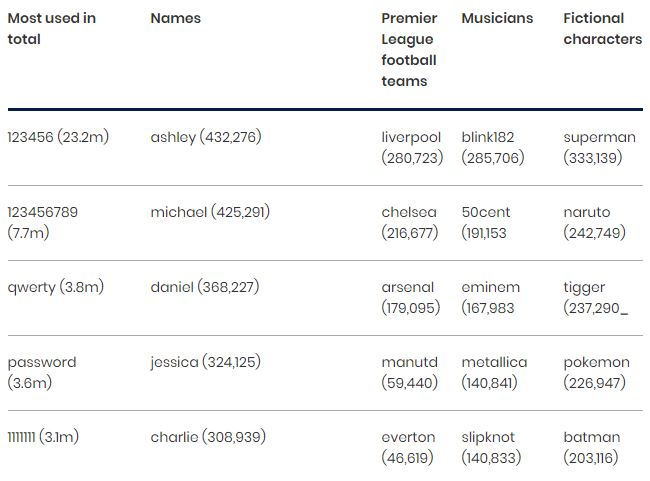

O topo da lista foi 123456, aparecendo em mais de 23 milhões de senhas. A segunda string mais popular, 123456789, não era muito mais difícil de decifrar, enquanto outros entre os cinco primeiros incluíam “qwerty” (sequência de teclado), “password” e 1111111.

O nome mais comum a ser usado em senhas foi Ashley, seguido por Michael, Daniel, Jessica e Charlie.

Quando se trata de times de futebol da Premier League em senhas prováveis, o Liverpool é campeão e o Chelsea é o segundo. O Blink-182 liderou as paradas musicais.

As pessoas que usam palavras ou nomes conhecidos para uma senha colocam-se em risco de serem hackeadas, disse o Dr. Ian Levy, diretor técnico do NCSC.

“Ninguém deve proteger dados confidenciais com algo que possa ser adivinhado, como seu primeiro nome, time de futebol local ou banda favorita“, disse ele.

Difícil adivinhar

O estudo do NCSC também questionou as pessoas sobre seus hábitos e medos de segurança.

Os pesquisadores descobriram que 42% esperam perder dinheiro com fraudes online e apenas 15% disseram que se sentiram seguros de que sabiam o suficiente para se protegerem online.

Descobriu-se que menos da metade dos entrevistados usaram uma senha separada e difícil de adivinhar para sua conta de e-mail principal.

O especialista em segurança Troy Hunt, que mantém um banco de dados de dados de contas hackeadas, disse que escolher uma boa senha é o “maior controle individual” que as pessoas tem em relação à segurança online.

Permitir que as pessoas saibam quais senhas foram amplamente usadas deve levar os usuários a fazer melhores escolhas, disse ele.

A pesquisa foi publicada antes da conferência Cyber UK da NCSC, realizada em Glasgow em abril.

É preciso simplificar!

Em nosso artigo Complexidade das Senhas: É PRECISO SIMPLIFICAR!, de 30 de abril, falamos sobre a necessidade de se ter uma senha forte, mas que ao mesmo tempo precisamos simplificar a vida do usuário.

As senhas são uma parte essencial da vida moderna. Todos os dias nós fornecemos senhas como autenticação a sistemas e serviços, tanto no local de trabalho como em casa.

A recente pesquisa relatou que cada cidadão do Reino Unido tinha, em média, 22 senhas online, mais longe do que a maioria das pessoas consegue lembrar facilmente.

Os usuários têm que seguir um conjunto impossível de regras de senha para “permanecer seguro”.

A orientação – incluindo orientação anterior do UK National Technical Authority for Information Assurance (CESG), sempre encorajou os programadores de sistemas a adotar a abordagem de senhas “fortes”. No entanto, a abundância de sites e serviços que exigem senhas significa que os usuários têm que seguir um conjunto impossível de regras de senha para “permanecer seguro”.

Pior ainda, as regras – mesmo que seguidas – não necessariamente deixam seu sistema mais seguro. Senhas complexas não costumam frustrar os invasores, mas eles tornam a vida diária muito mais difícil para os usuários.

Eles criam custos, causam atrasos e podem forçar os usuários a adotar soluções alternativas ou alternativas não seguras que aumentam o risco.

O Password Guidelines do CESG contém conselhos para os proprietários do sistema responsáveis por determinar a política de senha e defende uma simplificação dramática da abordagem atual em nível de sistema, em vez de pedir aos usuários que usem senhas desnecessariamente complicadas.

Mais especificamente, o documento de Password Guidelines ajuda a:

- Examinar e (se necessário) desafiar as políticas existentes de senha corporativa e defender uma abordagem mais realista

- Compreender as decisões a serem tomadas ao determinar a política de senha

- Implementar estratégias que diminuam a carga de trabalho que as senhas complexas impõem aos usuários

- Tornar o seu sistema mais seguro, sugerindo uma série de passos práticos que você pode implementar

Recomendações

Aqui relembramos as recomendações do NCSC passadas em nosso artigo de abril:

- Altere todas as senhas padrão: As senhas padrão de fábrica deixadas inalteradas é um dos erros de senha mais comuns que as organizações cometem, por isto:

- Altere todas as senhas padrão antes da implementação.

- Realize uma verificação regular dos dispositivos do sistema e do software, especificamente para procurar senhas padrão inalteradas.

- Priorize dispositivos essenciais de infraestrutura.

- Ajude os usuários a lidar com a sobrecarga de senha: Os usuários geralmente são instruídos a lembrar senhas e não as compartilhá, não as reutilizar ou anotá-las. Mas o usuário típico tem dezenas de senhas para lembrar – não apenas as suas, por isto é importante minimizar a carga da senha a serem utilizadas, então lembre-se:

- Os usuários têm um conjunto completo de senhas para gerenciar, não apenas as suas.

- Use somente senhas onde elas são realmente necessárias.

- Use soluções técnicas para reduzir a carga sobre os usuários.

- Permita que os usuários registrem e armazenem suas senhas com segurança.

- Peça apenas aos usuários que alterem suas senhas quando indicarem ou suspeitarem de comprometimento.

- Permitir que os usuários redefinam senhas com facilidade, rapidez e baixo custo.

- Não permita o compartilhamento de senha.

- O software de gerenciamento de senhas pode ajudar os usuários, mas traz riscos.

- Entenda as limitações das senhas geradas pelo usuário: Esquemas de senha gerados pelo usuário são mais comumente usados do que os gerados por máquina, por serem mais simples, mais baratos e mais rápidos de implementar. No entanto, os esquemas de senha gerados pelo usuário carregam riscos que os esquemas gerados por máquina não possuem. Estudos de esquemas de senhas gerados por usuários mostraram que eles encorajam comportamentos inseguros. Isso inclui o uso das senhas mais comuns, a reutilização da mesma senha em vários sistemas e a adoção de estratégias de geração de senhas previsíveis (como a substituição da letra “o” por um zero). Forçar o uso de caracteres especiais também tendem a levar o usuário a usos previsíveis como trocar o “a” por “@”. por isto:

- Use defesas técnicas em locais onde políticas de senhas mais simples possam ser usadas.

- Reforçar as políticas com boa formação do usuário. Afaste os usuários da escolha de senhas previsíveis e proíba as mais comuns por meio de listas negras.

- Informe aos usuários que as senhas de trabalho protegem ativos importantes; eles nunca devem reutilizar as senhas entre o trabalho e a casa.

- As senhas pessoais também podem comprometer e afetar o usuário em vários aspectos, por isto crie uma consciência de que critérios de fortalecimento de senhas é para o profissional e para o pessoal, assim o usuário irá criar um comportamento positivo em relação as composição das senhas, e não as criar só porque sua empresa pede.

- Entenda as limitações das senhas geradas por máquina: A principal vantagem dos esquemas gerados por máquina é que eles eliminam aquelas senhas que seriam simples para um invasor adivinhar. Eles também fornecem um nível conhecido de “aleatoriedade”, por isso é possível calcular o tempo necessário para decifrar a senha usando um ataque de força bruta. Em comparação com os esquemas gerados pelo usuário, não há necessidade de usar a lista negra, e o treinamento do usuário deve ser mais simples. Eles também exigem pouco esforço do usuário para criação de senha. No entanto, alguns esquemas de geração de máquinas podem produzir senhas que são muito difíceis de serem lembradas pelas pessoas. Isso aumenta a demanda do helpdesk para redefinições e também a probabilidade de armazenamento inseguro. Na maioria dos casos eles não são recomendados a menos que você possa oferecer um gerenciador com preenchimento automatizado (veja: Onde armazenar minhas senhas? É seguro usar serviços em nuvem?), assim:

- Escolha um esquema que produz senhas mais fáceis de lembrar.

- Ofereça uma opção de senhas para que os usuários possam selecionar uma que achem memorável.

- Como ocorre com as senhas geradas pelo usuário, informe aos usuários que as senhas de trabalho protegem ativos importantes; eles nunca devem reutilizar as senhas entre o trabalho e a casa.

- Sempre que possível ofereça o uso de um gerenciador de senhas com preenchimento automatizado

- Priorize contas de Administrador e Usuários remotos: As contas de administrador têm acesso altamente privilegiado a sistemas e serviços. O comprometimento dessas contas é uma ameaça ao sistema mais amplo e, portanto, especialmente atraente para os invasores. Assegure-se de que medidas robustas estejam em vigor para proteger as contas de administrador. As contas de administrador não devem ser usadas para atividades do usuário de alto risco ou do dia-a-dia, como acessar emails externos ou navegar na Internet. Os administradores também devem ter contas de usuário “padrão” para uso comercial normal (com senhas diferentes). Usuários remotos que exigem acesso de login remoto, que pode incluir o uso de VPNs, e-mail / webmail e outras formas de acesso a sistemas internos, devem ser obrigados a fornecer evidências extras (como um token). Isso pode fazer parte de sua política de autenticação de dois fatores para todas as contas remotas. Em resumo:

- Ofereça aos administradores, usuários remotos e dispositivos móveis proteção extra.

- Os administradores devem usar senhas diferentes para suas contas administrativas e não administrativas.

- Não conceda rotineiramente privilégios de administrador aos usuários padrão.

- Considere a implementação de dois fatores de autenticação para todas as contas remotas.

- Certifique-se de que absolutamente nenhuma senha do administrador padrão seja usada

- Use bloqueio de conta e monitoramento de proteção: Bloqueio de conta, limitação e monitoramento de proteção são poderosas defesas contra ataques de força bruta em sistemas corporativos e serviços online. Os sistemas de senha podem ser configurados de modo que o usuário tenha apenas um número limitado de tentativas para inserir sua senha antes que sua conta seja bloqueada. Ou o sistema pode adicionar um intervalo de tempo entre as tentativas de login sucessivas, uma técnica conhecida como “limitação”. O bloqueio de conta é mais simples de implementar do que o afunilamento, mas pode ter um impacto negativo na experiência do usuário. O bloqueio de conta também fornece a um invasor uma maneira fácil de iniciar um ataque de negação de serviço, especialmente para sistemas online de grande escala. Se estiver usando bloqueio, recomendamos que você permita cerca de 10 tentativas de login antes que a conta seja congelada. Isso proporciona um bom equilíbrio entre segurança e usabilidade.

- Bloqueio de conta e “estrangulamento” são métodos eficazes de defesa contra ataques de força bruta.

- Permitir aos usuários cerca de 10 tentativas de login antes de bloquear contas.

- A lista negra de senhas funciona bem em combinação com o bloqueio ou a limitação.

- A monitoração de proteção também é uma defesa poderosa contra ataques de força bruta e oferece uma boa alternativa para bloquear ou limitar a conta.

- Ao terceirizar, os acordos contratuais devem estipular como as credenciais do usuário são protegidas.

- Não armazene senhas como texto simples: As senhas nunca devem ser armazenadas como texto simples, mesmo que as informações no sistema protegido sejam relativamente sem importância. Pode parecer óbvio esta recomendação, mas ainda tem muito sistema usando ou permitindo a exportação de senhas em claro (vide Facebook armazenava senha em claro e colaboradores tinham acesso desde 2012). É comum que usuários reutilizem senhas e empreguem estratégias previsíveis de criação de senhas. Isso significa que um invasor que obtém acesso a um banco de dados contendo senhas de texto simples já conhece as credenciais de um usuário para um sistema. Eles podem usar essas informações para tentar acessar contas mais importantes, onde mais danos podem ser causados, portanto:

-

- Nunca armazene senhas como texto simples.

- Produza representações hash de senhas usando uma raiz exclusivo para cada conta.

- Armazene senhas em um formato de hash, produzido usando uma função criptográfica capaz de várias iterações (como SHA 256).

- Certifique-se de proteger arquivos contendo senhas criptografadas ou hashes contra acesso não autorizado do sistema ou do usuário.

- Ao implementar soluções de senha, use padrões públicos, como PBKDF2, que usam vários hashes iterados.

Disclaimer:

As recomendações aqui trazidas são frutos de observações e do documento produzido pelo GCHQ e pelo CPNI de UK, por isto faz-se necessário observar que não se destina a ser um guia exaustivo para potenciais ameaças cibernéticas, não é adaptado às necessidades individuais e não é um substituto para aconselhamento especializado. Os usuários devem garantir que eles tomem o aconselhamento especializado apropriado, quando necessário. As conclusões e recomendações contidas neste documento não foram fornecidas com a intenção de evitar todos os riscos e seguir as recomendações não eliminará todos esses riscos. A propriedade dos riscos à informação permanece com o proprietário do sistema relevante em todos os momentos e por isto deve sempre ser avaliada e reavaliada segundo as necessidade e critérios individuais de cada negócio.

Fonte: NCSC & BBC News

Veja também:

- CrowdStrike aterriza no Brasil com o melhor Next Generation AV do mercado!

- CrowdStrike expande presença internacional para atender à crescente demanda do cliente

- Dados de 49 Milhões de usuários do Instagram expostos online

- Fabricantes de antivírus teriam sido hackeadas e exposto seus códigos

- CEOs ganham mais após empresas sofrerem Ciberataques

- Vulnerabilidade de execução remota de código “Wormable” crítica no Windows RDP

- EUA declara Emergência Nacional e fecha as portas para a Huawei

- Site da Associação Brasileira para Desenvolvimento de Atividades Nucleares (Abdan) foi hackeada

- Nova falha em processadores Intel permite acesso a dados sensíveis dos usuários

- Vulnerabilidade do WhatsApp expõe 1,5 bilhão de telefones

- Reconsidere o uso de câmeras WiFi em áreas sensíveis

- Marco Civil da Internet completou 5 anos e pouco mudou até agora

- Falhas no SupportAssist da DELL permite controle remoto da máquina

- DevSecOps: Desenvolvimento rápido sem sacrificar a segurança

Deixe sua opinião!