Atividade DTrack direcionada para a Europa e América Latina, em qualquer lugar que o grupo Lazarus acredita que pode obter algum ganho financeiro.

DTrack é um backdoor usado pelo grupo Lazarus. Descoberto inicialmente em 2019 , o backdoor continua em uso três anos depois. É usado pelo grupo Lazarus contra uma ampla variedade de alvos. Por exemplo, vimos isso sendo usado em ambientes financeiros onde caixas eletrônicos foram invadidos, em ataques a uma usina nuclear e também em ataques direcionados de ransomware. Essencialmente, em qualquer lugar que o grupo Lazarus acredita que pode obter algum ganho financeiro.

O DTrack permite que os criminosos carreguem, baixem, iniciem ou excluam arquivos no host da vítima. Entre os arquivos baixados e executados já identificados no conjunto de ferramentas padrão do DTrack, há um keylogger, um criador de capturas de tela e um módulo para coletar informações do sistema da vítima. Com um conjunto de ferramentas como esse, os criminosos podem implementar movimentos laterais na infraestrutura das vítimas para, por exemplo, recuperar informações comprometedoras.

Como parte de nosso serviço de relatórios de crimeware, o SecureList publicou um novo relatório privado sobre a atividade recente do Dtrack. Neste artigo público, destaca-se algumas das principais descobertas compartilhadas nesse relatório. Para obter mais informações sobre nosso serviço de relatórios de crimeware, entre em contato com crimewareintel@kaspersky.com .

Quais as novidades?

O DTrack em si não mudou muito ao longo do tempo. No entanto, existem algumas modificações interessantes que queremos destacar neste blogpost. O Dtrack se esconde dentro de um executável que se parece com um programa legítimo, e há vários estágios de descriptografia antes que a carga útil do malware seja iniciada.

Primeira fase – código implantado

O DTrack descompacta o malware em vários estágios. O segundo estágio é armazenado dentro do arquivo PE do malware. Para obtê-lo, existem duas abordagens:

- baseado em compensação;

- baseada em recursos.

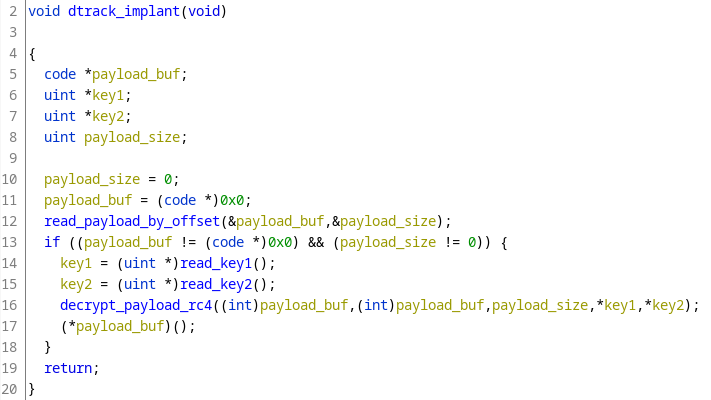

A ideia é que o DTrack recupere a carga útil lendo-a de um deslocamento dentro do arquivo ou lendo-a de um recurso dentro do binário PE. Um exemplo de uma pseudofunção descompilada que recupera os dados usando a abordagem baseada em deslocamento pode ser encontrado abaixo.

Exemplo de função de recuperação orientada a offset do DTrack

Depois de recuperar a localização do próximo estágio e sua chave, o malware descriptografa o buffer (com um algoritmo RC4 modificado) e passa o controle para ele. Para descobrir o deslocamento da carga útil, seu tamanho e chaves de descriptografia, o DTrack possui uma estrutura binária especial (apelidada de ‘Decrypt config’) oculta em uma parte discreta do arquivo PE.

Segundo estágio – shellcode

A carga útil do segundo estágio consiste em shellcode fortemente ofuscado, como pode ser visto abaixo.

Shellcode de segundo estágio fortemente ofuscado

O método de criptografia usado pela segunda camada difere para cada amostra. Até agora, foram identificadas versões modificadas dos algoritmos RC4, RC5 e RC6. Os valores da carga útil do terceiro estágio e sua chave de descriptografia são obtidos lendo a configuração de descriptografia novamente.

Um novo aspecto das variantes recentes do DTrack é que a carga do terceiro estágio não é necessariamente a carga final; pode haver outro pedaço de dados binários consistindo em uma configuração binária e pelo menos um shellcode, que por sua vez descriptografa e executa a carga útil final.

Terceiro estágio – shellcode e binário final

O shellcode tem alguns truques de ofuscação bastante interessantes para tornar a análise mais difícil. Quando iniciado, o início da chave (usado para descriptografar a carga útil final) é procurado. Por exemplo, quando o início da chave é 0xDEADBEEF, o shellcode procura a primeira ocorrência de 0xDEADBEEF.

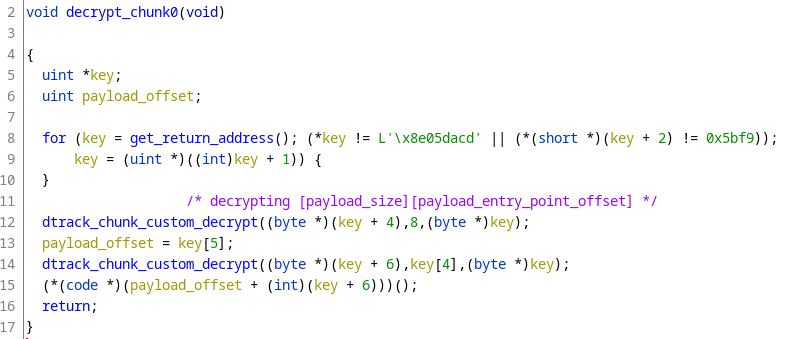

Exemplo de rotina de descriptografia de blocos

Depois que a chave é encontrada, o shellcode a usa para descriptografar os próximos oito bytes após a chave, que formam outro bloco de configuração com tamanho de carga útil final e seu deslocamento de ponto de entrada . O bloco de configuração é seguido por uma carga PE criptografada que começa no deslocamento do ponto de entrada após a descriptografia com o algoritmo personalizado.

Carga útil final

Depois que a carga útil final (uma DLL) é descriptografada, ela é carregada usando o processo de esvaziamento em explorer.exe . Em amostras anteriores do DTrack, as bibliotecas a serem carregadas eram strings ofuscadas. Em versões mais recentes, eles usam hash de API para carregar as bibliotecas e funções adequadas. Outra pequena mudança é que três servidores C2 são usados em vez de seis. O restante da funcionalidade da carga permanece a mesma.

A infraestrutura

Quando olhamos para os nomes de domínio usados para servidores C2, um padrão pode ser visto em alguns casos. Por exemplo, os atores combinam uma cor com o nome de um animal (por exemplo, cabra-rosa, urso-roxo, coelho-salmão). Alguns dos nomes peculiares usados na infraestrutura do DTrack podem ser encontrados abaixo:

| Domínio | IP | Visto pela primeira vez | ASN |

| pinkgoat.com | 64.190.63.111 | 03/03/2022 15:34 | AS47846 |

| purewatertokyo.com | 58.158.177.102 | 2022-05-20 16:07 | AS17506 |

| purplebear.com | 52.128.23.153 | 2021-01-08 08:37 | AS19324 |

| salmonrabbit.com | 58.158.177.102 | 2022-05-20 09:37 | AS17506 |

Vítimas

De acordo com a telemetria da KSN, detectamos atividade do DTrack na Alemanha, Brasil, Índia, Itália, México, Suíça, Arábia Saudita, Turquia e Estados Unidos, indicando que o DTrack está se espalhando para mais partes do mundo. Os setores-alvo são educação, fabricação de produtos químicos, centros de pesquisa governamentais e institutos de políticas, provedores de serviços de TI, provedores de serviços públicos e telecomunicações.

Conclusões

O backdoor DTrack continua a ser usado ativamente pelo grupo Lazarus. Modificações na forma como o malware é compactado mostram que o Lazarus ainda vê o DTrack como um ativo importante. Apesar disso, Lazarus não mudou muito o backdoor desde 2019, quando foi inicialmente descoberto. Quando a vitimologia é analisada, fica claro que as operações se expandiram para a Europa e América Latina, uma tendência que vemos cada vez com mais frequência.

Fonte: SecureList

Veja também:

- Apps do Microsoft 365 continuam sendo os serviços de nuvem mais explorados

- VMware corrige três erros críticos de desvio de autenticação

- Como sua privacidade e segurança podem estar em risco

- Extensão maliciosa permite que invasores controlem o Google Chrome remotamente

- Golpe do PIX já atingiu pelo menos 11 cidades do Sudeste

- Hackers exploram vulnerabilidades dos drivers Cisco AnyConnect e GIGABYTE

- Crimes financeiros na era dos dados

- AGORA É PRA VALER – VOTEM NO MINUTO DA SEGURANÇA

- Hackers vendem acesso a 576 redes corporativas por US$ 4 milhões

- Livro: “A Máquina e a Mente”

- Quais são as ameaças à segurança do Android que a TI deve saber?

Deixe sua opinião!