350 milhões de endereços de e-mail descriptografados deixados expostos em um servidor não seguro. Os especialistas encontraram um bucket de dados inseguro na Amazon S3 contendo sete gigabytes de arquivos não criptografados que incluem 350 milhões de strings de endereços de e-mail exclusivos.

A equipe de pesquisa da CyberNews descobriu um bucket de dados não seguro pertencente a uma parte não identificada, contendo sete gigabytes de arquivos não criptografados que incluem 350 milhões de strings de endereços de e-mail exclusivos, os dados estavam expostos em um bucket do Amazon S3 mal configurado para acesso público sem qualquer autenticação de segurança.

O enorme tesouro de e-mails foi deixado em um servidor Amazon AWS acessível ao público, permitindo que qualquer pessoa baixe e acesse os dados. Esse é um vazamento enorme mesmo para os padrões atuais, com uma média de 7 milhões de registros expostos diariamente em 2020.

À medida que os ataques cibernéticos se tornam cada vez mais frequentes e sofisticados, tanto as organizações quanto os indivíduos ainda lutam para alcançar os criminosos cibernéticos no que diz respeito à segurança de dados. O vazamento de 350 milhões de emails descoberto pela CyberNews é apenas o exemplo mais recente dessa lacuna de segurança cibernética que continua a crescer, apesar do aumento do investimento na indústria de segurança.

Em 10 de junho, o Bucket S3 exposto foi fechado pela Amazon e não está mais acessível.

Quais dados estão no balde?

O bucket do Amazon S3 disponível publicamente continha 67 arquivos.

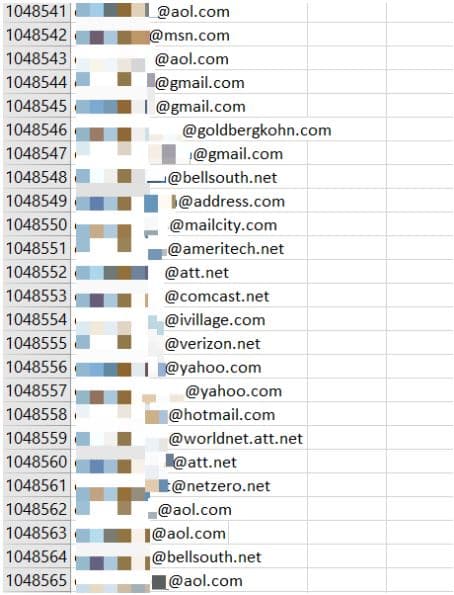

- 21 arquivos no intervalo eram arquivos CSV contendo endereços de e-mail

- Sete arquivos CSV continham endereços de e-mail com hash

- Sete arquivos CSV continham e-mails com hash e sal para uma camada adicional de criptografia usando o algoritmo MD5 não confiável

- Os sete arquivos CSV restantes não foram criptografados, cada um incluindo 50 milhões de sequências de endereços de e-mail exclusivos de (presumivelmente) usuários dos EUA

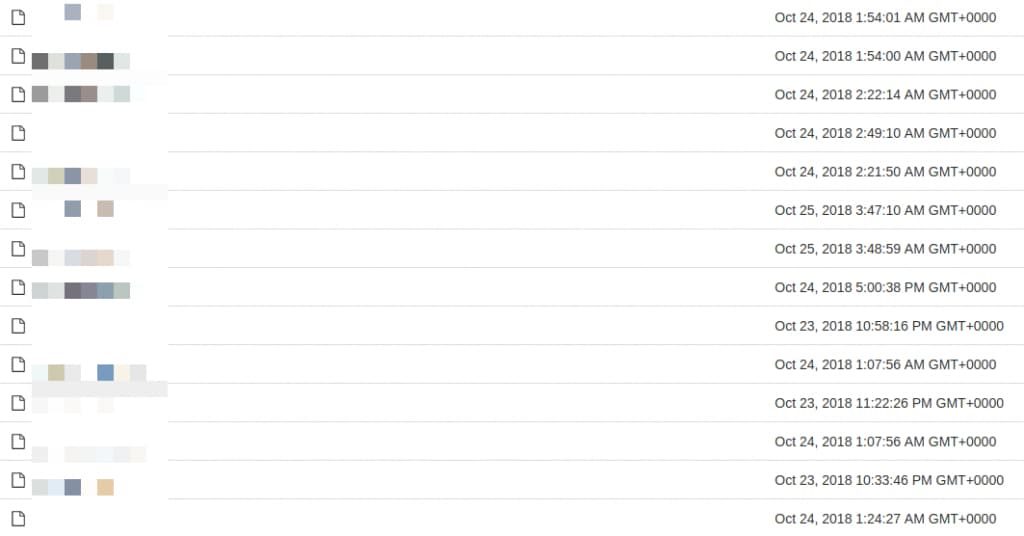

De acordo com os carimbos de data / hora observados junto com os arquivos, pode-se deduzir que os arquivos foram carregados em momentos diferentes, com os e-mails com hash e sal em primeiro lugar, enquanto os e-mails em texto simples no último:

De acordo com a postagem do blog da CyberNews, os arquivos restantes incluíam outros dados, como a gravação de voz de pessoas lançando um produto chamado “Repwatch”, que agora interrompeu seus serviços.

Quanto ao cronograma de exposição dos dados, os pesquisadores acreditam que os dados podem ter sido adquiridos de um mercado negro em 2018 pelo proprietário desconhecido e, em seguida, enviados para o bucket. Isso o torna exposto por mais de 18 meses a partir de então até 10 de junho – alguns meses atrás, quando a Amazon fechou após um relatório dos pesquisadores.

O incidente não deve ser uma surpresa, já que bancos de dados mal configurados expuseram bilhões de registros confidenciais nos últimos anos. Na verdade, a situação é tão crítica que, de acordo com uma nova pesquisa, os erros de configuração do banco de dados são a ameaça número um à segurança da nuvem.

O que os agentes de ameaças podem fazer com esses dados?

Embora a maioria das pessoas pense que ter seu e-mail exposto não resultará em nenhum dano sério, há muitos motivos pelos quais endereços de e-mail são comprados e vendidos na dark web. Em muitos casos, um endereço de e-mail é apenas a primeira via de ataque contra um alvo desavisado e pode causar danos significativos à vítima no futuro.

Aqui estão alguns exemplos de como invasores em potencial podem usar os dados encontrados no bucket não seguro do Amazon S3 contra os proprietários dos endereços de e-mail expostos:

- Enviando spam para 350 milhões de IDs de e-mail

- Realizando ataques de phishing

- Força bruta nas senhas das contas de e-mail

Os invasores também podem combinar os endereços de e-mail vazados com dados de outras violações e construir imagens mais detalhadas de seus alvos potenciais. Eles podem então conduzir ataques elaborados de phishing e engenharia social para obter acesso às contas das vítimas em outros serviços digitais, como entretenimento e plataformas de compras ou até mesmo serviços bancários online.

Na pior das hipóteses, um ataque de phishing ou engenharia social excepcionalmente bem-sucedido pode até mesmo levar ao roubo de identidade , por meio do qual os invasores acumulam tantos dados pessoais de seu alvo que podem fazer empréstimos em nome da vítima. É por isso que grande As listas de e-mail podem ter preços relativamente bons no mercado negro, onde os e-mails custam US $ 5 a US $ 50 por 100.000 endereços, dependendo de sua qualidade. Com 350 milhões de endereços de e-mail exclusivos armazenados neste balde, o valor desse vazamento pode cair entre US $ 17.500 e US $ 175.000 .

O que fazer se você foi afetado?

Como o número de e-mails expostos pelo proprietário não identificado do depósito de dados é tão grande, há uma chance de que seu endereço de e-mail esteja entre os que vazaram.

Para garantir que sua conta esteja segura quando se trata dessa violação de e-mail, recomendamos fazer o seguinte:

- Use nosso verificador de vazamento de dados pessoais para ver se seu e-mail vazou, ou visite o site Have I Been Pwned e verifique seu email

- Se o seu e-mail estiver entre os que vazaram, recomendamos que você altere imediatamente a senha do e-mail .

- Fique atento a possíveis mensagens de spam e e-mails de phishing. Clicar em mensagens suspeitas ou em quaisquer links contidas nelas é um risco que pode resultar na infecção do seu computador por malware.

Mesmo que seu endereço de e-mail não tenha sido exposto nesta ou em outras violações, proteger sua conta de e-mail é fundamental se você quiser evitar que ela entre nas estatísticas de 7 milhões de registros vazados diários citados acima.

Veja como:

- Crie senhas longas, fortes e exclusivas que sejam difíceis de adivinhar ou use um gerenciador de senhas para gerar senhas fortes para você.

- Altere suas senhas aproximadamente a cada 30 dias.

- Habilite a autenticação de dois fatores (2FA) para o maior número possível de contas online.

Fonte: Hackread & CyberNews

Veja também:

- Decreto cria ANPD e define a estrutura da Autoridade Nacional de Proteção de Dados

- Adriano Mendes comenta situação da LGPD – Sancionamento e ANPD

- FritzFrog uma nova geração de Botnets Peer-to-Peer

- Em uma reviravolta Senado aprova vigência imediata da LGPD. Lei segue para sansão Presidencial.

- LGPD entra em vigor em 31/12/2020, texto segue pro Senado

- Brasil sofreu mais de 2,6 bilhões de ataques cibernéticos na primeira metade do ano

- Vazam dados de 235 milhões de perfis de usuário do Instagram, TikTok e YouTube

- UPDATE LGPD: Últimas Novidades sobre a data de entrada da Lei

- Esqueça o Gmail. É hora de mudar para um provedor que prioriza a privacidade

- Falha grave no Team Viewer abre brechas para hackers

- CADE sugere mudança na lei para atuar como ANPD

- Patches revelam maneiras simples de como o usuário pode ser invadido

Deixe sua opinião!