Gerenciamento de Risco Cibernéticos otimiza investimento e reduz o nível de exposição e impactos de ataques nas empresa.

A gestão de riscos é um conceito que tem acontecido desde que as empresas iniciaram o processo de proteção de ativos, ou seja, desde sempre. o gerenciamento adequado dos riscos cibernéticos auxilia a identificar vulnerabilidade e exposições de segurança que devem ser corrigidos para que a empresa não esteja desnecessariamente exposta a perdas financeiras e/ou de reputação.

O exemplo mais simples pode ser o seguro de vida, saúde, auto e outros seguros que são todos projetados para ajudar uma pessoa proteger contra perdas. A gestão de riscos também se estende a dispositivos físicos, para proteger contra outros riscos.

O que é gerenciamento de risco de segurança cibernética?

Os departamentos de TI dependem de uma combinação de estratégias, tecnologias e usuários educação para proteger uma empresa contra ataques de segurança cibernética que possam comprometer sistemas, roubar dados e outras informações valiosas da empresa e prejudicar a reputação de uma empresa. Como o volume e a gravidade dos ataques cibernéticos crescem, a necessidade de gerenciamento de risco de segurança cibernética cresce com ele.

O gerenciamento de riscos de segurança cibernética leva a ideia do gerenciamento de riscos do mundo real e aplica-o ao mundo cibernético. isto envolve a identificação de seus riscos e vulnerabilidades e a aplicação de ações administrativas e soluções abrangentes para garantir que a sua organização esteja adequadamente protegida.

Para mitigar os riscos cibernéticos as empresas lançam mão de várias soluções tecnológicas, mas como é praticamente impossível estar imune aos ataques cibernéticos, algumas empresas começam a incluir no portfólio de gerenciamento de riscos o Seguros Cibernéticos que as amparem em caso de incidentes e prejuízos online.

Determinando o riscos

Antes de criar um sistema de gerenciamento de risco de segurança cibernética, a empresa precisa determinar quais ativos precisa proteger e colocar uma prioridade. Mas como já afirmado pelo NIST – National Institute of Standards and Technology , não existe uma solução única para todas as empresas, e poderíamos dizer até que “não há solução comum para duas empresas, por mais parecida que sejam”

Diferentes organizações possuem diferentes infra-estruturas tecnológicas e diferentes riscos potenciais. Alguns organizações como empresas de serviços financeiros e organizações de saúde, têm preocupações regulatórias, além de preocupações comerciais, que precisam ser abordadas em um sistema de gerenciamento de risco de segurança cibernética. A Cibersegurança deve seguir uma abordagem em camadas, com proteções adicionais para os ativos mais importantes, como dados corporativos e de cliente.

O dano da reputação de uma violação pode causar mais prejuízos do que a violação em si.

Para a determinação do Risco é necessário uma análise detalhada da tecnologia, processos e recursos envolvidos na implementação e manutenção do ambiente. No entanto, o usuário comum, o colaborador, também dever ser considerado neste cenário de risco, pois cada vez mais o elo humano da corrente está sendo explorado para conseguir abrir a porta de entrada para o ataque desejado.

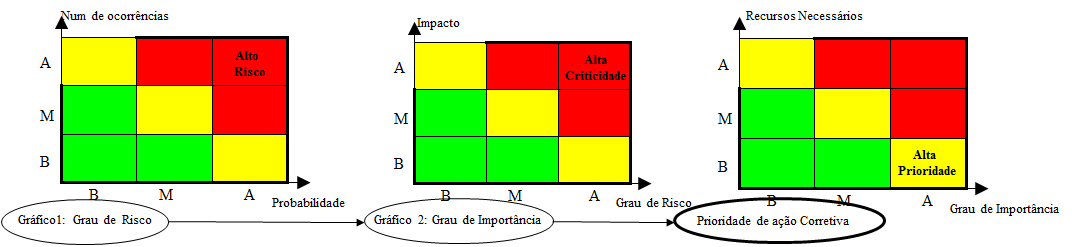

Utilizando a metodologia de Risk Based Approach, é possível estabelecer critério sólidos de priorização de recursos e investimentos, buscando sempre a relação de Pareto 80/20 para otimizar tempo, recursos e dinheiro.

Itens processuais, como políticas de senhas e acessos, controle de contas privilegiadas e aplicação de patches de correção, também ocupam o topo da lista de alvos disputados por hacker e usuários mal intencionados.

Processo de gerenciamento de riscos

Para um plano de gerenciamento de risco bem sucedido é importante começar a análise desde o ponto de negócio, valiando as áreas, a dependência e exposição dos processos no ciberespaço. Com esta visão é possível identificar as áreas de maior risco, as quias serão o alvo das primeiras avaliações.

Mapear os processos e os dados sensíveis é outro passo importante para tomada de decisão sobre as implementações de controle e mitigação de risco.

Por exemplo, mesmo com treinamento e uma forte cultura de segurança, informações confidenciais podem deixar uma organização simplesmente por acidente, através de documentos anexados ou compartilhados em nuvem se os devidos controles tecnológicos.

O chamado “Data at Rest“, ou simplesmente, dados armazenados devem ser considerados como uma fonte potencial de vazamento, pois existe a tendência do usuário esquecer e despreocupar com sua proteção após certop tempo da criação e uso.

É recomendado que o processo de gerenciamento de riscos siga a abordagem do CMM – Capability Maturity Model de maturidade, com os cinco níveis:

- Inicial – Há evidências de que a organização reconheceu que as questões de TI existem e precisam ser abordadas. No entanto, não existem processos padronizados, mas existem abordagens ad hoc aplicadas individualmente ou caso a caso.

- Repetitivo – Há uma consciência global dos problemas de TI. Atividades de governança de TI e indicadores de desempenho estão em desenvolvimento, que incluem processos de planejamento, entrega e monitoramento de TI. Os processos podem ser repetidos, embora não estejam corretamente documentados e sejam dependentes de pessoas.

- Definido – Os procedimentos foram padronizados, documentados e implementados. A administração comunicou procedimentos padronizados e treinamento informal estabelecido. Indicadores de desempenho sobre todas as atividades de governança de TI estão sendo registrados e rastreados

- Gerenciado – As responsabilidades são claras e a propriedade do processo é estabelecida. Os processos de TI estão alinhados com o negócio e com a estratégia de TI. A melhoria nos processos de TI baseia-se principalmente em um entendimento quantitativo e é possível monitorar e medir a conformidade com procedimentos e métricas de processo

- Otimizado – Treinamento e comunicação são suportados por conceitos e técnicas de ponta. Os processos foram refinados para um nível de melhores práticas externas, com base em resultados de melhoria contínua e modelagem de maturidade com outras organizações. A implementação dessas políticas leva a uma organização, pessoas e processos que são rápidos de se adaptar e suportam plenamente os requisitos de governança de TI

Quando o nível de risco atual for determinado será hora de definir onde se quer chegar em cada item avaliado e traçar uma linha base de projetos de melhorias.

Medidas pró-ativas de identificação e tratamento de riscos potenciais reduzem a exposição à incidente de segurança cibernética.

Embora um bom planejamento leve em consideração todos os fatores de exposição, risco, probabilidade e impacto, e tracem a partir daí projetos de melhorias, pequenas vulnerabilidades de segurança podem levar a grandes perdas se os sistemas de rede estiverem conectados de tal de modo que a intrusão em uma área aparentemente sem importância possa fornecer uma entrada não autorizada em sistemas mais importantes e dados mais sensíveis.

Por isto, medidas de monitoramento e contenção devem ser as primeiras a serem adotadas como forma forma de controle e mitigação de risco.

Mitigando o risco

Entre as precauções de segurança cibernética para mitigar os riscos devemos considerar :

- Limitar os dispositivos com acesso à Internet

- Instalar controles de acesso à rede

- Implementar controles efetivos de gerenciamento de credenciais privilegiadas

- Manter os patches de correções aplicados para sistemas operacionais

- Limitar o uso de sistemas operacionais antigos

- Manter atualizadas e sanitizadas as configurações de Firewalls

- Utilizar bons programas anti-vírus

- Exigir autenticação de dois fatores para obter acesso a determinados arquivos e sistemas, principalmente se expostos na internet

- Avaliar a atual estrutura de governança para garantir que haja monitoração e controles efetivos de detecção e remediação

- Implementar controle criptográficos na transmissão e armazenamento de informações sempre que possível

- Implementar processo de gestão de identidade e acessos automáticos

- Realizar avaliação de risco periodicamente e corrigir a estratégia sempre que necessário

O elemento humano

Além das próprias precauções tecnológicas, treinamento contínuo e educação sobre ameaças de segurança é essencial. Muitos hackers vão além de Trojans, vírus e outros malwares e se utilizam de phishing e spearphising, buscando que aqueles com direitos administrativos e indivíduos possam acessar arquivos executáveis contendo malware ou para fornecer credenciais ou dados pessoais ou corporativos sensíveis.

O NIST recomenda a inclusão de informações de segurança cibernética nas políticas da empresa para os funcionários da empresa e para parceiros de negócios para que eles saibam o que é e o que não é aceitável.

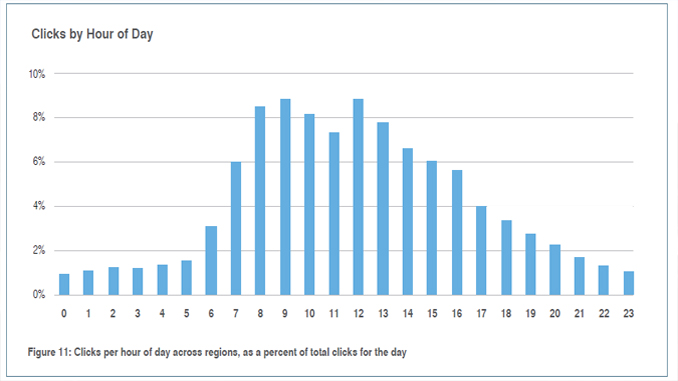

Segundo pesquisas da Proofpoint 90% das mensagens de phishing visam o roubo de credenciais e aponta que a maioria dos usuários tem maior propensão de clicar nos links fornecidos por volta da hora do almoço, quando estão mais dispostos a navegar livremente na internet.

Resposta de incidente

O simples fato da empresa estar na Internet a expõe ao risco de segurança cibernética.

As tentativas externas e internas serão feitas para tentar comprometer os dados de uma organização. Portanto, os planos de resposta a incidentes devem estar em vigor para

determinar quais ações tomar se ocorrerem certos incidentes. Um aumento nas tentativas de hackers na empresa ou na indústria da empresa poderia significar maiores precauções a serem tomadas. Se ocorrer uma violação real, a empresa deve ter planos detalhados para quem deve notificar dentro e fora da empresa, contatar informações para aplicação da lei, fornecedores de negócios e clientes, uma lista de verificação de itens de ação, relações públicas resposta, etc. O NIST oferece um plano de ação abrangente de resposta a incidentes.

Processo contínuo

O gerenciamento de riscos de segurança cibernética é um processo contínuo, algo que o NIST Framework reconhece na chamada “documento vivo” que se destina a ser revisado e atualizado conforme necessário.

Uma vez que uma empresa conduz sua avaliação de risco e planeja a sua evolução do nível de maturidade atual para a desejada, avaliações periódicas devem ser conduzida para procurar novas vulnerabilidades e ameaças e como abordá-las para manter a posição de risco da empresa no nível desejado, além de validar as implementações e o caminho trilhado desde a avaliação inicial.

Click aqui, para contatar o representante MindSec e saber mais sobre o processo de gerenciamento e avaliação de risco de segurança.

Veja também:

92% dos Colaboradores Acessam dados que Não Deveriam !

Ataques em Cloud Aumentaram 300%

Black Hat Destaca a Evolução dos Ataques Cyber-Físicos

Tecnologia não é suficiente para se proteger de ataques Ransomware

Por MindSec

Deixe sua opinião!